Escucha la noticia dando click en el audio 🙂

Un grupo de cibercriminales están vendiendo información muy valiosa referente a instalar malware en los sistemas, y es que este nuevo método esconde el malware en la memoria VRAM de las GPUs, siendo el mayor de los problemas que es imposible de detectar por los antivirus actuales, por lo que es imposible intentar averiguar si un sistema está infectado o no. Concretamente, el malware se oculta el buffer de la GPU para evitar la inspección de los antivirus, requiriendo para su funcionamiento “estaciones de trabajo Windows que soporten OpenCL 2.0 y superior”.

Venden herramienta para ocultar malware en GPU de AMD y NVIDIA

El malware utiliza el espacio de asignación de memoria gráfica para ejecutar el código malicioso. La tecnología utiliza la API OpenCL 2.0 en el sistema operativo Windows, ningún otro sistema es compatible con el código malicioso.

Eso sí, el mayor de los problemas es que todas las gráficas que puedan hacer uso de dicha API son vulnerables, ya que el hacker en cuestión que está vendiendo los conocimientos confirmó que es posible añadir el malware en la memoria de GPUs modernas como la AMD Radeon RX 5700 o la Nvidia GeForce GTX 1650, o modelos antiguos como la GeForce GTX 740M o las iGPUs Intel UHD 620/630.

Este método de ocultación habría sido probado exitosamente con tarjetas Intel UHD 620 y 630, Radeon RX 5700 y GeForce GTX 740M y 1650.

Encuentran la forma de añadir código malicioso empleando la VRAM de la GPU

El uso de la memoria gráfica para ejecutar código malicioso no es un tema totalmente nuevo. Ya en 2015 los investigadores demostraron una prueba de concepto de un keylogger basado en la GPU y troyanos de acceso remoto para Windows. El autor del nuevo malware afirma que su método es nuevo y no está asociado a esos métodos.

Se espera que en breve se revele más información, ya que los responsables de vx-underground, la mayor colección de código fuente de malware, muestras y documentos en Internet, ya ha asegurado que la GPU está ejecutando los binarios del malware desde el espacio de memoria VRAM de la GPU.

Si bien el método no es nuevo y el código de demostración se ha publicado antes, los proyectos hasta ahora provenían del mundo académico o estaban incompletos y sin refinar.

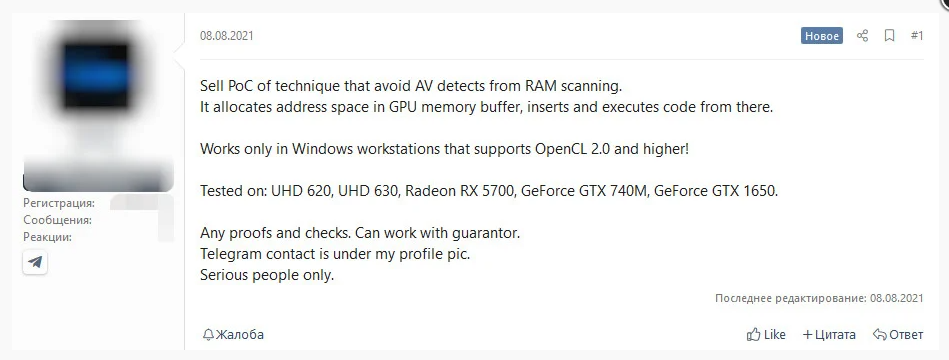

A principios de este mes, una prueba de concepto (PoC) se vendió en un for, lo que podría marcar la transición de los ciberdelincuentes a un nuevo nivel de sofisticación para sus ataques.

Código probado en GPU Intel, AMD y Nvidia

En una breve publicación, alguien ofreció vender la prueba de concepto (PoC) para una técnica que, según ellos, mantiene el código malicioso a salvo de las soluciones de seguridad que escanean la RAM del sistema.

El vendedor proporcionó solo una descripción general de su método, diciendo que usa el búfer de memoria de la GPU para almacenar código malicioso y ejecutarlo desde allí.

Según el anunciante, el proyecto funciona solo en sistemas Windows que admiten las versiones 2.0 y superiores del marco OpenCL para ejecutar código en varios procesadores, incluidas las GPU.

La publicación también mencionó que el autor probó el código en tarjetas gráficas de Intel (UHD 620/630), Radeon (RX 5700) y GeForce (GTX 740M (?), GTX 1650).

Recently an unknown individual sold a malware technique to a group of Threat Actors.

— vx-underground (@vxunderground) August 29, 2021

This malcode allowed binaries to be executed by the GPU, and in GPU memory address space, rather the CPUs.

We will demonstrate this technique soon.

VX-Underground dijo que el código malicioso permite la ejecución binaria por parte de la GPU en su espacio de memoria. También agregaron que demostrarán la técnica en un futuro próximo.

Los mismos investigadores detrás del rootkit JellyFish también publicaron PoC para un keylogger basado en GPU y un troyano de acceso remoto basado en GPU para Windows. Los tres proyectos se publicaron en mayo de 2015 y han estado a disposición del público.

El vendedor rechazó la asociación con el malware JellyFish diciendo que su método es diferente y no depende de la asignación de código al espacio de usuario.

No hay detalles sobre el trato, quién lo compró y cuánto pagaron. Solo la publicación del vendedor de que vendió el software malicioso a un tercero desconocido.

Si bien la referencia al proyecto JellyFish sugiere que el malware basado en GPU es una idea relativamente nueva, la base para este método de ataque se estableció hace unos ocho años.

En 2013, investigadores del Institute of Computer Science – Foundation for Research and Technology (FORTH) en Grecia y de la Universidad de Columbia en Nueva York demostraron que las GPU pueden albergar el funcionamiento de un registrador de pulsaciones de teclas y almacenar las pulsaciones de teclas capturadas en su espacio de memoria [documento PDF aquí].

Anteriormente, los investigadores demostraron que los autores de malware pueden aprovechar la potencia computacional de la GPU para empaquetar el código con esquemas de cifrado muy complejos mucho más rápido que la CPU.

Fuente (s) :

- https://blog.elhacker.net/2021/09/consiguen-ocultar-malware-VRAM-GPU.html

- https://elchapuzasinformatico.com/2021/09/hackers-encuentran-la-forma-de-anadir-codigo-malicioso-empleando-la-vram-de-la-gpu/

- https://www.bleepingcomputer.com/news/security/cybercriminal-sells-tool-to-hide-malware-in-amd-nvidia-gpus/

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Créditos Música :

Endless Summer by Loxbeats | https://soundcloud.com/loxbeats

Music promoted by https://www.free-stock-music.com

Creative Commons Attribution 3.0 Unported License

https://creativecommons.org/licenses/by/3.0/deed.en_US