Fallo Global en Sistemas Windows: Una Actualización de CrowdStrike Provoca Caos Mundial

gamerneros.com

Miles de computadoras, sistemas y redes basadas en Windows están sufriendo interrupciones severas debido a una actualización fallida del proveedor de servicios de ciberseguridad CrowdStrike. Esta situación ha generado múltiples problemas, como cancelaciones de vuelos, parálisis de fábricas e interrupciones en transmisiones de televisión, reemplazadas en algunos casos por programas repetidos.

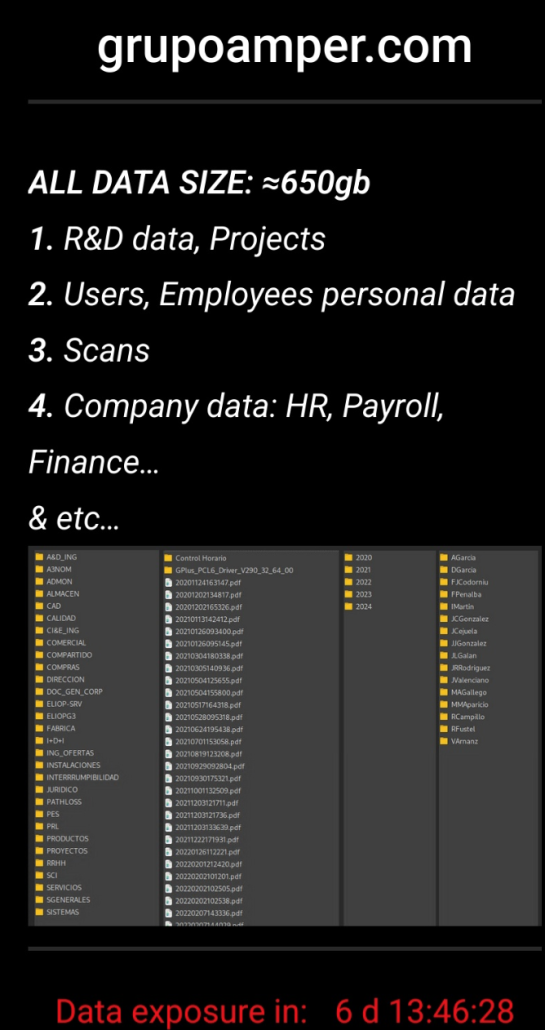

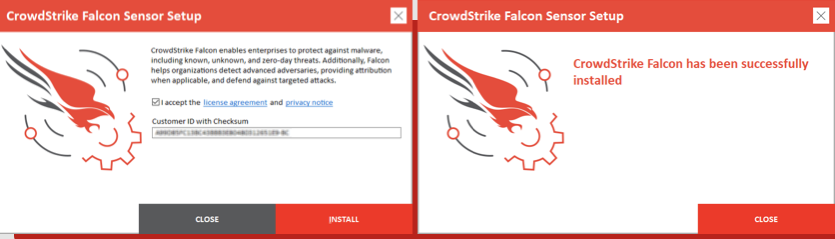

La última actualización de controladores de Falcon, lanzada por CrowdStrike, contenía errores significativos. Esto afectó inmediatamente a Azure, la plataforma de computación en la nube de Microsoft, utilizada para construir, probar, desplegar y administrar aplicaciones y servicios. Como resultado, empresas como Aena, Repsol y Osakidetza en España han visto sus sistemas informáticos colapsar.

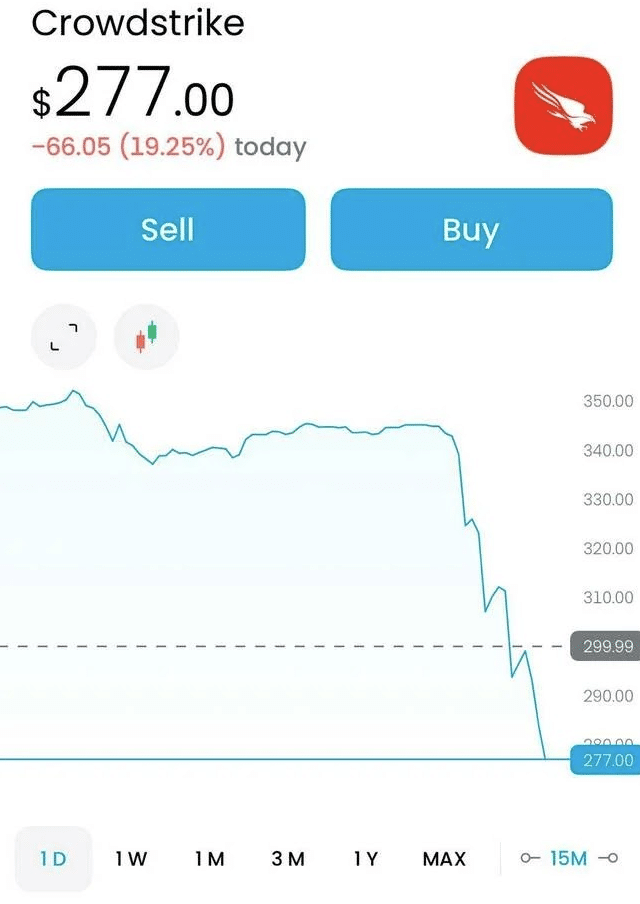

Impacto Económico y Empresarial

El impacto económico de esta falla es difícil de cuantificar, ya que los problemas comenzaron temprano y aún no tienen una solución definitiva. El fallo ha afectado a bancos, supermercados, oficinas y muchas otras industrias a nivel mundial.

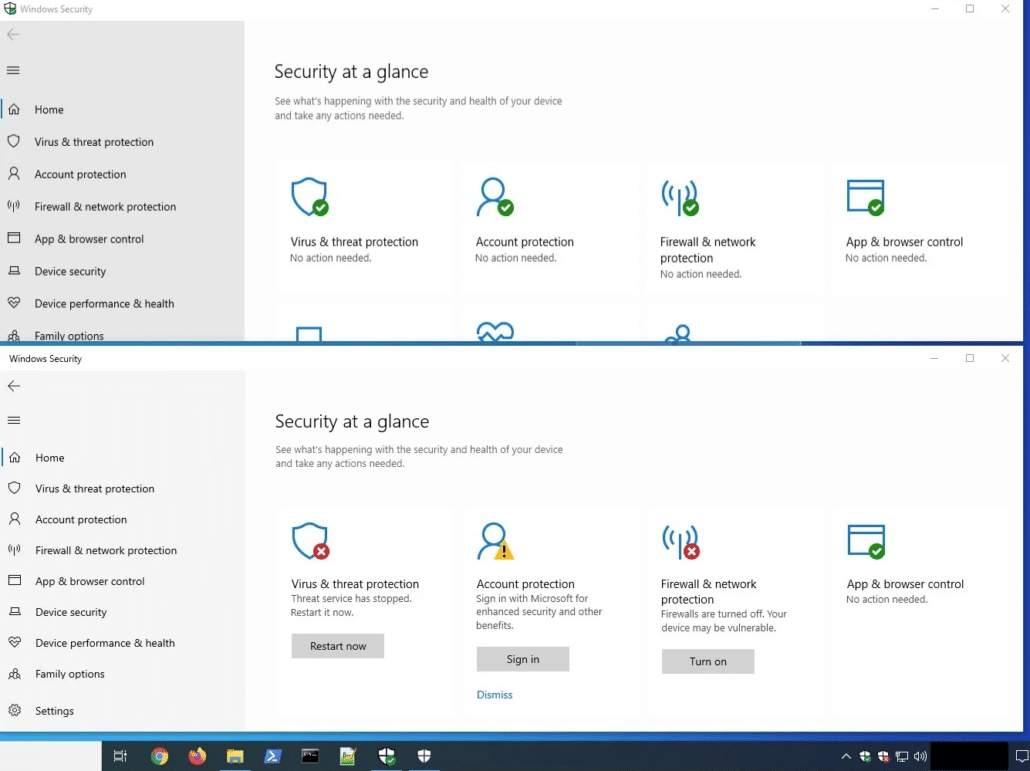

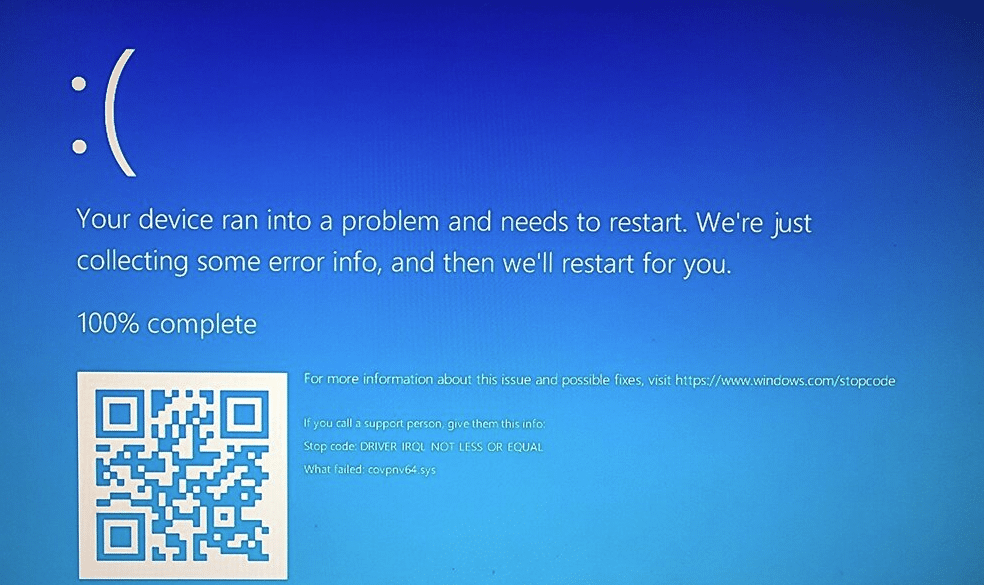

La compañía energética australiana AGL fue una de las primeras en señalar que el problema radicaba en una operación realizada por CrowdStrike. Aunque la empresa no ha hecho declaraciones públicas, un moderador en su subreddit confirmó que están al tanto de los problemas y están investigando. En los foros privados de la compañía, se mencionó un problema con el Falcon Sensor, que está causando pantallazos azules en los sistemas afectados.

Solución Temporal Propuesta

Brody Nisbet, empleado de CrowdStrike, informó a través de X (anteriormente Twitter) que han identificado el problema. Sugiere arrancar Windows en modo seguro o en el Entorno de Recuperación del Sistema (WRE) y eliminar el archivo C-00000291*.sys de la carpeta C:\Windows\System32\drivers\CrowdStrike para restaurar los sistemas afectados.

Current Action

CrowdStrike Engineering has identified a content deployment related to this issue and reverted those changes.

If hosts are still crashing and unable to stay online to receive the Channel File Changes, the following steps can be used to workaround this issue:

Workaround Steps:

Iniciamos Windows en modo seguro o en el entorno de Recuperación del Sistema.

Incidencias Notables

Entre los afectados por este fallo se encuentran aeropuertos en Europa, Estados Unidos y Asia. En el aeropuerto de Gatwick, por ejemplo, los lectores de códigos de barra no funcionan, lo que ha obligado a realizar comprobaciones manuales. También se han reportado problemas en hospitales de Alemania, donde se han cancelado operaciones no urgentes, aunque se mantiene la atención a pacientes. Los sistemas de emergencia en varios estados de Estados Unidos y los autobuses de la EMT en Madrid también están experimentando interrupciones.

CrowdStrike y su Relación con Microsoft

CrowdStrike, fundada en 2011 por George Kurtz, ex-CTO de McAfee, se ha convertido en una de las firmas de ciberseguridad más importantes del mundo, con más de 29,000 clientes. Su herramienta principal, CrowdStrike Falcon Cloud Security, está diseñada para detener infracciones en la nube y proporcionar protección avanzada para sistemas informáticos. Utiliza inteligencia artificial y técnicas de detección y respuesta de terminales (EDR) para proteger a sus clientes.

Problemas en Aeropuertos Españoles

Donaciones y Apoyo

Aena ha informado sobre una incidencia informática que está provocando alteraciones en los aeropuertos de España, causando retrasos en vuelos. En El Prat, los vuelos acumulaban un retraso de unos 28 minutos, y en Barajas, de 25 minutos, según datos de Flightradar.

Las incidencias se extienden a nivel global, afectando también a otros puntos de la red europea, como Alemania y Países Bajos. La caída de sistemas vinculados a Microsoft y la actualización de antivirus ha provocado alteraciones en aplicaciones de aerolíneas, bancos, sistemas internos de compañías y servicios de emergencias.

Repercusiones y Medidas Tomadas

En respuesta a la situación, muchas aerolíneas han tenido que operar manualmente, causando colas y retrasos desde primera hora de la mañana en varios aeropuertos. Iberia, la principal aerolínea española, ha señalado que están trabajando para solucionar el problema.

Para consultar el estado de los vuelos en la red de Aena, se puede acceder al portal oficial del gestor, Infovuelos. La caída de servicios online de Microsoft y problemas con la actualización de CrowdStrike han afectado significativamente la operativa en aeropuertos de Alemania y Países Bajos, así como en EE.UU. y Australia.

La actualización fallida de CrowdStrike ha generado un caos global, afectando a múltiples industrias y sistemas en todo el mundo. La solución temporal propuesta ha ayudado a mitigar algunos problemas, pero el impacto económico y las interrupciones continúan siendo significativos. CrowdStrike y Microsoft están trabajando para resolver los problemas y restaurar la normalidad lo antes posible.

Fuente (s) :

* https://www.elotrolado.net/noticias/tecnologia/bloqueo-windows-actualizacion-crowdstrike-fallo-global

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.