Ciberataque juvenil paraliza a Marks & Spencer: pérdidas millonarias y filtración de datos

Una ofensiva cibernética atribuida a un grupo de jóvenes hackers ha causado estragos en Marks & Spencer, uno de los mayores minoristas del Reino Unido. Desde el pasado 22 de abril, la compañía ha visto interrumpidas operaciones clave como su tienda en línea, la contratación digital de personal, e incluso el abastecimiento de productos frescos en sus supermercados.

La empresa ha reconocido públicamente una filtración de datos personales de clientes, aunque asegura que la información bancaria permanece segura. A pesar de ello, el impacto económico es severo: una caída del 14% en bolsa y pérdidas estimadas en 50 millones de euros semanales.

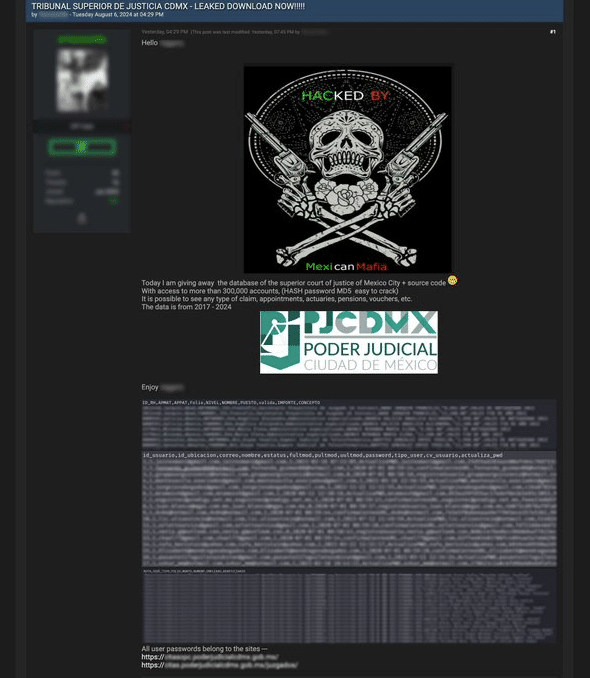

¿Quién está detrás? Jóvenes hackers y ransomware como servicio

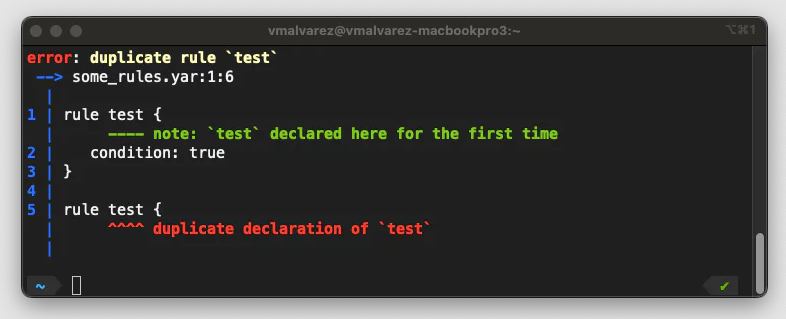

Expertos en ciberseguridad apuntan a que el ataque fue orquestado por integrantes de la red Scattered Spider, un colectivo descentralizado compuesto por adolescentes y jóvenes adultos —algunos de tan solo 16 años— procedentes principalmente de Reino Unido y Estados Unidos. Utilizan herramientas contratadas como DragonForce, un software malicioso que les permite ejecutar ataques de tipo ransomware.

“Estamos ante un claro caso de Crime as a Service”, señala Francesc Xavier Vendrell, analista de Parlem Tech. “Se infiltran en los sistemas, cifran la información y luego exigen un rescate. Pero incluso pagando, la empresa no tiene garantías de recuperar sus datos ni de evitar una filtración”.

Una red descentralizada y difícil de erradicar

Desde su primer ataque registrado en 2022, Scattered Spider ha sido vinculado con más de 100 incidentes contra empresas de sectores como telecomunicaciones, banca, comercio y juegos de azar. A pesar de algunas detenciones —como la del escocés Tyler Buchanan, arrestado en España y extraditado a EE. UU.— el grupo continúa activo gracias a su estructura informal y sin jerarquía.

Entre sus víctimas más notorias figuran los gigantes del entretenimiento Caesars Entertainment y MGM Resorts, a quienes exigieron rescates millonarios. En el caso de Caesars, se estima que se pagaron unos 15 millones de euros para restaurar operaciones, según la aseguradora especializada Brown & Brown.

Ataque con acento nativo y técnicas de ingeniería social

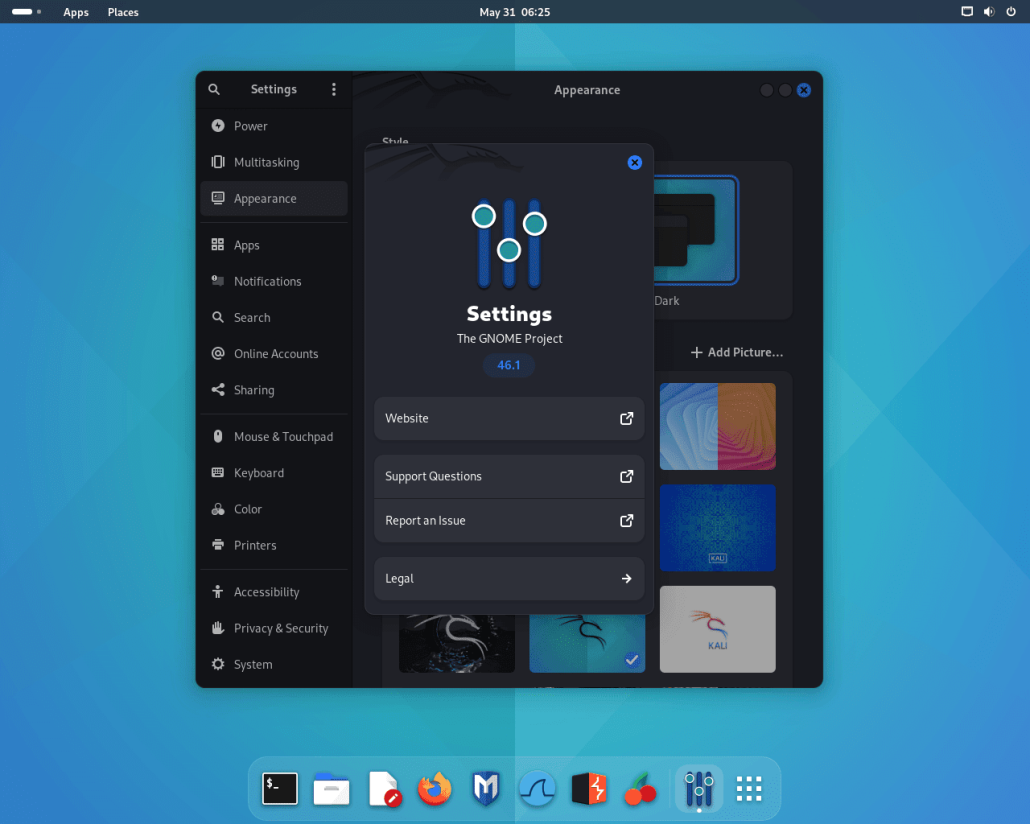

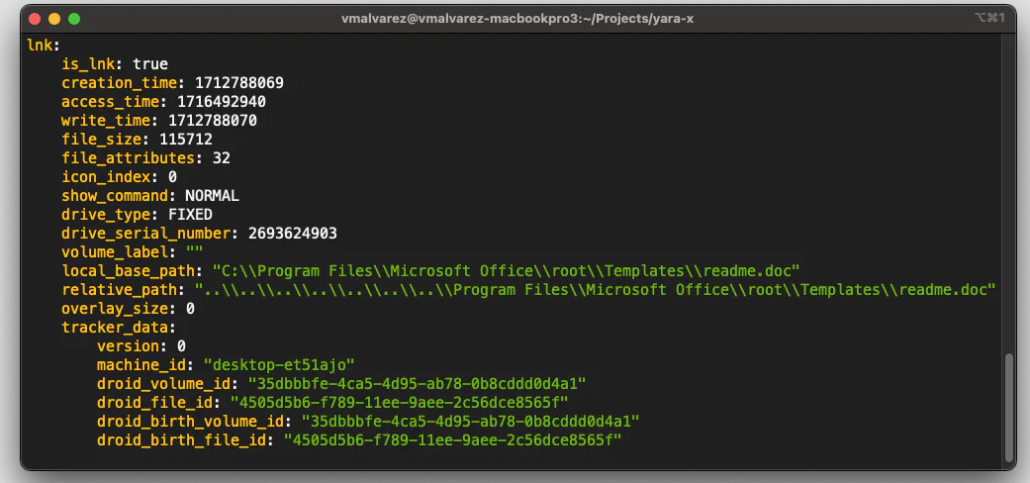

El ataque a Marks & Spencer no se ejecutó con sofisticadas vulnerabilidades técnicas, sino apelando al eslabón más débil: el factor humano. Según los investigadores, los atacantes se hicieron pasar por personal autorizado y, mediante llamadas telefónicas creíbles —gracias a su perfecto dominio del inglés británico—, lograron convencer a empleados clave del departamento de TI para que cambiaran sus credenciales de acceso.

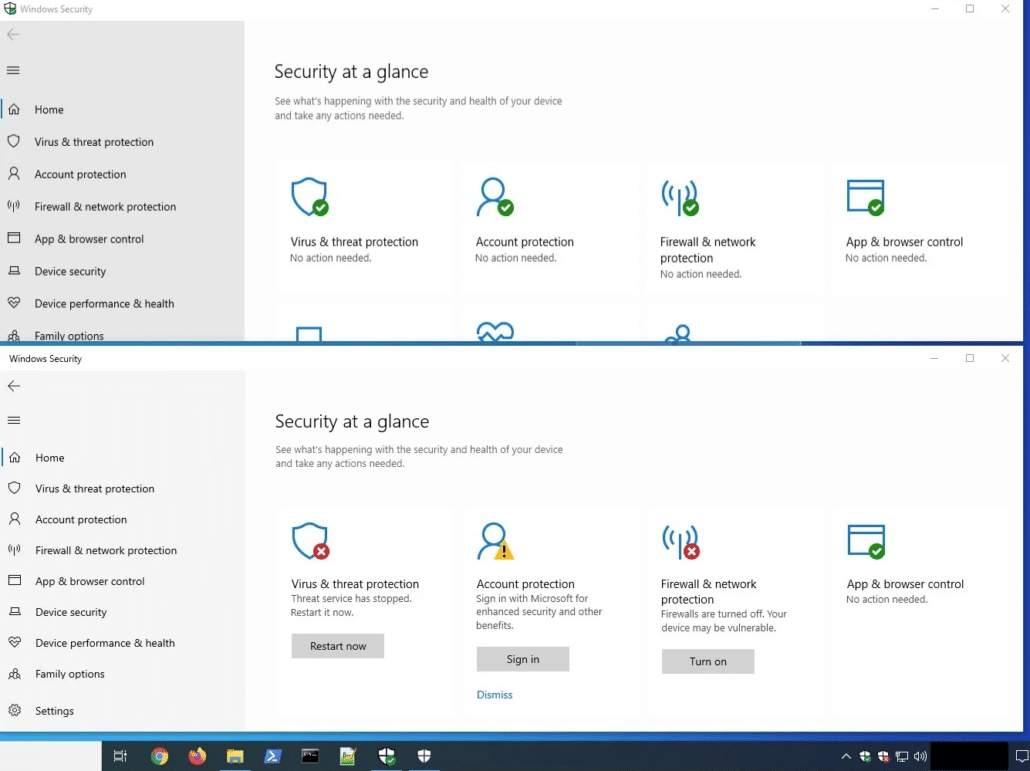

Pere Martínez, socio en ITech by Plexus, remarca que “una autentificación de múltiples factores más estricta podría haber evitado el acceso no autorizado”. Esta es también la línea del Centro Nacional de Ciberseguridad del Reino Unido (NCSC), que ha actualizado sus recomendaciones para empresas, incluyendo verificaciones adicionales en accesos inusuales o desde ubicaciones sospechosas.

Ataques simultáneos a otras cadenas británicas

El caso de Marks & Spencer no ha sido aislado. Harrods y Co-op, otras dos grandes marcas del sector retail británico, también fueron atacadas en fechas muy cercanas. Aunque no se ha confirmado una conexión directa, un supuesto vocero de DragonForce afirmó en la BBC que grupos que utilizan su software están detrás de los tres incidentes.

Un nuevo escenario para el cibercrimen

Este episodio confirma una tendencia preocupante: el cibercrimen cada vez más accesible y profesionalizado, donde jóvenes sin afiliación a grandes mafias logran generar un impacto masivo mediante el uso de herramientas contratadas y técnicas de engaño. Con consecuencias millonarias y daños reputacionales graves, el sector empresarial se enfrenta al reto de reforzar su ciberseguridad ante amenazas cada vez más impredecibles y humanas.

Fuente (s) :

- https://www.lavanguardia.com/vida/20250519/10690301/hackers-asaltadores-casinos-ciberataque-colapso-marks-spencer.amp.html

Donaciones y Apoyo