Ciberataque de LockBit a la Reserva Federal: 33TB de Datos Comprometidos

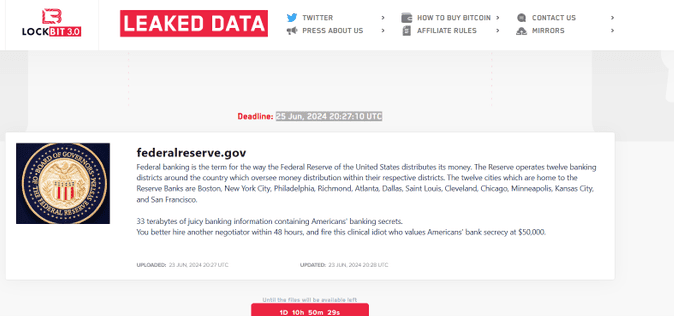

El reciente ataque cibernético dirigido contra la Junta de la Reserva Federal (FED) de Estados Unidos, llevado a cabo por el grupo de ransomware LockBit, ha suscitado preocupación en todo el mundo. Este grupo de ciberdelincuentes, conocido por sus avanzadas técnicas de ransomware, afirmó haber extraído 33 terabytes (TB) de datos sensibles. Aunque aún no han proporcionado una muestra de estos datos, la amenaza es clara y han fijado el plazo para el pago del rescate el 25 de junio de 2024.

LockBit, que ha ganado notoriedad por sus ataques sofisticados, ha puesto en una situación crítica a una de las instituciones financieras más importantes del planeta. Este grupo se especializa en infiltrarse en redes, cifrar datos y luego exigir un rescate a cambio de la clave de descifrado. En este caso, la Reserva Federal se enfrenta a la posibilidad de que una enorme cantidad de datos confidenciales pueda ser divulgada si no se cumplen las demandas del grupo.

El modus operandi de LockBit no solo incluye el cifrado de datos, sino también la extracción de información crítica. Esta estrategia aumenta la presión sobre las víctimas, quienes temen tanto la pérdida de acceso a sus datos como la posible exposición pública de información sensible. El ataque a la Reserva Federal no es solo una cuestión de seguridad nacional, sino también una potencial amenaza para la estabilidad económica global.

Las implicaciones de este ataque podrían ser vastas, ya que comprometer datos de una entidad tan crucial podría tener efectos en los mercados financieros y en la confianza en la seguridad de la información de las principales instituciones financieras. Este incidente subraya la importancia de fortalecer las medidas de ciberseguridad en todas las organizaciones, especialmente aquellas que juegan roles vitales en la infraestructura económica global.

Medidas y Respuesta

Actualmente, se están llevando a cabo investigaciones para determinar la magnitud del ataque y las posibles vías de mitigación. La Reserva Federal, junto con agencias de ciberseguridad y fuerzas del orden, están trabajando para evaluar el impacto y prevenir cualquier divulgación no autorizada de los datos comprometidos.

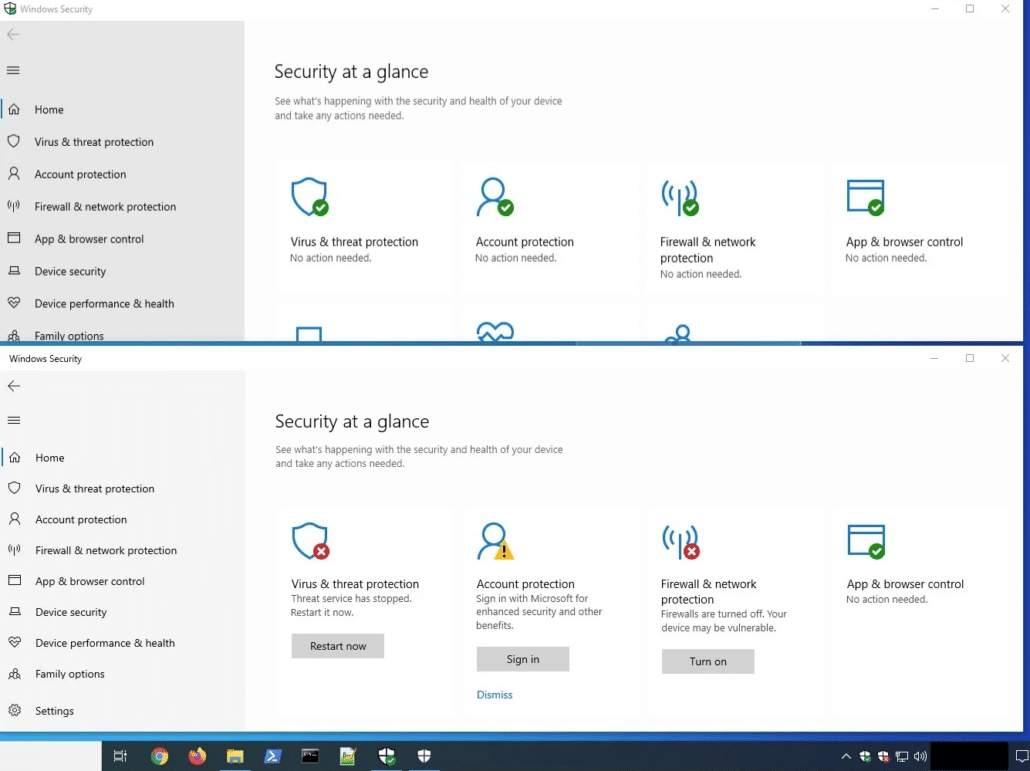

Este evento pone de relieve la constante amenaza de los ataques de ransomware y la necesidad de estrategias de defensa más robustas y proactivas. Además, resalta la urgencia de desarrollar planes de respuesta efectivos para incidentes de ciberseguridad, con el fin de proteger la integridad de los datos y la estabilidad de las instituciones clave.

En resumen, el ataque de LockBit a la Reserva Federal representa un desafío significativo para la seguridad cibernética global y subraya la necesidad de una vigilancia continua y mejoras en las defensas contra ciberataques.

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :

Fuentes adicionales: