HawkEye: El Keylogger Vintage que se Resiste a Morir

HawkEye, también conocido como PredatorPain (o para los amigos, “Predator Pain”), empezó su carrera como un simple keylogger. Pero como buen veterano de guerra, no se quedó estancado: evolucionó con el tiempo y ahora presume de un arsenal de herramientas que lo colocan al nivel de otros infostealers más modernos.

La Historia de HawkEye: De los 2000 a tu Empresa

¿Sabías que HawkEye lleva más de una década entre nosotros? Su primera aparición documentada se remonta a 2008, cuando todavía usábamos Messenger y las redes sociales eran tierras inexploradas. Para 2013, HawkEye ya había ganado fama gracias a su aparición en varias campañas de spearphishing, convirtiéndose en el malware “de moda” en ciertos círculos de la dark web.

Este keylogger no solo se vendía en foros oscuros, sino también en sitios especializados que ofrecían versiones “premium” por precios irrisorios de 20 a 50 dólares. Eso sí, los hackers más tacaños (o ingeniosos) lograron crackearlo, multiplicando su uso entre criminales y script kiddies que buscaban una solución rápida y fácil para jugar al ciberespionaje.

Resurgimiento en Tiempos de Pandemia

Durante la pandemia de COVID-19, cuando todos estábamos ocupados comprando papel higiénico, algunos actores maliciosos desempolvaron HawkEye para sacarle partido a la histeria colectiva. ¿El objetivo? Empresas vulnerables que caían en campañas de phishing especialmente elaboradas.

Además, HawkEye es como ese amigo que no puede trabajar solo: a menudo colabora con otros malware como Remcos, Pony o iSPY Crypter, formando un equipo digno de una película de espías… pero mucho menos glamuroso.

Jugando con HawkEye en el Sandbox: Una Aventura Virtual

¿Quieres analizar HawkEye sin arriesgarte a destrozar tu computadora? ANY.RUN tiene la solución. Este sandbox interactivo permite ejecutar el malware en un entorno virtual seguro, como si estuvieras probando un videojuego pero con más riesgo de terminar en la cárcel si no tienes permiso.

El análisis revela rápidamente las intenciones de HawkEye, rastreando sus actividades y asignándolas a las TTP de MITRE ATT&CK. Además, genera un informe detallado con los IOC (Indicadores de Compromiso) y la configuración de la muestra. ¿Qué más podrías pedir? Ah, sí: un café para aguantar el susto.

Anatomía de un Ataque: Cómo se Propaga HawkEye

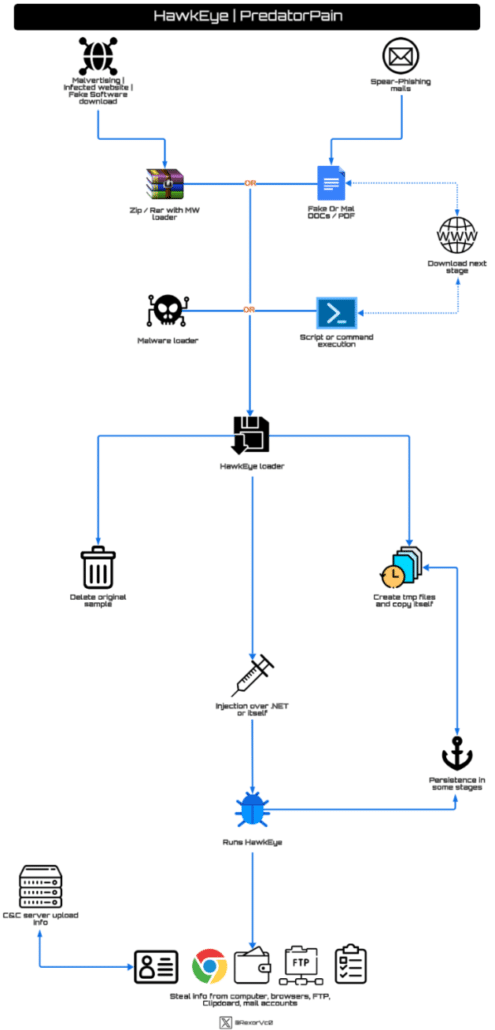

Si algo caracteriza a HawkEye es su creatividad para infectar sistemas. Aquí algunos de sus métodos favoritos:

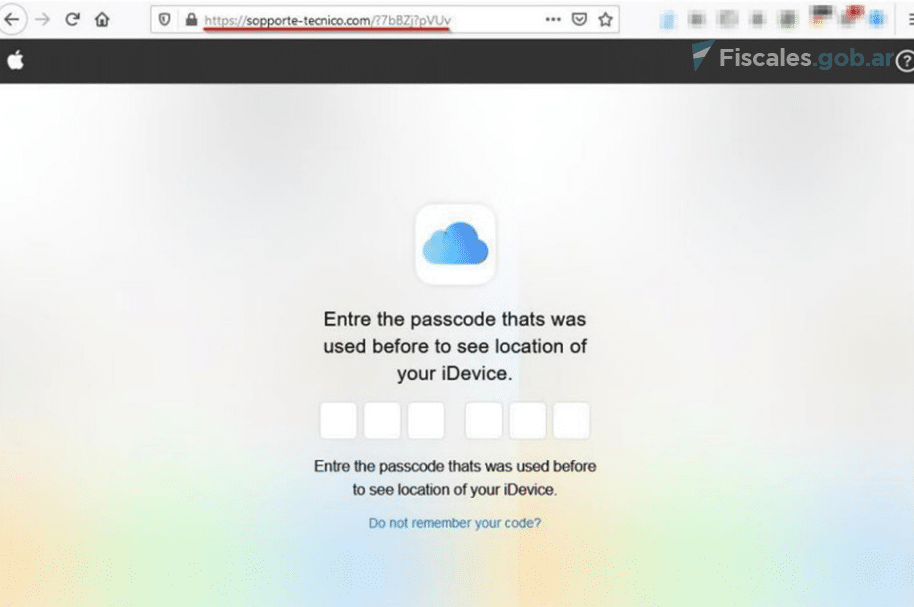

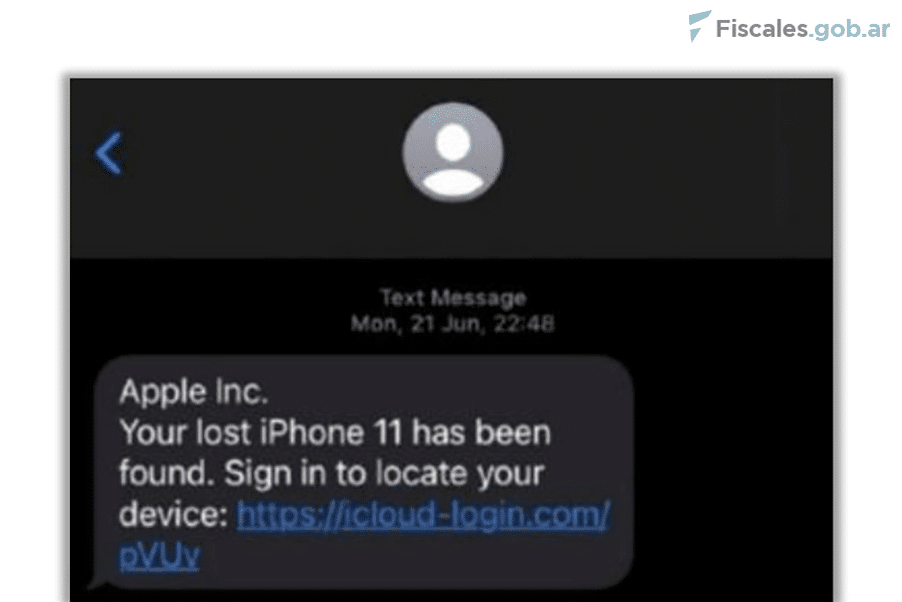

- Phishing personalizado: Los atacantes diseñan correos irresistibles con archivos maliciosos disfrazados de documentos importantes.

- Software gratuito (y malicioso): Esos programas piratas que descargas “gratis” a menudo vienen con un regalo sorpresa: malware.

- Portales corporativos: HawkEye también apunta a sitios web que suelen usar las empresas, en un esfuerzo por robar información sensible.

Tras infiltrarse, el malware sigue un guion bien ensayado: ejecuta archivos, inyecta código y recopila datos, enviándolos a su servidor de comando y control (C&C). Su persistencia es digna de aplauso: si no logra establecerse a la primera, lo intentará hasta tres veces, como un vendedor de enciclopedias particularmente insistente.

Los Rincones Favoritos de HawkEye

Aquí algunas rutas donde se esconden sus archivos:

C:\Users\<usuario>\AppData\Local\Temp\C:\Users\<usuario>\AppData\Roaming\Microsoft\Windows\Templates\C:\Users\<usuario>\Music\

Los nombres de los archivos suelen parecer inofensivos, con íconos y descripciones que engañan hasta al usuario más precavido.

Funciones de HawkEye: Porque Robar no es Suficiente

HawkEye viene con un conjunto de herramientas tan completo que da envidia. Aquí algunas de sus habilidades:

- Keylogging: Robo de datos escritos en el teclado y el portapapeles.

- Recolección de información: Desde el sistema operativo hasta la red, HawkEye lo escanea todo.

- Robo de credenciales: Correos, FTP, navegadores, cuentas de videojuegos… Nada está a salvo.

- Capturas de pantalla: Porque a veces el texto no es suficiente.

- Detección de herramientas de seguridad: Identifica software de análisis para evitar ser descubierto.

- Exfiltración de datos: Utiliza métodos como FTP, HTTP o SMTP para enviar los datos robados.

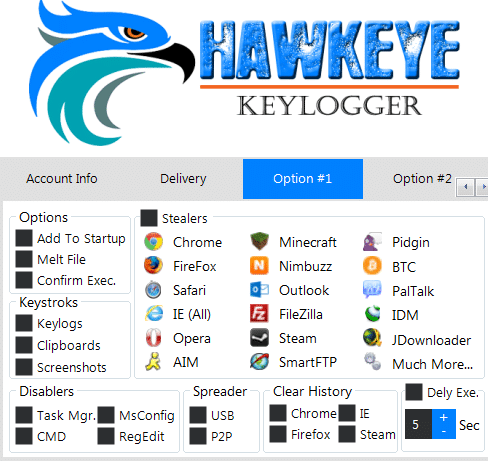

El Constructor de HawkEye: Tu Malware Personalizado

Los creadores de HawkEye ofrecen un constructor que permite a los atacantes personalizar sus ataques al detalle. Entre las opciones disponibles están:

- Elegir dónde enviar los datos robados (correo, FTP, etc.).

- Definir qué tipos de información recopilar (credenciales de navegador, FTP, correo).

- Modificar la apariencia del malware para hacerlo pasar por software legítimo.

El resultado es un malware que puede desempeñar múltiples roles: keylogger, stealer, downloader… como un todoterreno del cibercrimen.

¿Por qué Importa HawkEye?

Aunque no sea el malware más avanzado del mundo, HawkEye ha demostrado su capacidad para mantenerse relevante en un panorama en constante cambio. Su facilidad de uso, combinada con su versatilidad, lo convierte en una herramienta atractiva para atacantes de todos los niveles.

¿El mensaje final? Como siempre, la mejor defensa es la prevención: educación, actualizaciones constantes y herramientas de seguridad robustas. Y, por supuesto, piensa dos veces antes de abrir ese “documento urgente” que llegó a tu bandeja de entrada.

Donaciones y Apoyo

Fuente(s) :