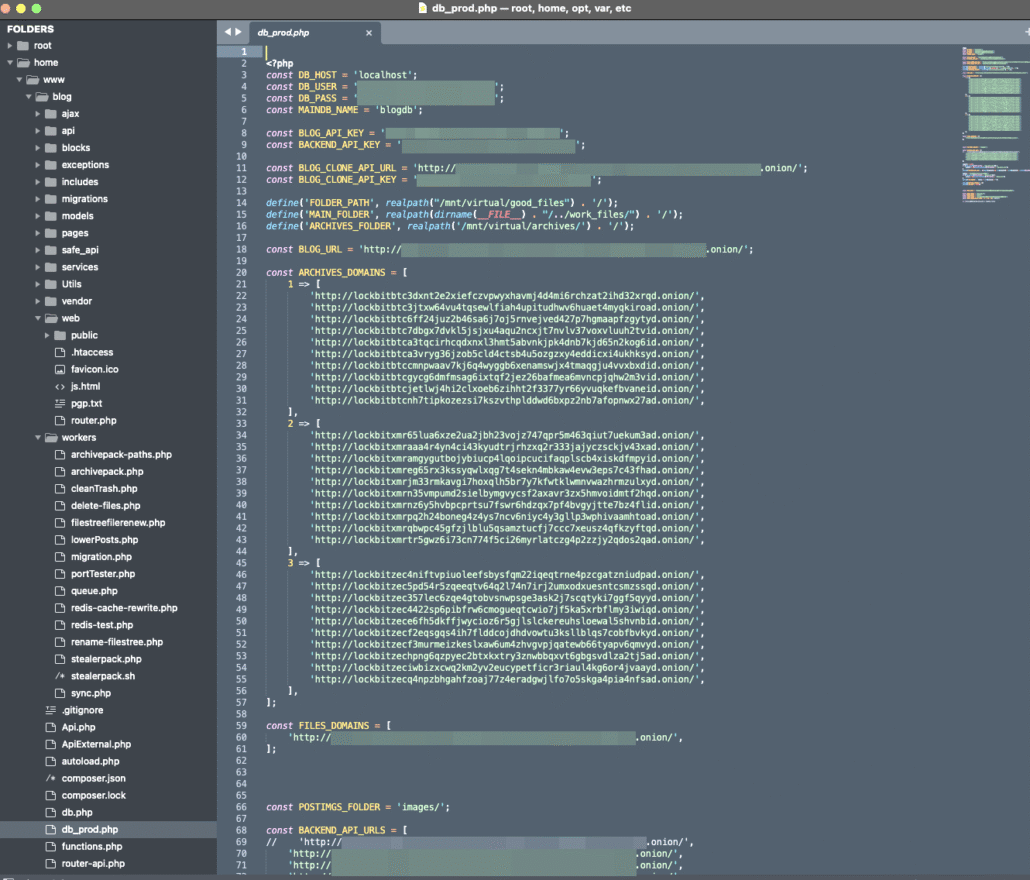

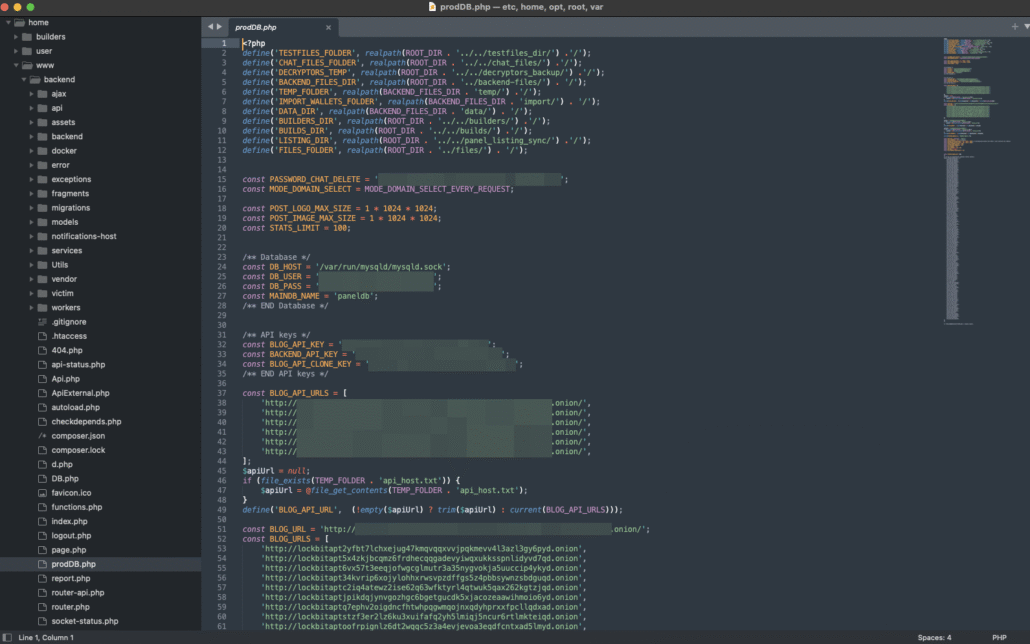

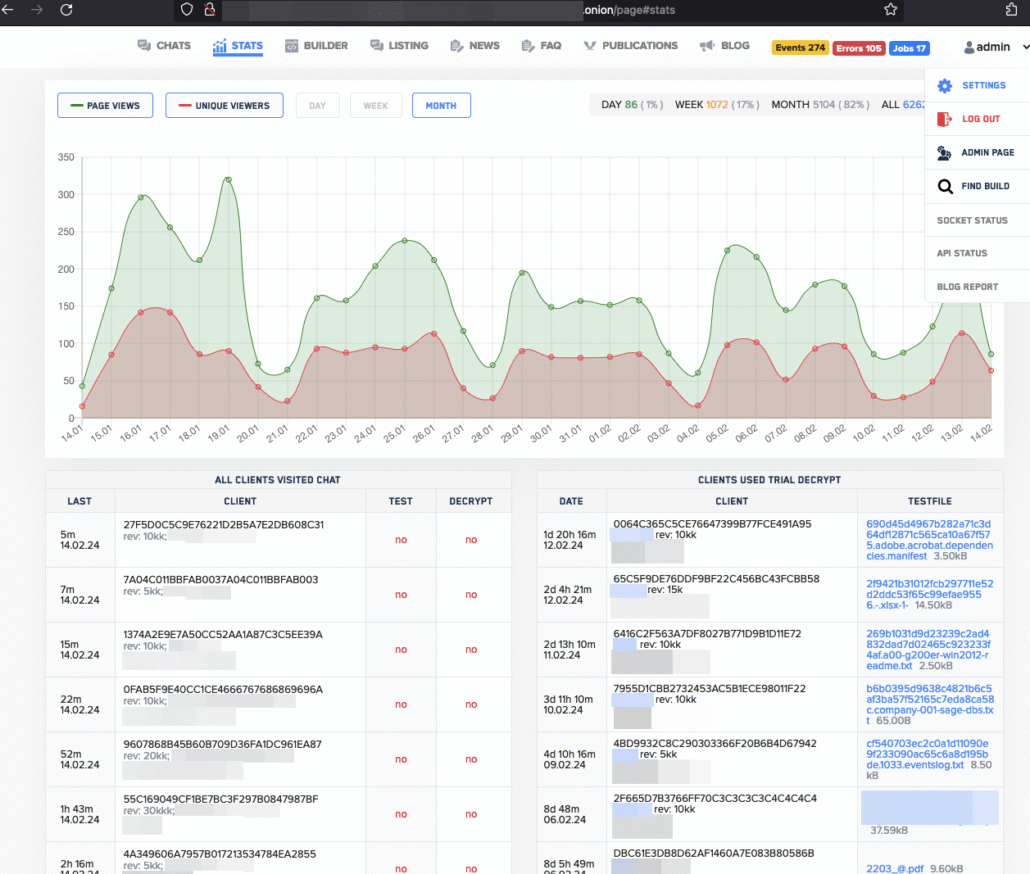

Un usuario anónimo afirma tener en su poder una base de datos con millones de documentos de identidad (DNI) de ciudadanos españoles, los cuales ha puesto a la venta en un oscuro rincón de internet: un foro de la dark web. La información fue reportada por la firma de ciberseguridad Hackmanac, que publicó una captura de la oferta en su cuenta de X.

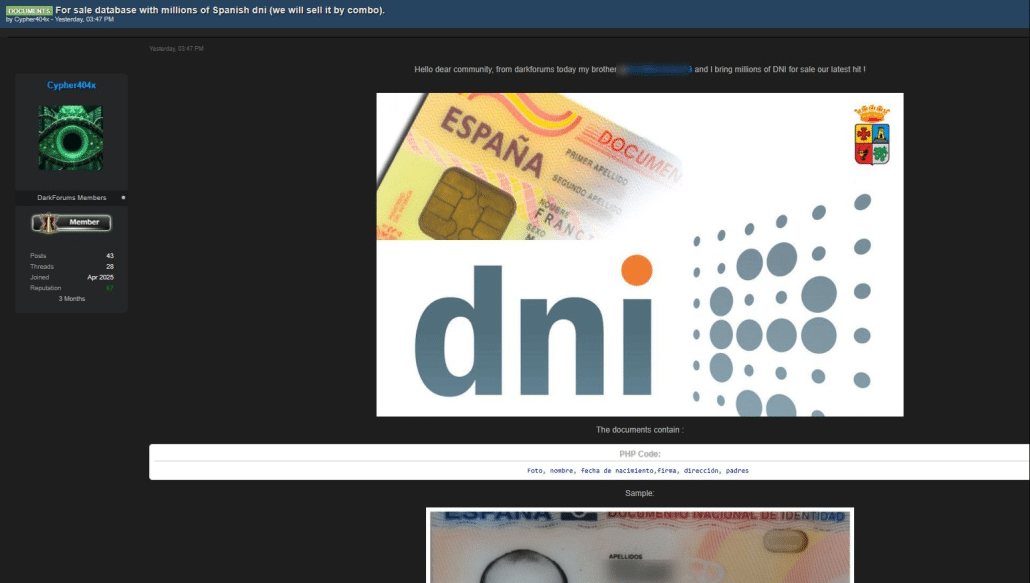

El supuesto hacker, identificado en el foro como Cypher404x (porque claramente “Mr. Robot” ya estaba tomado), ofreció el paquete completo —o como él mismo lo llamó, “combo”— a los interesados en adquirir los datos. Aunque la publicación original no brinda muchos detalles técnicos sobre cómo se realizó el presunto ataque, el usuario afirma que los datos fueron obtenidos en su “golpe más reciente”. Nada como un buen toque de marketing para vender información robada.

Esto sugiere que se trata de una filtración nueva y no simplemente del reciclaje de alguna base de datos vieja que ya dio más vueltas que un USB en oficina de gobierno. Sin embargo, conviene mantener cierta cautela: por ahora no hay pruebas verificables sobre el origen exacto de los datos ni de la fuente que habría sido vulnerada.

¿Qué información estaría comprometida?

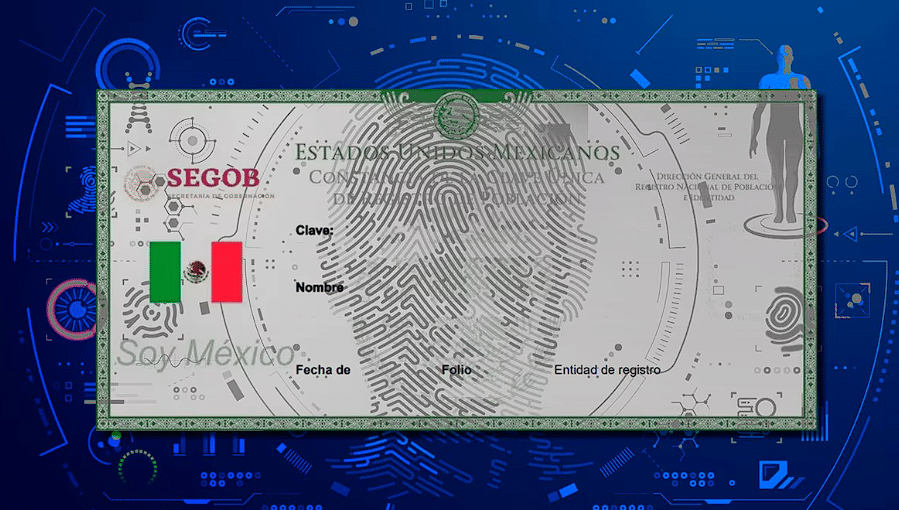

De acuerdo con el anuncio, los DNI presuntamente sustraídos contienen información altamente sensible, como:

- Nombre completo

- Fecha de nacimiento

- Dirección física

- Firma

- Fotografía

- Identidad de los padres

Vamos, todo lo necesario para suplantarte en una fiesta, un banco o incluso para votar por ti en las siguientes elecciones…

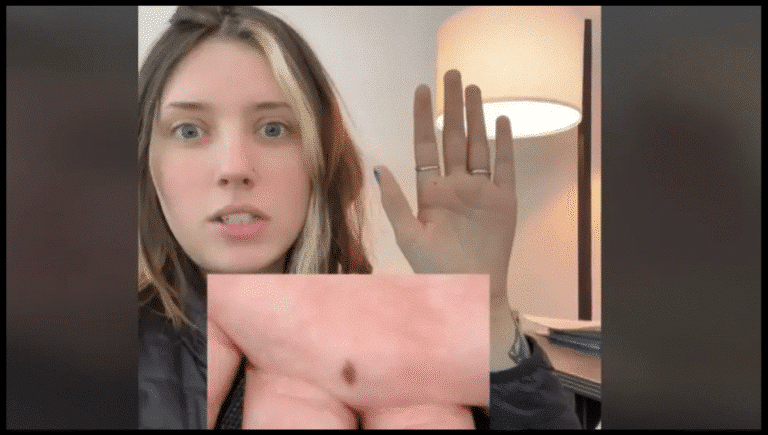

En la captura compartida por Hackmanac, se alcanza a ver una parte del frente de uno de los documentos como “prueba” de autenticidad.

No sería la primera vez…

Lamentablemente, esta no es la primera (ni parece que será la última) vez que se reporta la venta de datos personales de españoles en foros de ciberdelincuentes. Por ejemplo:

- En abril de 2024, se ofreció una base con los datos de más de 39 millones de personas por apenas 10,000 dólares. Un auténtico “2×1” si consideramos lo barato que sale el robo de identidad hoy en día.

- En mayo, otro incidente apuntó a Amazon España, donde una supuesta brecha expuso más de 5 millones de registros, incluyendo DNI, correos, direcciones y códigos postales. Básicamente, todo excepto tu talla de zapatos.

- Incluso la Agencia Tributaria (AEAT) fue señalada en su momento como víctima de un ciberataque a finales del año pasado. Sin embargo, el organismo negó haber detectado alguna intrusión o filtración. Oficialmente: “Aquí no ha pasado nada”.

¿Y ahora qué?

La noticia ha generado comprensible preocupación entre ciudadanos y expertos. Aunque aún no se puede confirmar la veracidad de la base de datos ni su procedencia exacta, el solo hecho de que se comercialice este tipo de información es una señal de alerta.

Recomendación básica: si eres ciudadano español, mantente alerta ante cualquier actividad sospechosa relacionada con tu identidad. Revisa tus movimientos bancarios, correos inusuales, o solicitudes de crédito que no hayas hecho. También podrías considerar darte una vuelta por tu entidad emisora de DNI si quieres quedarte más tranquilo.

Por ahora, seguimos a la espera de más información. Y mientras tanto, una pequeña reflexión: en pleno 2025, proteger tus datos es casi tan importante como proteger tu contraseña del Wi-Fi… o más, si tienes vecinos con niños gamers.

Fuente (s) :