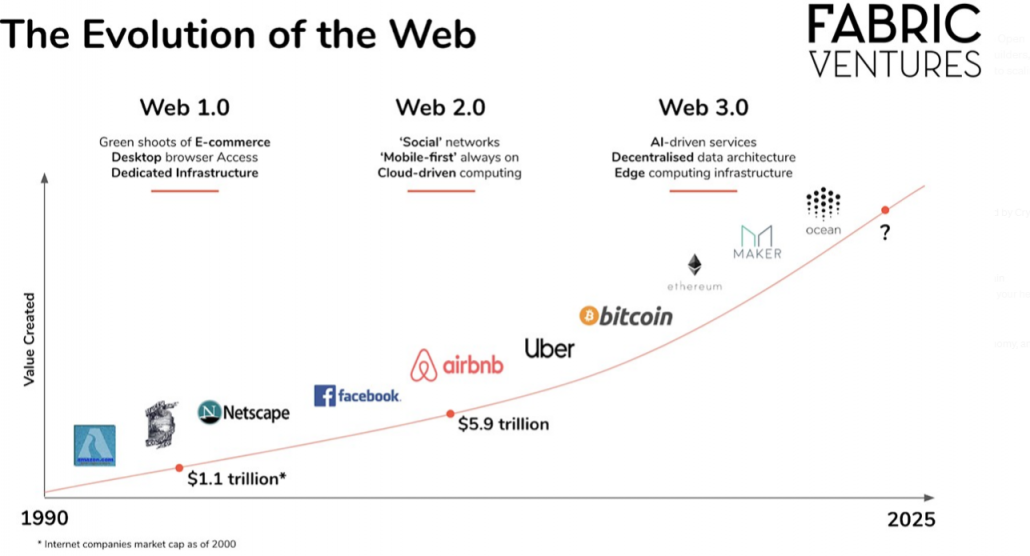

Web3 combina Internet con la tecnología blockchain, pero no todos están de acuerdo con el mismo concepto.

Es difícil escapar de la exageración y la manía que rodea a Web3, a menudo descrita como la próxima generación de Internet basada en tecnologías de cadena de bloques y criptomonedas.

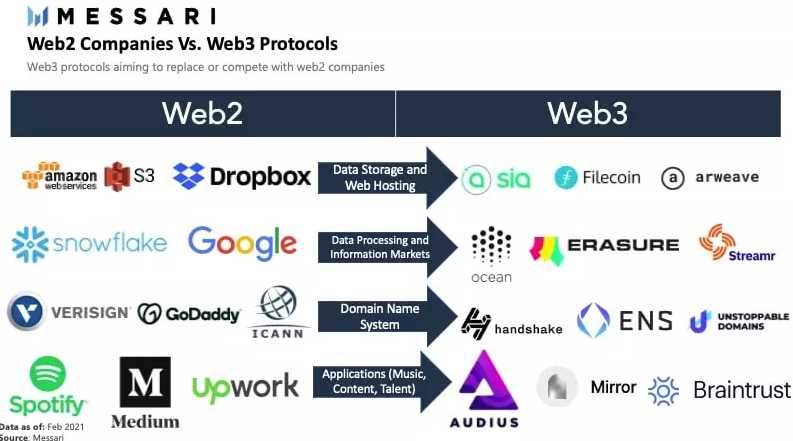

Los partidarios de este nuevo paradigma afirman que permitirá la propiedad digital sobre el contenido y el arte, incluso poniendo fin a las grandes empresas tecnológicas como Amazon y Facebook. Mientras tanto, no faltarán escépticos y críticos que argumentan que el sistema tiene fallas fundamentales y amenaza con destruir la libertad y la apertura de Internet.

Sin embargo, como siempre, el verdadero potencial de la tecnología se encuentra en algún lugar en medio de esas tomas polarizadoras. Con ese fin, echemos un vistazo más de cerca a Web3, su relación con la criptomoneda y el drama en curso que lo rodea.

¿Qué es Web3?

Antes de que podamos entender las controversias que rodean a Web3, vale la pena entender lo que promete. En pocas palabras, Web 3.0 (o Web3) es un concepto que imagina un mundo en el que los sitios web, las aplicaciones y las plataformas en línea están completamente descentralizados.

Las plataformas Web 2.0 existentes casi siempre son propiedad y están controladas por una entidad privada singular: piense en empresas como Google, Amazon o Facebook. Si bien podemos interactuar con estas plataformas como clientes o usuarios, ellos tienen la última palabra en cuanto a las reglas de la plataforma y quién puede participar. Más importante aún, a menudo eres el producto, ya sea a través de la publicidad o la recopilación de datos.

Web3, por otro lado, promete ofrecer un sistema más justo y equitativo. Cualquier persona del público en general puede tomar posesión parcial de una plataforma descentralizada e incluso participar en su gobierno. Esta propiedad generalmente se representa a través de tokens criptográficos o criptomonedas.

Una aplicación Web3 también almacena sus datos en una cadena de bloques descentralizada en lugar de bases de datos en un puñado de servidores. Este enfoque ofrece a los usuarios una mayor transparencia e información sobre cómo funciona la plataforma, al mismo tiempo que elimina los puntos únicos de falla que sufren los servidores de Google y Amazon. Imagine un banco que nunca experimenta tiempo de inactividad o una plataforma de redes sociales que un gobierno opresivo no puede censurar.

La descentralización de Web3 promete resistencia a la censura, tiempo de inactividad cero y mayor transparencia.

Sin embargo, como usuario final, los servicios Web3 no se sienten radicalmente diferentes de los sitios web existentes en Internet. Todavía necesita usar un navegador web tradicional para acceder a ellos, por ejemplo.

De hecho, Web3 tiene que ver con los cambios bajo el capó, lo que permite la propiedad de datos y la monetización sin intermediarios. Sin embargo, si no necesita descentralización, Web3 no trae nada nuevo a la mesa. Esto también significa que muchos servicios Web 2.0 seguirán existiendo en paralelo, al menos en el futuro previsible.

¿Qué es la propiedad y cómo se relaciona con la criptomonedas?

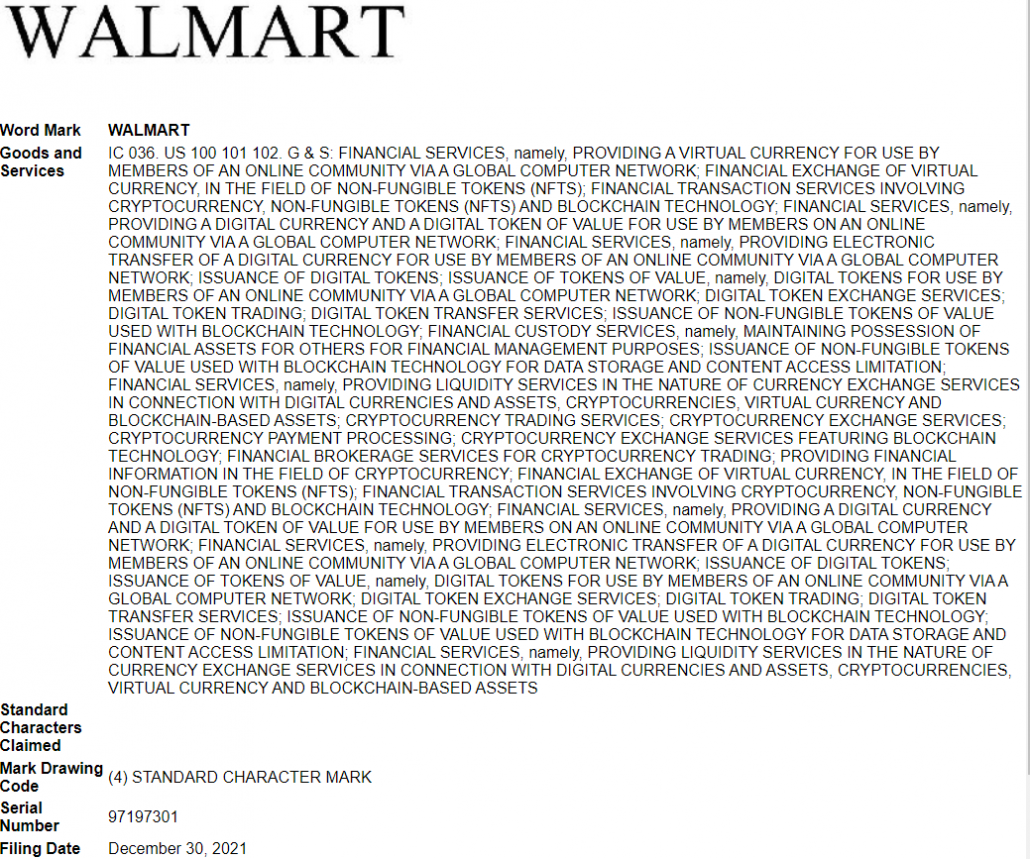

Gran parte de la utilidad de Web3 depende de su llamado aspecto de propiedad. La idea es bastante simple: los desarrolladores implementan sus proyectos en redes blockchain descentralizadas como Ethereum. Dada esta herencia, no sorprende que estas plataformas también estén intrínsecamente vinculadas al mercado de criptomonedas. Los proyectos de Web3 pueden crear sus propias criptomonedas, a menudo denominadas tokens de utilidad, para funciones como la gobernanza, el pago de tarifas o la verificación de identidad.

Tome Uniswap, por ejemplo, una popular aplicación descentralizada en la red. No tiene que poseer el token UNI nativo de Uniswap para interactuar con la aplicación, pero hacerlo le permite votar en el proceso de gobierno de la plataforma. Alternativamente, muchos usuarios también tienen tokens como inversión. La valoración de UNI se ha disparado a lo largo de los años, gracias a la popularidad del proyecto. Sin embargo, no todos los proyectos han tenido el mismo éxito.

En resumen, poseer tokens permite a los usuarios reclamar el proyecto y respaldar su desarrollo, exactamente lo contrario de la mayoría de los servicios actuales. Mientras tanto, los desarrolladores pueden beneficiarse de los tokens a medida que reciben pagos o subvenciones de desarrollo. Y dado que todo es transparente, una de las partes no puede beneficiarse desproporcionadamente a expensas de las demás.

¿Qué ofrece Web3 en el mundo real?

Aunque las aplicaciones descentralizadas existen desde hace algunos años, no entraron en la corriente principal hasta 2021. Aún así, puede participar de inmediato: todo lo que necesita es algo de criptomoneda y una billetera habilitada para Web3. MetaMask es a menudo la opción preferida por la mayoría de los entusiastas de las criptomonedas.

Descubrirá que la mayoría de las aplicaciones descentralizadas de hoy en día atienden a aquellos con cierta experiencia en criptomonedas. Gitcoin, por ejemplo, permite a los desarrolladores de software contribuir a proyectos de código abierto y ganar recompensas o subvenciones en el proceso. Otro proyecto de Web3, Golem, tiene como objetivo arrebatarle el control a los proveedores de la nube como Google Cloud y Amazon AWS. En pocas palabras, le permite monetizar su poder de cómputo no utilizado alquilándolo al mejor postor.

Las plataformas Web3 ya existen: solo necesita un navegador web y una billetera de criptomonedas para participar.

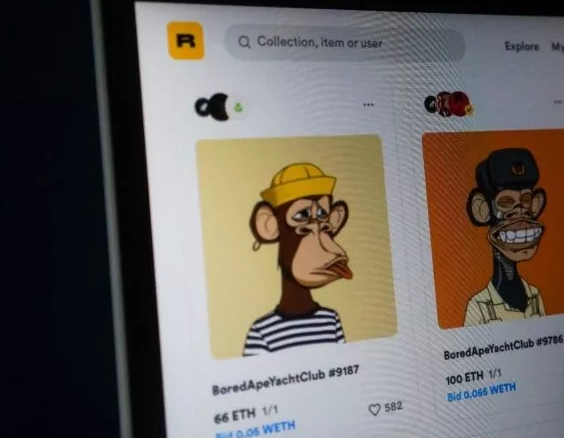

Los tokens no fungibles (NFT) representan uno de los casos de uso de Web3 más populares en este momento. En pocas palabras, le permiten “tokenizar” activos digitales o físicos. Puede almacenar un NFT en una billetera digital, como cualquier criptomoneda. Sin embargo, cada NFT es único, por lo que pueden tener precios diferentes. Es muy parecido a los bienes raíces, donde la ubicación, la demanda y otros factores influyen en el precio de un activo en particular. De hecho, ya puede comprar parcelas virtuales de tierra en forma de NFT a través de plataformas Web3 como Decentraland.

Si bien la manía coleccionable de NFT de hoy se parece mucho a una burbuja especulativa, la mayoría está de acuerdo en que la tecnología subyacente es sólida. Los aspectos de singularidad demostrable y facilidad de propiedad por sí solos pueden ayudar a muchas transacciones del mundo real a pasar del papel a lo digital.

Los derechos sobre la tierra, los certificados y los títulos podrían vivir en una cadena de bloques y almacenarse en billeteras digitales. Probar su identidad o calificación se vuelve extremadamente simple, ya que usted es el único propietario de un NFT en particular.

Finalmente, el movimiento de finanzas descentralizadas (DeFi) también se basa en gran medida en los principios fundamentales de Web3. Desde préstamos descentralizados hasta transferencias internacionales de dinero rápidas, el sector apunta a eliminar intermediarios y hacer que los servicios financieros sean más accesibles.

¿Por qué es tan controvertida Web3?

Si bien Web3 promete revolucionar varias facetas de nuestras vidas en línea, últimamente ha recibido una gran cantidad de críticas. Además, Web3 sigue siendo en gran medida un concepto, no un estándar o especificación concreta. En otras palabras, el significado del término está abierto a interpretación y cambia constantemente, al igual que las tecnologías descentralizadas subyacentes que lo impulsan.

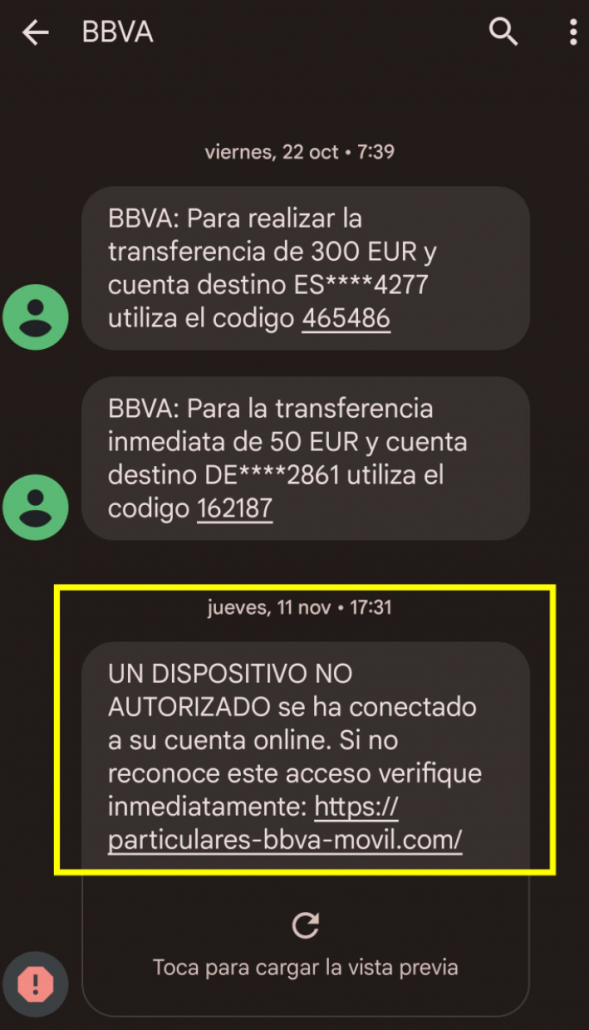

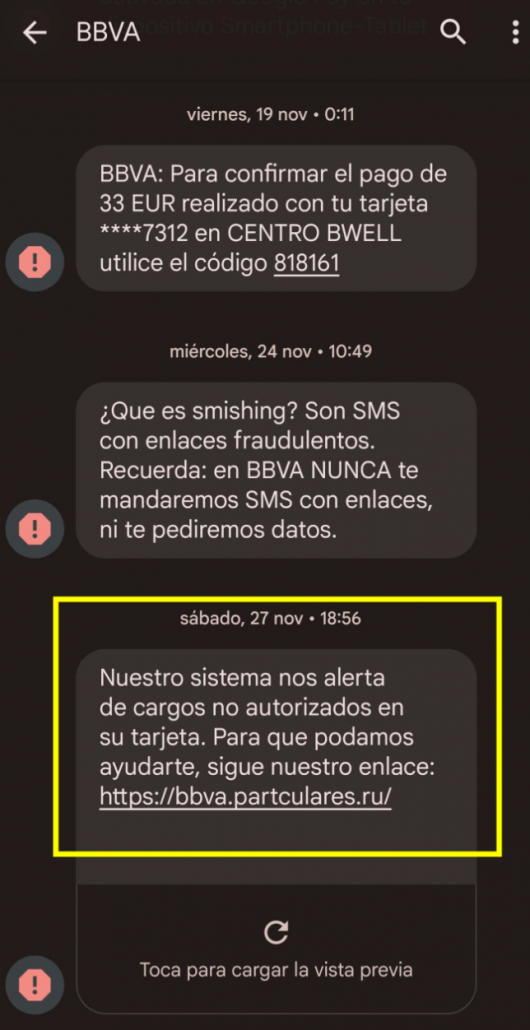

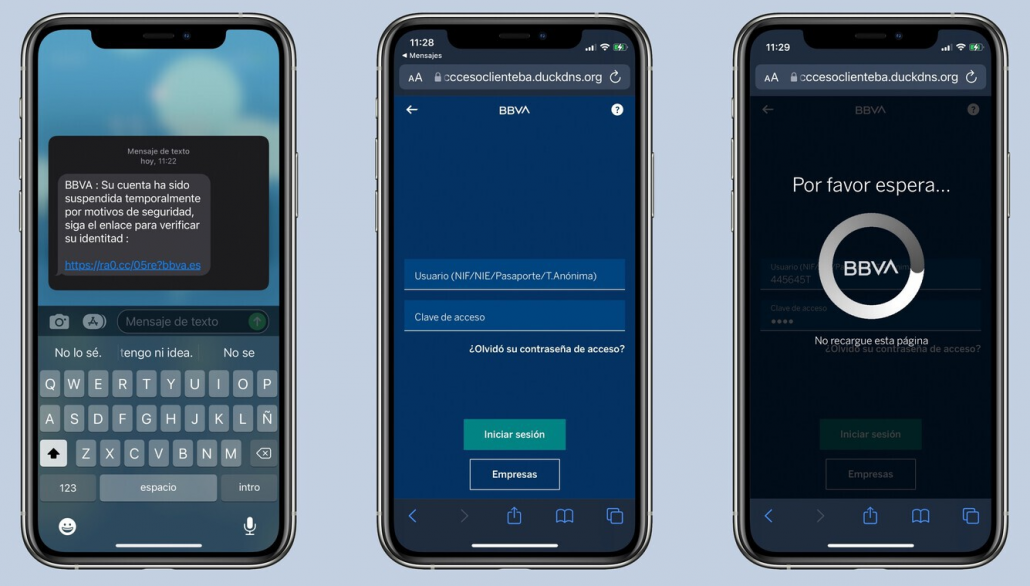

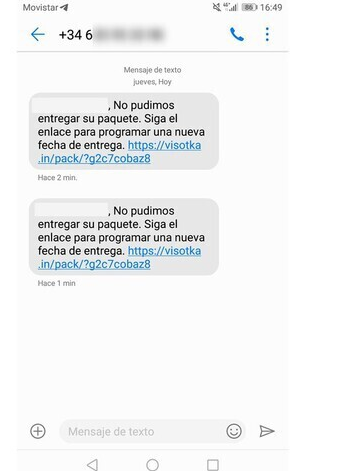

La naturaleza rápidamente cambiante de la tecnología significa que no hay mucho escrito en piedra y su experiencia puede variar enormemente entre plataformas. Una aplicación podría ofrecer una verdadera descentralización completamente en el espíritu de Web3, mientras que otra puede estar muy centralizada, hasta el punto en que no ofrezca ninguna ventaja material sobre las plataformas Web 2.0 existentes. Esta fragmentación también ofrece un terreno fértil para las estafas y otras actividades nefastas, como cabría esperar de una nueva tecnología de la que la mayoría de la gente sabe muy poco.

Dado que Web3 carece de un estándar o especificación universal, la calidad de las aplicaciones puede variar enormemente.

Además, aunque la descentralización es un principio clave de Web3, los críticos han señalado que cierta centralización es inevitable. Tampoco es difícil ver por qué.

La cadena de bloques de Ethereum que alberga muchas aplicaciones Web3 se ha disparado en tamaño, por una suma de cientos de gigabytes. Un desarrollador que trabaja en una aplicación Web3 tiene dos opciones: explorar toda la cadena de bloques él mismo o buscar datos de un tercero. La mayoría elige este último, simplemente por la conveniencia. Sin embargo, eso significa que está confiando en un tercero, sacrificando los principios de descentralización y falta de confianza de Web3.

Lo anterior es solo un ejemplo de cuántas de las llamadas aplicaciones descentralizadas dependen de la infraestructura centralizada en la actualidad. En una publicación de blog sobre el tema, el cofundador de Signal, Moxie Marlinspike, dijo: “Una vez que un ecosistema distribuido se centraliza en torno a una plataforma por conveniencia, se convierte en lo peor de ambos mundos: control centralizado, pero aún lo suficientemente distribuido como para atascarse en el tiempo”. Sin embargo, concluyó que el ecosistema Web3 “recuerda los primeros días de Internet” y está listo para un crecimiento similar a largo plazo.

Los críticos argumentan que Web3 está plagado de numerosos problemas en la actualidad, incluidas las altas tarifas y la descentralización insuficiente.

Otra queja común dirigida a las plataformas Web3 se relaciona con las altas tarifas. Las redes de cadena de bloques que impulsan muchas aplicaciones descentralizadas, incluido Ethereum, luchan con una alta actividad de los usuarios. Esto lleva a que las transacciones se vuelvan extremadamente costosas durante los períodos de congestión de la red. Afortunadamente, prácticamente todos los proyectos de blockchain están trabajando para mejorar la escalabilidad en los próximos años, y algunos se están moviendo hacia sistemas más eficientes como la prueba de participación.

Con todo, Web3 se enfrenta al mismo camino rocoso que las NFT y otras tecnologías emergentes relacionadas con las criptomonedas. Varios puntos de fricción, incluida la educación del usuario, la regulación y la escalabilidad de blockchain, también deben mejorar para que la tecnología se convierta en la corriente principal. Sin embargo, con tanto talento y dinero ingresando al sector, los servicios descentralizados algún día podrían volverse comunes y fáciles de usar.

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :