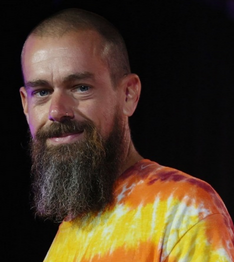

Jack Dorsey ha renunciado a su puesto de CEO de Twitter para centrarse en Square Inc. Su compañía Square planea lanzar una exchange sobre la blockchain de Bitcoin y parece querer centrarse en ese proyecto.

Jack Dorsey fue uno de los cuatro cofundadores de Twitter, y su primer CEO, en 2006. Dos años después se convirtió en presidente de la Junta, mientras otro de los co-fundadores, Evan Williams, se convertía en responsable ejecutivo y después fue reemplazado por Dick Costolo

Quien ocupara el puesto de CEO de Twitter será Parag Agrawal, el que hasta ahora el CTO de Twitter. Dorsey seguirá siendo consejero de administración de Twitter hasta que expire su mandato en 2022.

En marzo de 2011, Dorsey volvió a Twitter como CEO, pero la convulsión de directivos en la red social y primer sitio de microblogging mundial se sucedieron. Dorsey tuvo que enfrentarse el año pasado a una destitución cuando desde el fondo Elliott Management, gran inversor de Twitter, se intentó reemplazarlo.

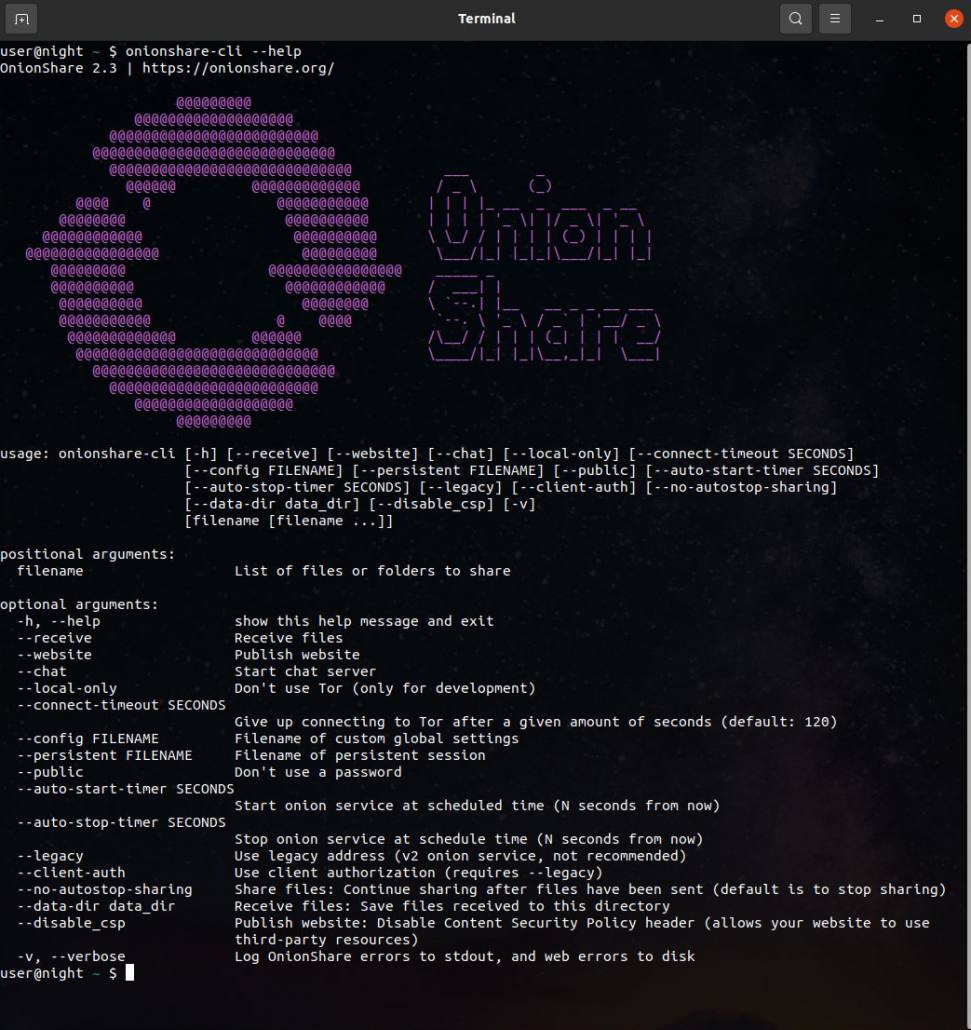

Desde hace bastante tiempo Jack Dorsey se ha posicionado como fiel defensor de Bitcoin. Ha participado en diferentes conferencias y ha participado en debates sobre esta criptomoneda en la que, hasta hace nada, era su red social. Dorsey ahora se centrará en su compañía Square que desarrolla diferentes soluciones para Bitcoin. Recientemente, Square ha lanzado un whitepaper de una DEX dentro de la red de Bitcoin.l fundador de Elliott Management e inversionista multimillonario, Paul Singer, se preguntó públicamente si Dorsey debería dirigir dos empresas de la envergadura de Twitter y de Square, Inc. la empresa de servicios financieros y pagos digitales que cofundó en 2009. La firma de inversión terminó llegando a un acuerdo con la dirección de Twitter y con Dorsey, pero no parece que el caso terminara ahí y de nuevo vuelven las especulaciones de su salida.

Jack Dorsey deja Twitter para centrarse en Square, su compañía enfocada en Bitcoin

Recordemos que Elliott Management, un destacado inversor de Twitter, ya quiso en 2020 para obligar a Dorsey a dejar de ser CEO de la red social. Indicaba que sus dos cargos podrían suponer problemas para el desarrollo. Destacaba además el escaso crecimiento de la red social.

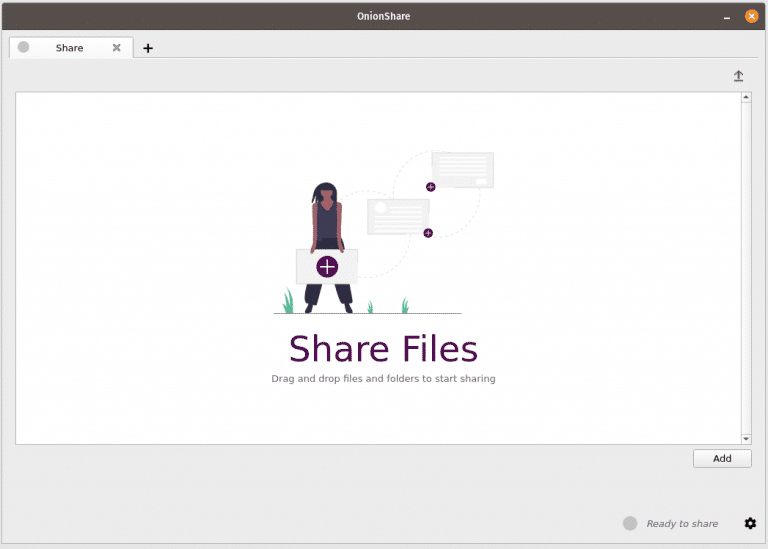

Esto también le permitirá seguir trabajando en su idea de una red social descentralizada. Se ha implicado mucho en la creación de Bluesky. Hablamos de un estándar de redes descentralizadas. Dicho mecanismo permite al usuario elegir el algoritmo para que le muestre contenidos según sus gustos.

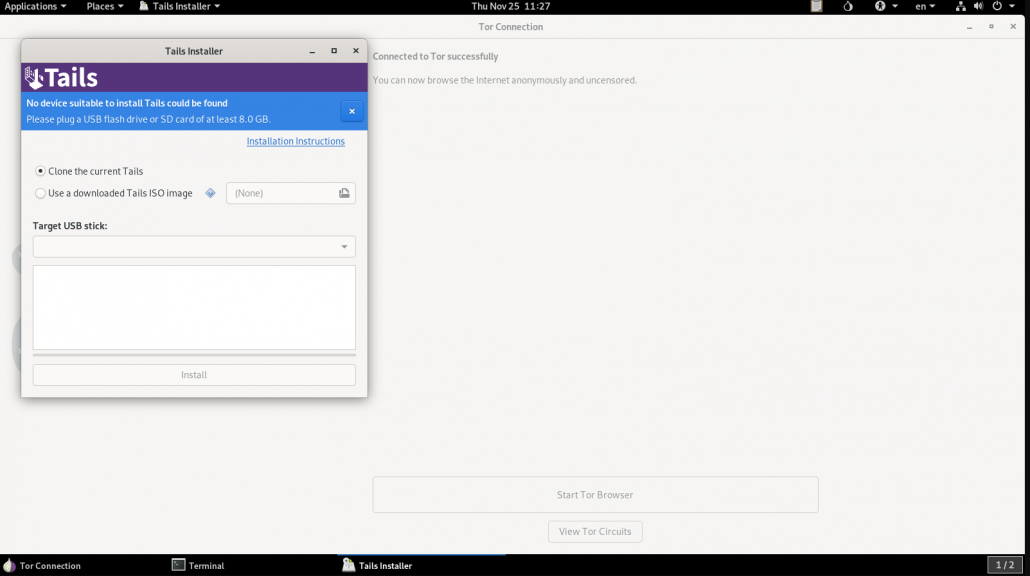

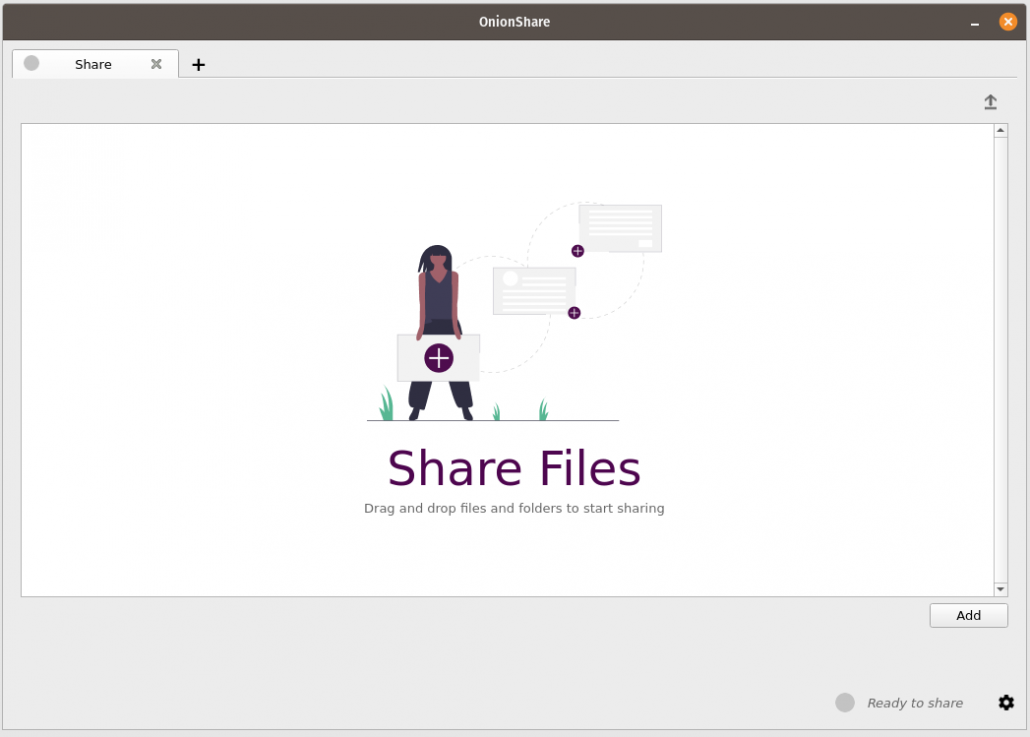

Square, el 19 de noviembre, publicó el whitepaper de su exchange descentralizado tbDEX. El documento habla de un protocolo de mensajes que simplifica las relaciones de confianza. Así se elimina la necesidad de una entidad central que controle el acceso y la gestión.

Parag Agrawal

Nuevo CEO: Parag Agrawal, de 37 años, un auténtico desconocido fuera de la empresa, en la que lleva una década y en la que empezó como ingeniero, según The Verge. Poco a poco, Agrawal fue escalando posiciones desde su llegada en octubre de 2011, cuando su tarea inicial era el producto, es decir, la red social Twitter.

Este discreto directivo fue el primero en recibir el título de Ingeniero Destacado en la empresa, y ya en 2017 fue nombrado CTO de Twitter. Entonces pasó a ocuparse de la solución de problemas de calado más profundo, desde un problema de seguridad de gran envergadura con la seguridad de las contraseñas hasta las iniciativas de futuro de la compañía, como la descentralización. Todo de manera que su papel no trascendiese a la opinión general, algo que no va a poder hacer a partir de ahora. Ayer, cuando se anunció su nombramiento, apenas tenía 24.000 seguidores en Twitter. Hoy ya está cerca de los 245.000.

Agrawal es el cuarto CEO en la historia de Twitter, después de la primera etapa de Dorsey entre 2006 y 2008, una segunda en la que otro de los fundadores de la compañía, Evan Williams, tomó sus riendas de 2008 a 2010 y una tercera, en la que Dick Costolo fue CEO de Twitter entre 2010 y 2015 antes de la vuelta al puesto de Dorsey. Durante su puesto como CTO se ha encargado entre otras cosas de la supervisión de la plataforma descentralizada de la empresa, Bluesky, anunciada en diciembre de 2019.

Su postura puede por tanto, llevarle a problemas con ciertos políticos en Estados Unidos y otros países. En EEUU, de hecho, muchos republicanos se oponen a las políticas de moderación de Twitter y a la expulsión de Donald Trump de la red.

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :