¿Qué se necesita para comenzar un sitio web? Si estás considerando crear un sitio web, pero eres nuevo en el tema, puede resultarte difícil saber por dónde comenzar. Sin una lista clara de los pasos a seguir, puedes sentirte intimidado a la hora de empezar.

Para poder ayudarte, tenemos una lista que detalla paso a paso todo lo que necesitas para crear tu sitio web.

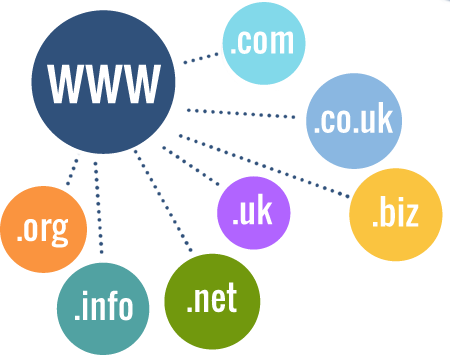

1. Un nombre

Escoger un nombre es un paso engañoso; parece sencillo, pero para muchos termina siendo uno de los más complicados. Recuerda que tu nombre después tendrá logotipo, que se convertirá en tu marca y créeme, no queras regresar una y otra vez a cambiar tu nombre, colores etc.

No involucra mucho trabajo tedioso, pero sí te exige tomar una difícil decisión creativa, por lo que es fácil atorarse en este paso. Te recomiendo que cuando encuentres tu dominio .com disponible veas si este mismo nombre se encuentra disponible en las redes sociales ( Facebook, Twitter, Instagram )

Al elegir un nombre para tu sitio web, no es suficiente que suene bien. Tu proceso de lluvia de ideas implicará también, por ejemplo, encontrar un dominio disponible para tu sitio. No es obligatorio que coincida el nombre de tu sitio con el dominio que registres, pero será mucho más fácil para un visitante volver a encontrarlo si los nombres coinciden, por lo que valdría la pena encontrar un dominio .com original sin tener que recurrir a algo muy rebuscado.

Entre más corto y sencillo el dominio mejor, pero recuerda, también es importante que el dominio tenga un buen keyword (palabra clave que sea buscada en Google, Bing )

Es muy probable que este paso te resulte difícil, pero no dejes que te tome para siempre. Tomate tu tiempo para encontrar tu dominio y nombre que más te convenga, pero fija un plazo para este objetivo y cúmplelo. Tener un nombre, aunque no sea el nombre de tus sueños, es mejor que no tenerlo o no tener sitio web.

2. Una meta

Si estás pensando lanzar un sitio web, es muy probable que ya lleves ventaja en este aspecto (la mayoría de la gente no considera crear un sitio sin saber para qué lo quiere). No obstante, antes de adelantarte, ten muy claro qué es lo que quieres lograr con él.

Si estás poniendo un negocio en el sector de servicios; el sitio debe comunicarle al cliente de forma adecuada lo que el negocio ofrece y por qué debería contratarlo. Si tu negocio se centra en la venta de algún producto, tu meta es atraer gente que lo ponga en su carrito y lo compre. En cambio, si tienes un blog dedicado a tu amor por las películas del género spaghetti western; tu objetivo puede ser tan simple como atraer a unos cuantos cinéfilos que disfruten leer tus publicaciones.

Cualquiera que sea tu meta particular, los siguientes pasos desempeñarán un papel importante en ayudarte a alcanzarla, por lo que es esencial que tengas bien definida tu meta antes de continuar.

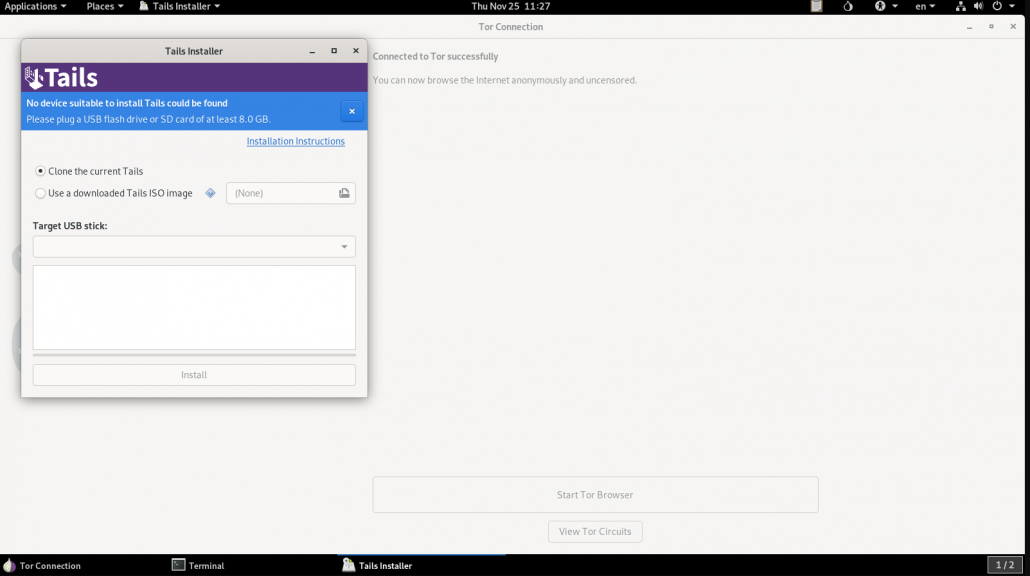

3. Web hosting

Por lo general, puedes registrar tu dominio y pagar por tu servicio de web hosting de una sola vez; ya que muchos planes de hosting incluyen al menos un nombre de dominio como parte del paquete (y algunas veces más). Elegir el plan de hosting correcto puede ser algo abrumador; pero un poco de información básica sobre cómo difieren los distintos tipos de hosting debería darte una idea bastante clara de cuál escoger.

Te recomiendo NameCheap, es una gran compañía con excelentes precios y servicios, tengo años usándola y siempre me resuelven cualquier duda, problema y proporcionan grandes descuentos cuando cumples cierto tiempo con ellos.

Si tu proyecto está en sus inicios y tu sitio web será pequeño o no generará mucho tráfico, un plan compartido y económico puede cubrir tus necesidades por unos pocos pesos al mes.

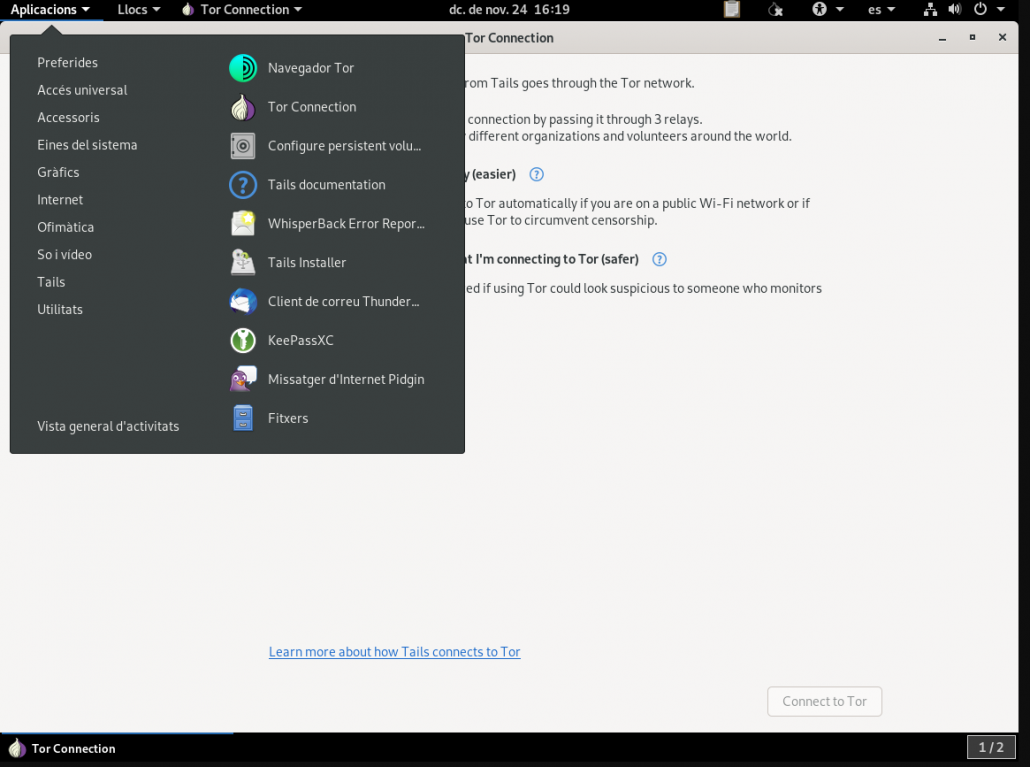

4. Diseño

Todos los sitios que ves en Internet tienen un diseño básico que alguien tuvo que crear. Cuando el diseño web es útil e intuitivo, el usuario puede navegar un sitio sin pensar dos veces en su acomodo. Esto es posible porque alguien se tomó el tiempo de diseñarlo de manera que satisficiera fácilmente las necesidades del visitante.

Tienes varias opciones para diseñar tu sitio. Puedes contratar a alguien con experiencia en diseño web para que te diseñe algo único y a la medida de tus necesidades. Puedes también utilizar un constructor de sitios web y diseñar tú mismo tu sitio usando plantillas e interfaces de diseño intuitivas. Por último, puedes aprender diseño web y construir tu sitio desde cero. Te advertimos que esta última opción no será fácil si no tienes experiencia previa (y que además resulta innecesaria cuando es mucho más fácil utilizar un constructor de sitios web). Sin embargo, si quieres agregar el diseño web a tu conjunto de habilidades; construir tu primer sitio es una buena manera de practicar.

Puedes contratarme para diseñar tu sitio web

Si gustas contratarme para diseñar tu pagina web o tienda en linea puedes hacerlo en adalparedes.com/contacto

5. Contenido

Igual que con el diseño web, es probable que no pienses mucho en todo el trabajo que implica la elaboración del texto contenido en los sitios que visitas. A pesar de esto, redactar es una tarea tardada y difícil a la que te tendrás que enfrentar.

Este es otro paso en el que podría valer la pena contratar a un profesional para que te ayude; en especial si el propósito de tu sitio es vender algún servicio o producto. Los copywriters que se especializan en contenido digital. Saben dónde posicionar el texto de un sitio y cómo redactarlo para lograr que los visitantes hagan lo que tú quieres. Si escribir no es tu fuerte; lo más probable es que termines desperdiciando tu tiempo y esfuerzo en un resultado que no podrá igualar nunca la calidad del trabajo de alguien que de verdad sabe lo que está haciendo.

Si decides elaborar el contenido de tu sitio tú mismo; date algo de tiempo para leer sobre las prácticas más eficaces del copywriting digital. En sitios como Copyblogger y Copyhackers encontrarás algunos tips que te ayudarán a empezar.

6. Plan de marketing digital

Seguro creíste que crear tu sitio web era la parte difícil (y vaya que no es fácil). Sin embargo, después de lanzar tu sitio te darás cuenta al poco tiempo de lo difícil que puede ser lograr que la gente lo visite. Para eso, necesitas el marketing digital.

Considera qué táctica de marketing digital funcionará mejor para tu sitio y elabora un plan que te ayude a promoverlo para atraer tráfico. Nadie va a adquirir tu producto o leer tu contenido si no pueden encontrar tu sitio. Para alcanzar la meta que fijaste en el primer paso tendrás que hacer el compromiso de invertir en esfuerzos de marketing que te generen un público.

7. Google Analytics

Afortunadamente, una de las herramientas esenciales para todo dueño de un sitio web es completamente gratuita. Instalar Google Analytics es fácil y deberá ser una de las primeras cosas que hagas cuando estés listo para lanzar tu sitio. La herramienta te da valiosa información demográfica y te dice, entre otras cosas, cuánta gente visita tu sitio, cómo llegaron a él y si lo visitaron más de una vez.

También te puede interesar Parámetros UTM: qué son y cómo usarlos para medir tus campañas digitales

La información que obtengas de Google Analytics te dirá si tu campaña de marketing está funcionando; y qué tácticas están teniendo los mejores resultados. Podrás informarte también sobre qué tipo de visitantes tienen la mayor posibilidad de concretar acciones; como comprar un producto o registrarse para recibir correos electrónicos y cuáles simplemente visitan tu sitio para salirse a los pocos segundos y nunca regresar. La herramienta te dirá también qué cambios hacerle a tu sitio y campaña de marketing para alcanzar más rápido tus metas.

Construir un sitio web tiene sus complicaciones; pero una vez que estés consciente de los pasos básicos que tendrás que dar, será más fácil elaborar un plan a futuro. Claro; te enfrentarás a nuevos retos aún cuando ya hayas lanzado tu sitio; pero todo valdrá la pena cuando veas que tu sitio despega y aumenta el número de visitas. Si hasta ahora no habías empezado porque no sabías qué hacer, vete paso a paso y pronto lo lograrás. ¡Buena suerte!

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :