El token de ConstitutionDAO se disparó a la alza después de que la organización cerró sus operaciones y varias monedas alternativas alcanzaron nuevos máximos históricos.

Los informes de una nueva variante de COVID denominada “Omicron” afectaron las acciones y las criptomonedas esta semana, lo que redujo brevemente el precio de Bitcoin a $ 53,500 ayer y el precio de Ethereum a $ 3,933.

En unas pocas horas, Bitcoin se hundió casi un 9%. La última vez que la criptomoneda más grande del mundo cayó a tales mínimos fue el 7 de octubre.

Ethereum también comenzó ayer en $ 4,400, lo que significa que sus breves pérdidas ascendieron a alrededor del 10% de su valor de mercado. Desde entonces, la moneda ha recuperado casi la mitad de sus pérdidas y se cotiza a $ 4,123 al momento de escribir este artículo.

El lunes, Bitcoin estaba un 12,4% por debajo de la semana anterior a medida que aumentaban las preocupaciones sobre la factura de infraestructura de $ 1,2 billones de los Estados Unidos.

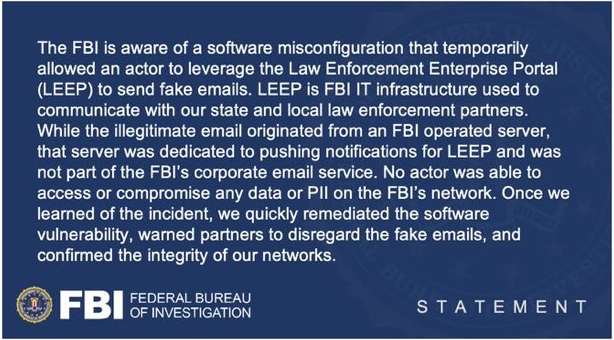

El proyecto de ley introduce nuevos requisitos de declaración de impuestos para una variedad de diferentes servicios de cifrado de custodia, incluidos los intercambios como Coinbase y Binance US, que ahora se consideran “corredores”.

Ahora tendrán que proporcionar regularmente al gobierno formularios 1099 que revelen los nombres y direcciones de los usuarios que realizan transacciones. Las billeteras sin custodia también podrían considerarse corredores según la nueva regulación, lo que plantea preguntas difíciles sobre los tipos de datos que recopilan de los clientes.

Sin embargo, Bitcoin y el mercado de cifrado más amplio pueden haber tenido un descanso en DC a principios de esta semana. Ayer, cinco senadores demócratas dijeron que no votarán por la candidata preferida de la Casa Blanca, la criptocrítica Saule Omarova, para la Oficina del Contralor de la Moneda (OCC), un papel que la convertiría en la principal reguladora bancaria del país.

Sin embargo, la oposición a la candidatura de Omarova tiene poco que ver con su postura sobre las criptomonedas. Si bien las oficinas de los cinco senadores se negaron a comentar más sobre su rechazo, el historial académico de Omarova de publicar ideas izquierdistas duras sobre regulaciones bancarias más estrictas se planteó en una audiencia difamatoria en la que el senador John Kennedy cuestionó si llamar al economista kazajo-estadounidense un “profesor”. ”O un“ camarada ”.

El resumen de altcoin

Pocas monedas alternativas podrían escapar de la recesión este fin de semana. Los criptomercados globales se volvieron bajistas a medida que caían los líderes del mercado. Sin embargo, algunas criptomonedas lograron mantenerse a flote e incluso prosperar.

ConstitutionDAO fue un tema candente a principios de este mes. El DAO se formó en Zoom después de que un grupo de entusiastas de las criptomonedas se unieran para recaudar fondos para comprar una copia de la primera edición de la constitución de los EE. UU. Que se estaba subastando a través de Sotheby’s. Recaudaron alrededor de $ 45 millones antes de perder la subasta ante el CEO anti-cripto Citadel, Ken Griffin.

El martes, la DAO anunció que estaba cerrando operaciones. Para el jueves, el precio de los tokens PEOPLE se había recuperado más del 200% en 24 horas, ya que la gente comenzó a devolverlos para obtener un reembolso en Ethereum. Los tokens de PEOPLE devueltos se quemaron, contrayendo así el suministro y haciendo subir el precio.

El miércoles, Cardano se hundió a su precio más bajo desde agosto después de que la plataforma de negociación eToro anunciara que ya no permitirá las compras de ADA después del día de Navidad debido a “consideraciones relacionadas con el negocio en el entorno regulatorio en evolución”. El mismo día, los tokens de metaverso basados en Ethereum MANA y SAND establecieron nuevos máximos históricos.

Ayer, Basic Attention Token (BAT) desafió la caída del mercado y creció un 10% durante la noche para establecer un nuevo máximo histórico de $ 1,85. BAT es el token nativo del navegador de privacidad Brave, que es una forma única basada en blockchain de monetizar la atención de los usuarios a la publicidad en línea en un sistema que recompensa a los usuarios, anunciantes y creadores de contenido por atraer a los lectores.

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

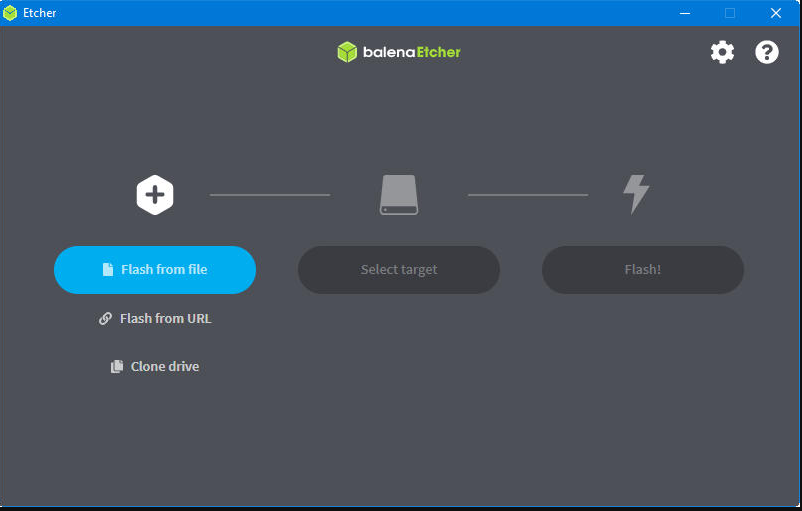

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s):