Millones de niños y adolescentes en Australia despertaron esta semana con una sorpresa poco agradable: sus cuentas de redes sociales dejaron de funcionar. Instagram, TikTok, Facebook y otras plataformas quedaron oficialmente fuera de su alcance tras la entrada en vigor de una ley sin precedentes a nivel mundial.

La nueva normativa prohíbe el acceso a redes sociales a menores de 16 años y obliga a las plataformas a verificar la edad de los usuarios mediante tecnologías como selfis en video en tiempo real o documentos oficiales. El objetivo, según el gobierno australiano, es proteger a los jóvenes de algoritmos adictivos, depredadores en línea y el acoso digital.

Entre pasillos escolares y chats grupales, comenzaron a surgir las preguntas inevitables: “¿Me devuelven la cuenta cuando cumpla 16?”, “¿Qué pasa si digo que tengo más edad?”. Spoiler: mentir no es buena idea… aunque internet haya sido históricamente el reino de las edades falsas desde el inicio de los tiempos.

Una medida pionera observada por el mundo

Australia se convierte así en el primer país en aplicar una restricción tan estricta. Legisladores y gobiernos de distintas partes del mundo siguen de cerca el experimento, atentos a si realmente mejora el bienestar infantil o si simplemente empuja a los jóvenes hacia otros rincones menos regulados de internet.

El primer ministro Anthony Albanese calificó la medida como “un día de orgullo para Australia”, señalando que devuelve poder a las familias frente a las grandes empresas tecnológicas. No obstante, reconoció que su aplicación “no será sencilla”.

A partir del 10 de diciembre, cualquier plataforma considerada oficialmente como “red social con restricción de edad” deberá demostrar que está tomando medidas razonables para impedir el acceso a menores de 16 años. De no hacerlo, se enfrentará a multas que pueden alcanzar los 32 millones de dólares estadounidenses. Nada como una multa multimillonaria para mejorar repentinamente la memoria de las plataformas sobre quién es menor de edad.

Qué harán las plataformas afectadas

Las empresas tecnológicas ya comenzaron a aplicar la ley con distintas estrategias:

- Snapchat suspenderá las cuentas de menores durante tres años o hasta que cumplan 16.

- YouTube cerrará automáticamente las cuentas de menores el 10 de diciembre, aunque permitirá seguir viendo videos sin iniciar sesión y conservará los datos para una futura reactivación.

- TikTok desactivará todas las cuentas de menores de 16 años usando su sistema de verificación de edad, sin importar el correo o nombre usado al registrarse.

- Twitch bloqueará nuevas cuentas de menores desde diciembre, pero desactivará las existentes hasta enero.

- Meta (Instagram, Facebook y Threads) comenzó a eliminar cuentas de adolescentes desde el 4 de diciembre, ofreciendo la opción de descargar el contenido.

- Reddit suspenderá cuentas de menores e impedirá nuevas.

- X (antes Twitter) ha mostrado un fuerte rechazo a la ley, alegando que afecta la libertad de expresión.

- Kick, una plataforma similar a Twitch, no ha dado declaraciones oficiales.

Las plataformas que quedan fuera… por ahora

Algunos servicios no están incluidos en la prohibición, entre ellos: Discord, WhatsApp, Roblox, Steam, GitHub, Google Classroom, Pinterest y YouTube Kids.

La exclusión de Roblox generó polémica, debido a reportes previos sobre casos de abuso en su entorno. Las autoridades explicaron que la empresa aceptó implementar nuevos controles parentales y de edad, que comenzarán a aplicarse en Australia y otros países.

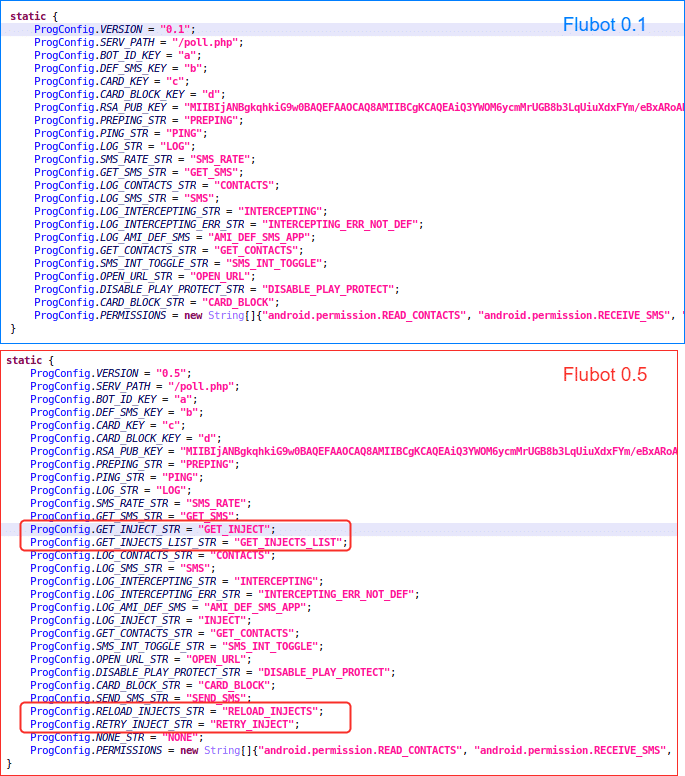

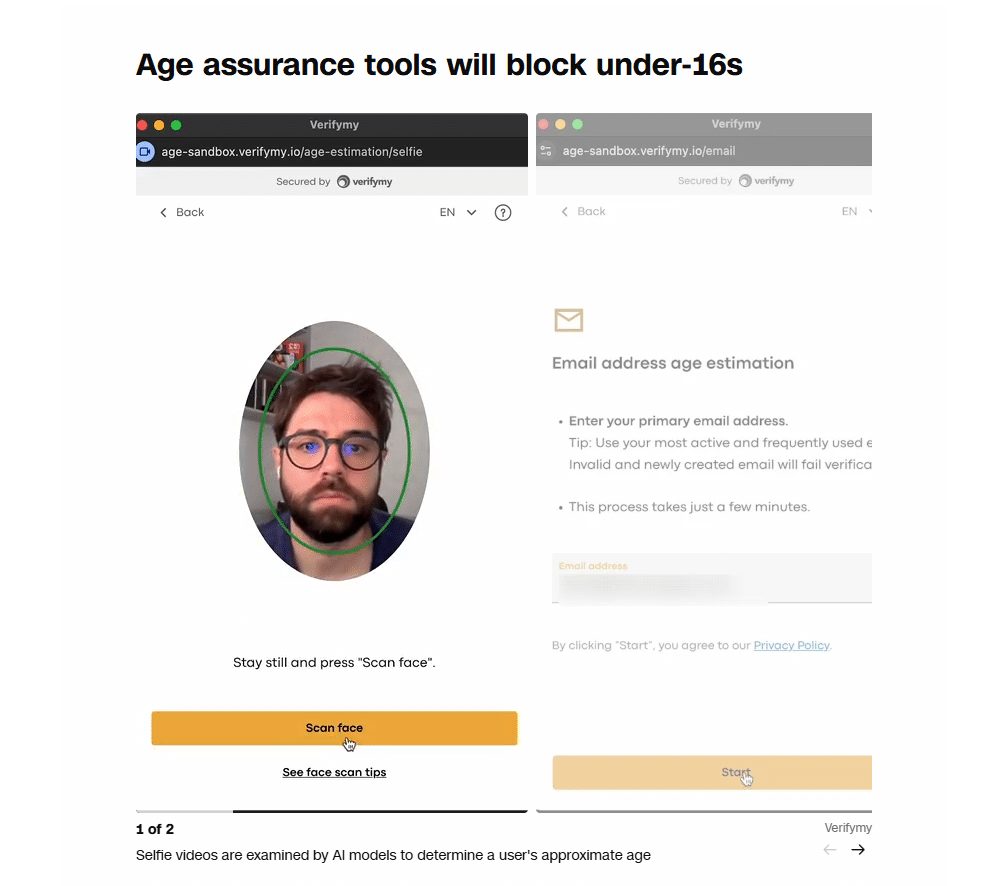

Cómo se verifica la edad

Aunque las plataformas ya contaban con fechas de nacimiento declaradas por los usuarios, ahora deben comprobar activamente la edad. Esto se realiza mediante selfis en video, correos electrónicos o documentos oficiales.

Empresas como Yoti, especializada en verificación de edad, aseguran que la mayoría de los usuarios elige el selfi en video, donde un sistema analiza rasgos faciales para estimar la edad. Tranquilos: no es para saber si saliste bien en la foto, solo cuántos años aparentas… aunque a más de uno eso le preocupe.

La reacción de los menores y las alternativas

Como era de esperarse, muchos adolescentes ya buscan plataformas alternativas. Servicios como Yope y Lemon8 han registrado un aumento de usuarios en Australia, aunque ambas han sido notificadas por las autoridades y podrían quedar sujetas a la ley en el futuro.

Expertos y organizaciones juveniles advierten que la prohibición podría empujar a los jóvenes hacia espacios digitales menos regulados, generando un efecto de “juego del topo”: cierras una plataforma y aparecen dos nuevas.

Qué sigue ahora

El gobierno australiano planea evaluar si la medida logra su objetivo: que los jóvenes duerman mejor, interactúen más en el mundo real, practiquen deporte, lean más y reduzcan el uso de antidepresivos. Todo eso, básicamente, convertir a los adolescentes en la versión ideal que los adultos siempre han querido… al menos en teoría.

Investigadores de la Universidad de Stanford trabajarán junto con la Comisionada de Seguridad Electrónica para analizar los resultados. Los datos y conclusiones se publicarán de forma abierta para que otros países puedan evaluar si este modelo es viable en sus propias jurisdicciones.

Australia ya dio el primer paso. Ahora el mundo observa si esta desconexión forzada realmente protege a los menores… o si solo demuestra que internet siempre encuentra la forma de saltarse las reglas.