Analizadas las principales características del ransomware Conti a partir del análisis de una muestra de mayo de 2021 e información pública sobre la metodología utilizada por sus afiliados.

Conti es un malware que pertenece a la familia de los ransomware. Fue visto por primera vez en entre octubre y diciembre de 2019 y opera como un Ransomware as a Service (RaaS, por sus siglas en ingles). Esto significa que los desarrolladores ofrecen el ransomware en foros clandestinos para reclutar afiliados, que son quienes se ocupan de la distribución de la amenaza a cambio de un porcentaje de las ganancias obtenidas por el pago de los rescates.

Conti suele utilizar la modalidad doble extorsión, también conocida como doxing, que consiste en exfiltrar información confidencial de sus víctimas previo al cifrado para luego extorsionarlas amenazándolas con publicar información exfiltrada a menos que paguen el monto de dinero exigido. De esta forma aumentan la presión, ya que no solo se trata de recuperar los archivos cifrados, sino también de evitar una posible brecha de información que podría perjudicar a la víctima de diversas maneras; por ejemplo, dañando su reputación. Esta modalidad se observó por primera vez en 2019 con el ransomware Maze y rápidamente fue adoptada por otras bandas criminales.

Similar al ransomware Ryuk, la larga lista de víctimas de Conti son organizaciones previamente elegidas por los criminales que cuentan con recursos suficientes para pagar importantes sumas de dinero o que necesitan de su información para poder operar con normalidad. Estas pueden ir desde grandes empresas de industrias como retail, manufactura, construcción, salud, tecnología o alimentos, hasta organismos gubernamentales.

Ha sido una de las familias de ransomware más activas durante 2021. Uno de los ataques más recordados fue el que afectó al sistema de salud público de Irlanda en mayo de 2021 en plena pandemia en el cual los criminales solicitaron el pago de 20 millones de dólares. En América Latina afectó a organizaciones de al menos cinco países diferentes, como Argentina, Brasil, Colombia, Nicaragua y República Dominicana.

¿Cómo se propaga Conti?

Según algunos reportes, Conti es capaz de obtener acceso inicial sobre las redes de sus víctimas a través de distintas técnicas. Por ejemplo:

- Campañas de phishing especialmente dirigidas que contienen documentos adjuntos maliciosos (como un archivo Word) o enlaces. Estos adjuntos descargan malware como TrickBot, Bazar backdoor o incluso aplicaciones legítimas como Cobalt Strike que son utilizadas de forma maliciosa para realizar movimiento lateral dentro de la red de la víctima y luego descargar el ransomware.

- Explotación de vulnerabilidades conocidas sobre equipos que están expuestos a Internet.

- Ataques sobre equipos con el servicio de RDP expuesto a Internet

Al estar dentro de la categoría de los RaaS, Conti recluta afiliados que son quienes se ocupan de acceder a las redes de las víctimas, moverse lateralmente, escalar privilegios, exfiltrar información confidencial y ejecutar el ransomware en los equipos de las víctimas.

Como dijimos anteriormente, estos afiliados suelen obtener un porcentaje de las ganancias obtenidas —generalmente cerca del 70% —tras un ataque exitoso, pero a veces puede esto puede derivar en conflictos, que fue lo que al parecer ocurrió con Conti cuando un afiliado, molesto con los desarrolladores del ransomware, publicó información sobre las herramientas que utilizan.

Exfiltración de los manuales de Conti

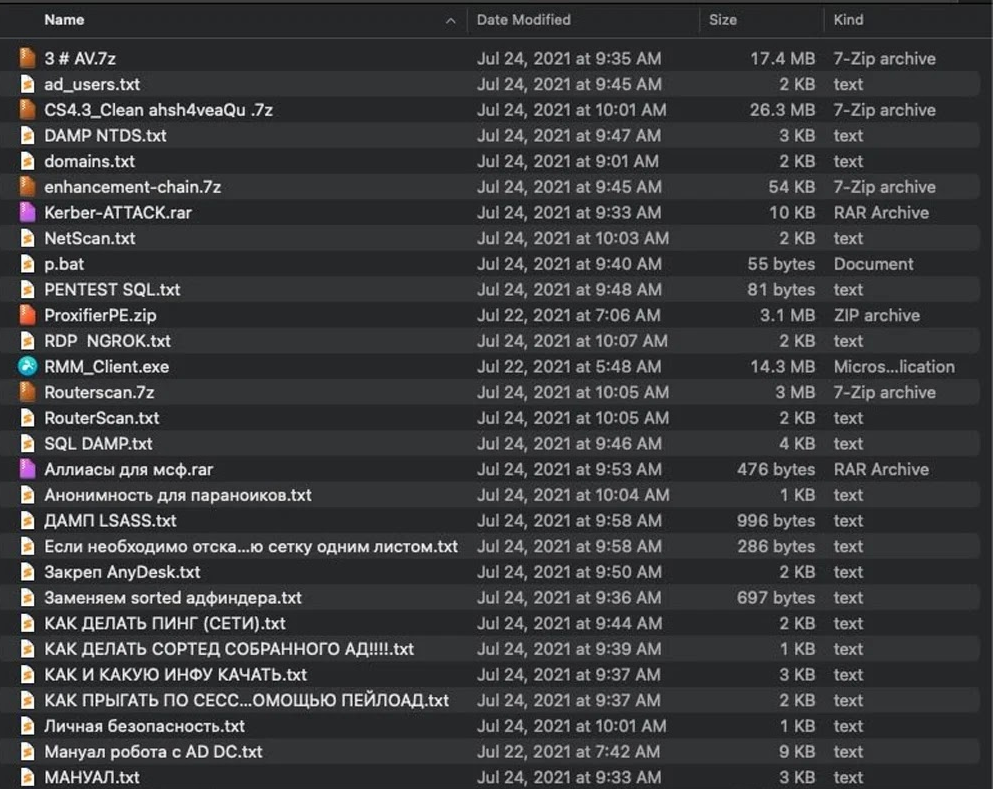

Durante la primera semana del mes de agosto de 2021, un afiliado del grupo Conti publicó en un foro clandestino un archivo que contenía distintos manuales y herramientas que el propio grupo les daba a los operadores afiliados para que puedan realizar actividades cibercriminales sobre sus víctimas. Este acto de “venganza” fue llevado a cabo ya que, aparentemente, el grupo Conti no le había pagado el monto de dinero que el esperaba por uno de sus trabajos de “pentest”.

El archivo publicado contiene 37 manuales, la mayoría escritos en ruso, que son instructivos de cómo utilizar distintas herramientas para realizar las siguientes acciones:

- Configurar y utilizar Cobalt Strike

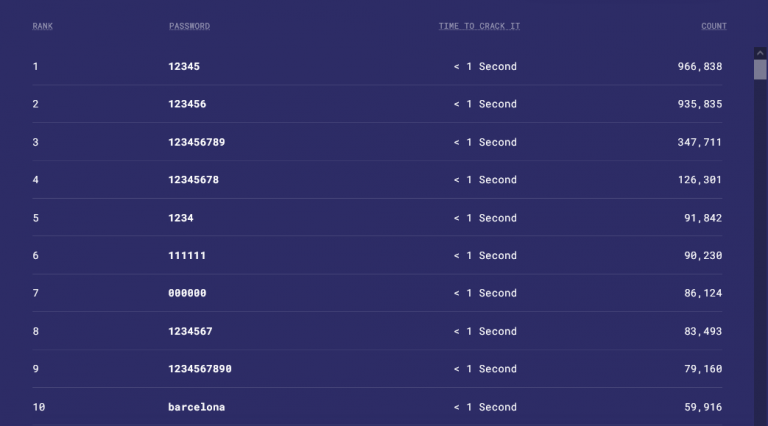

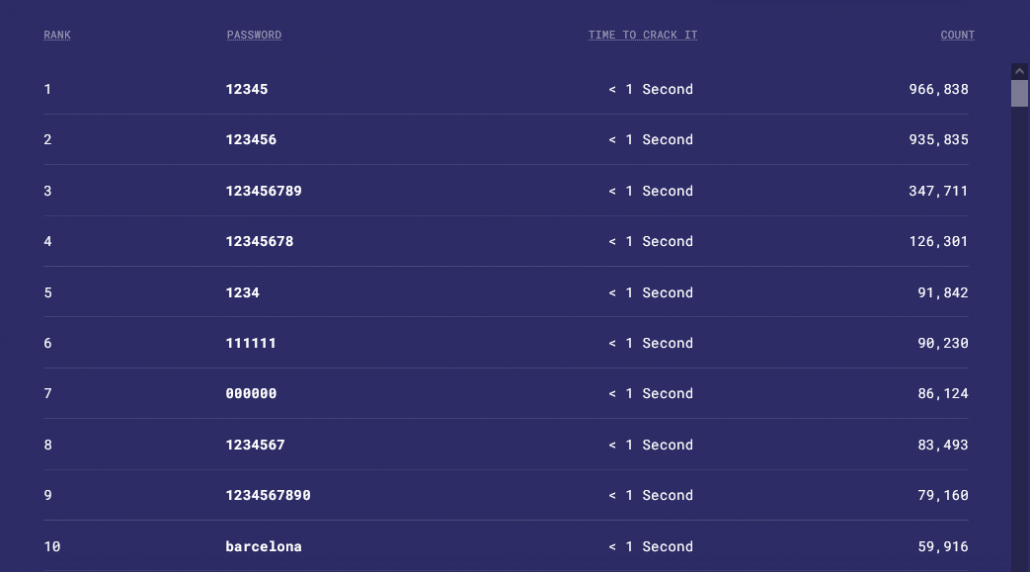

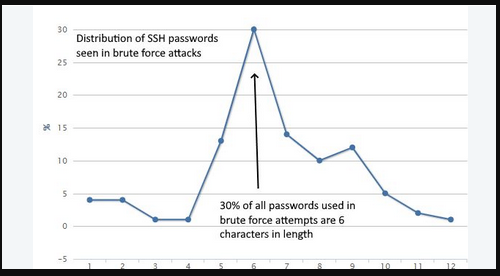

- Realizar ataques de fuerza bruta sobre el protocolo SMB, incluyendo un listado de algunas contraseñas básicas.

- Lograr persistencia utilizando el software AnyDesk dentro de la máquina de una víctima.

- Desactivar el Windows Defender de manera manual dentro de una máquina víctima

- Enumerar usuarios dentro de una red

- Realizar una copia de las Shadow copies

- Exfiltrar archivos utilizando el software Rclone

- Instalar el framework Metasploit dentro de un servidor privado virtual (VPS, por sus siglas en inglés)

- Escalar privilegios

- Utilizar el exploit de ZeroLogon en Cobalt Strike

- Dumpear el proceso LSASS utilizando Cobalt Strike

- Extraer la información de una base de datos SQL

- Escanear una red por medio de la herramienta NetScan

- Enlaces hacia repositorios públicos con exploits o guías de cómo realizar un pentest sobre una red de Active Directory

A su vez, incluye distintas herramientas que los afiliados pueden utilizar en sus ataques. Por ejemplo, el famoso Framework robado de Cobalt Strike, el software Rclone que permite sincronizar archivos de una computadora contra servicios de almacenamiento en la nube, entre otros.

Este archivo contiene 37 archivos de texto con instrucciones sobre cómo utilizar varias herramientas de hacking e incluso software legítimo durante una intrusión en la red.

Por ejemplo, los manuales filtrados contienen guías sobre cómo:

Técnicas Hacking ransomware Conti

- Configurar el software Rclone con una cuenta MEGA para la exfiltración de datos

- Configurar el software AnyDesk como una solución de persistencia y acceso remoto en la red de una víctima [una táctica conocida de Conti]

- Configurar y usar el agente Cobalt Strike

- Utilizar la herramienta NetScan para escanear redes internas

- Instalar el marco de prueba pentesting Metasploit en un servidor privado virtual (VPS)

- Conectarse a redes hackeadas a través de RDP utilizando un túnel seguro de Ngrok

- Elevar y obtener derechos de administrador dentro de la red hackeada de una empresa

- Hackear (elevar privilegios) de los controladores de dominio

- Volcar contraseñas de directorios activos (volcado NTDS)

- Realizar ataques de fuerza bruta SMB

- Ataques fuerza bruta routers, dispositivos NAS y cámaras de seguridad

- Utilizar el exploit ZeroLogon

- Realizar un ataque Kerberoasting

- Deshabilitar las protecciones de Windows Defender

- Eliminar instantáneas de volumen

- Cómo los afiliados pueden configurar sus propios sistemas operativos para usar la red de anonimato Tor, y más

Descargar Manuales Conti

Es importante destacar que muchos de los comandos y algunas herramientas que se mencionan en estos manuales son comúnmente utilizadas a la hora de brindar un servicio de pentesting que una empresa solicita de forma legal. Esto demuestra que los cibercriminales no siempre utilizan técnicas sofisticadas o muy novedosas para lograr comprometer a sus víctimas, sino que muchas veces recurren a técnicas conocidas por el simple hecho de que siguen siendo efectivas.

Los manuales están explicados de forma muy detallada, permitiendo que una persona con conocimientos básicos sea capaz de poder llevar a cabo este tipo de ataques. Esto nos da la pauta de que el grupo Conti no necesariamente busca reclutar personas que tengan fuertes conocimientos técnicos en seguridad para hacer sus “trabajos”.

Una característica que diferencia a Conti de otros ransomware es que crea una cantidad considerable de hilos que permiten ejecutar en paralelo la rutina de cifrado. De esta forma logra cifrar los archivos de la máquina víctima de manera más rápida. A su vez, dependiendo del tamaño del archivo que va a ser cifrado, Conti no necesariamente cifra el archivo entero, sino que cifra una parte de este.

Otras características de Conti que observamos en la muestra analizada son:

- Capacidad de ejecutarse con ciertos argumentos:

- -p “carpeta” – cifra los archivos de una carpeta en particular

- -m local – cifra la máquina víctima con múltiples hilos

- -m net – cifra las carpetas compartidas con múltiples hilos

- -m all – cifra todo el contenido de la máquina victima como también las carpetas compartidas con múltiples hilos

- -m backups – No implementado (podría estar relacionado con el borrado de archivos de backups)

- -size chunk – modo para cifrar archivos grandes

- -log logfile – No implementado (parece ser que crea un archivo que registra la actividad del malware mientras se ejecuta)

- -nomutex – No crea un mutex

- Eliminar los archivos Shadow copies de la máquina víctima

- Usa los algoritmos criptográficos ChaCha8 y RSA para el cifrado de los archivos

- Posee código basura para complejizar el análisis, pero que no modifica la lógica principal del malware

- Tanto las cadenas de caracteres como los nombres de las API de Windows se encuentran ofuscadas con distintos algoritmos, y las dos ofuscan en tiempo de ejecución

- A los archivos cifrados se les añade la extensión .QTBHS

- No cifra un archivo si termina con alguna de las siguientes extensiones:

- .exe

- .dll

- .lnk

- .sys

- .msi

- .bat

- No cifra los archivos que se llamen readme.txt o CONTI_LOG.txt

- No cifra los archivos que se encuentren en las siguientes carpetas:

- tmp

- winnt

- temp

- thumb

- $Recycle.Bin

- Boot

- Windows

- Trend Micro

- perflogs

- Sophos

- HitmanPro

El proceso de cifrado de un archivo se puede resumir en los siguientes pasos:

- Generar clave aleatoria para el algoritmo de cifrado simétrico ChaCha8

- Cifrar el contenido dependiendo del tamaño del archivo

- Cifrar la clave simétrica con la clave publica RSA, alojada en la sección .data del malware

- Guardar la clave cifrada dentro del archivo modificado

- Agregarle la extensión .QTBHS al archivo modificado

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :