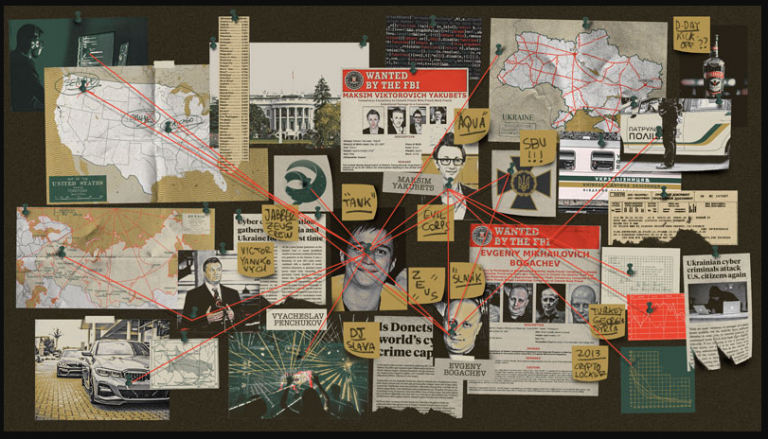

En 2010, los dos países europeos prometieron cooperar y ayudar a atrapar a los ciberdelincuentes más exitosos del mundo. Pero las cosas no salieron del todo según lo planeado y algunos de ellos siguen libres: retrasos en el desarrollo de operaciones y acusaciones a policías corruptos protagonizan una relación difícil entre los países. La idea era capturar a Yakubets, el cuál el FBI ofreció una recompensa de 5 millones de dólares y Bogachev, que el FBI también ofrece 3 millones de dólares (2,57 millones de euros) por cualquier información que conduzca a su arresto. Dos de los rusos precursores de toda la problemática del ransomware actual.

El pasado mes de junio, Joe Biden y Vladímir Putin tuvieron como tema central de su primera cumbre cara a cara la crisis del ransomware, que ha afectado a varios gobiernos, hospitales e incluso a un gran oleoducto estadounidense. Ahora que la infraestructura crítica estaba siendo atacada, los estadounidenses han pedido a Moscú (Rusia) que controle a los criminales dentro de las fronteras del país. Durante esa reunión, en respuesta a la nueva presión de Washington (EE. UU.), Putin habló con Biden sobre qué más se podría hacer para encontrar a los ciberdelincuentes.

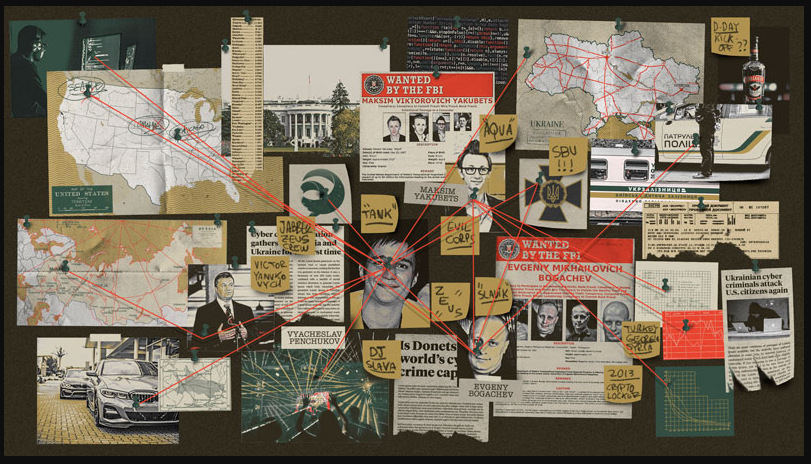

Operación Trident Breach

Los policías estadounidenses tomaron el tren más lento y barato de Kiev (Ucrania) a Donetsk (Rusia).

Después de viajar varias veces entre Ucrania y Estados Unidos, había formas más cómodas de realizar este último trayecto de 400 millas (645 kilómetros). Pero los cinco agentes del FBI se sentían como turistas de lujo en comparación con la mayoría de los viajeros a bordo.

En 2019, el FBI ofreció una recompensa de 5 millones de dólares (4,26 millones de euros) por el arresto de Yakubets, y superó oficialmente la recompensa por Bogachev como la mayor recompensa estadounidense por un hacker.

Incluso con tal precio por su cabeza, Yakubets ha permanecido libre, e incluso expandió sus operaciones. En la actualidad, este hombre se busca por dirigir su propio imperio del ciberdelito, el grupo Evil Corp. Según una acusación de 2019, Yakubets es responsable de al menos 100 millones de dólares (85,9 millones de euros) robados. En los dos años transcurridos desde entonces, esa cantidad ha aumentado: hoy en día, la suya es una de las principales bandas de ransomware del mundo.

Al igual que Bogachev, Yakubets parece estar haciendo algo más que buscar ganancias. Según el Departamento del Tesoro de EE. UU., que ha dictado sanciones para Evil Corp, Yakubets había comenzado a trabajar para el FSB ruso en 2017. “Para reforzar sus ciberoperaciones maliciosas, el FSB promueve y capta a los hackers criminales”, ponía en el anuncio de las sanciones de 2019, “permitiéndoles participar en los ataques disruptivos de ransomware y campañas de phishing“.

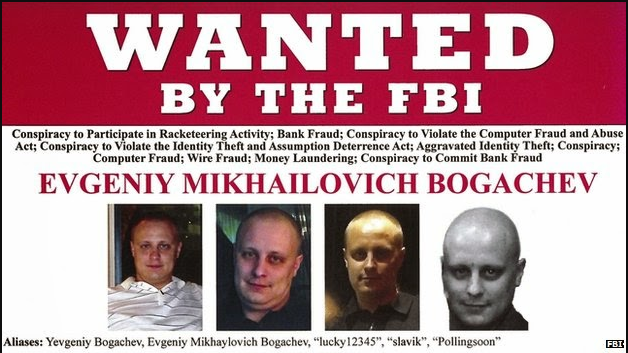

Actualmente, el FBI ofrece una recompensa de 3 millones de dólares (2,57 millones de euros) por la información que conduzca al arresto de Bogachev. Es una pequeña fracción de la cantidad total que Bogachev ha robado, pero representa la segunda recompensa más alta para captar a un hacker. Bogachev sigue en libertad.

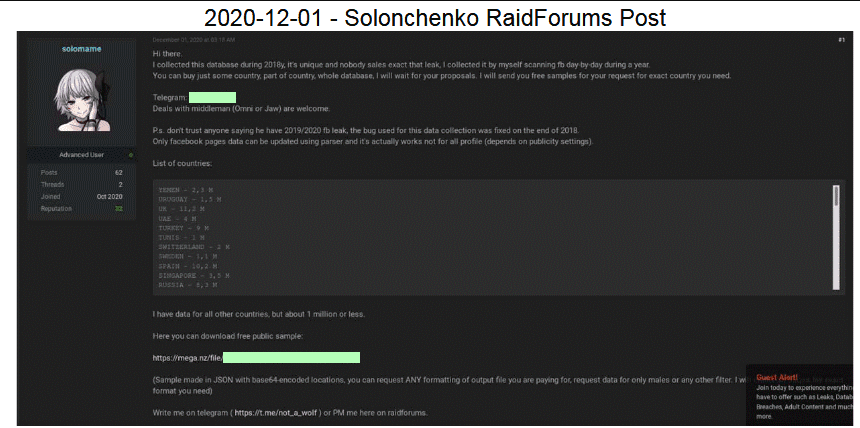

Evgeniy Bogachev, conocido como “Slavik”. Este ruso, que tenía un gusto contradictorio por el anonimato y el gran lujo, escribió el malware Zeus, que infectaba los ordenadores con el objetivo de abrir silenciosamente la puerta a las cuentas bancarias de las personas. Y fue un éxito: simple, sigiloso, efectivo, actualizado regularmente, capaz de comprometer todo tipo de objetivos y lo suficientemente flexible para adaptarse a cualquier tipo de operación de ciberdelito.

La investigación detalló cómo Bogachev había utilizado a Zeus para construir un imperio de ciberdelito opaco con el tipo de precisión y ambición más característico de una corporación multinacional.

El segundo en la lista de Trident Breach fue uno de los clientes más importantes de Bogachev, Vyacheslav Penchukov. Este ucraniano, conocido online como “Tank”, dirigía su propio grupo criminal de hackers utilizando el malware Zeus; lo compraba a Bogachev por miles de dólares por copia y obtenía millones en ganancias. Había creado un equipo que usaba un tipo especial del programa integrable con el software de mensajería instantánea Jabber y ofrecía a los hackers actualizaciones instantáneas sobre sus esfuerzos: cuando se producía un ataque, los clientes recibían un mensaje y luego movían el dinero como querían, muy fácilmente.

El tercer objetivo fue el ruso conocido como “Aqua”, Maksim Yakubets, que orquestaba la operación masiva de blanqueo. Con miles de cómplices y empresas ficticias, trasladaba a Europa del Este el dinero robado de las cuentas bancarias pirateadas.

En abril de 2010, mientras examinaba los datos, Passwaters vio un mensaje que nunca olvidaría. Otro hacker había escrito a Tank: “Estáis jodidos, chicos. El FBI os está observando. He visto los registros de entrada”.

El suegro de Yakubets es un ex oficial de una unidad de fuerzas especiales de élite del FSB, Eduard Bendersky.

Yakubets también tiene supuestos vínculos con el Kremlin, según apuntan medios como el New York Post o el Daily Mail, trabajó para el FSB en 2017 y solicitó una licencia al año siguiente para trabajar con información clasificada de la agencia de inteligencia rusa, dijeron funcionarios estadounidenses en diciembre.

Varios medios británicos lo describieron como un intocable en Moscú. Capaz de pasearse por las calles de la capital de Rusia haciendo trompos con el coche, junto a la policía, con total impunidad. Además, la matrícula de su coche, un Lamborghini Huracán personalizado nada discreto cuyo precio ronda los 250.000 dólares, es toda una declaración de intenciones luciendo la palabra ‘ladrón’ en ruso.

Bogachev siguió siendo un destacado empresario de ciberdelito incluso después de que las redadas de 2010 destruyeran una gran parte de su negocio. Formó una nueva red criminal denominada Business Club, que pronto se volvió gigante: robó más de 100 millones de dólares (más de 85 millones de euros) que se dividieron entre sus miembros. En 2013, el grupo pasó de piratear cuentas bancarias a implementar algunos de los primeros ransomware modernos, con la herramienta CryptoLocker. Una vez más, Bogachev estuvo en el centro de la evolución del nuevo tipo de ciberdelito.

Operación fallida

Craig admite: “Todo dependía del Día D y nos dejaron tirados. El SBU intentaba comunicarse [con los rusos]. El FBI hacía llamadas telefónicas a la embajada en Moscú. Fue un completo silencio. Al final hicimos la operación de todos modos, sin el FSB. Fueron meses de silencio. Nada”.

“La realidad es que la corrupción es un gran desafío para frenar el ciberdelito y puede llegar hasta bastante arriba, pero después de más de 10 años trabajando con los ucranianos para combatir el ciberdelito, puedo decir que hay mucha gente realmente buena en las trincheras trabajando silenciosamente en el lado correcto de esta batalla. Esas personas son la clave”.

Los llamamos los ‘viejos lobos’ del ciberdelito. Personalmente, creo que si Tank, Aqua y Slavik hubieran sido capturados en 2010, las cosas serían un poco diferentes hoy en día

Pero la realidad es que el ciberdelito seguirá siendo un enorme problema hasta que sea aceptado como una seria amenaza a la seguridad nacional tal y como lo es de verdad”.

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :