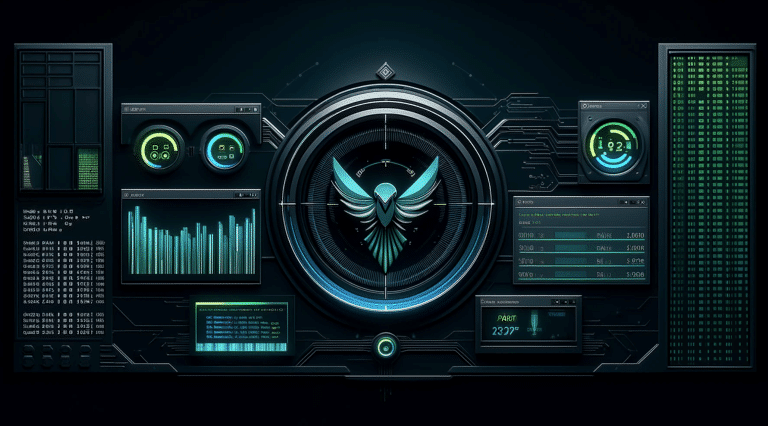

Novedades de Parrot 6.1: Soporte Mejorado y Actualizaciones de Herramientas de Ciberseguridad

En el mundo de las distribuciones de hacking ético, Parrot y Kali son las más reconocidas. Si bien cada una tiene sus propias fortalezas, Parrot 6.1 ha llegado con importantes actualizaciones que merecen ser destacadas. A continuación, analizaremos las novedades más relevantes de esta versión.

Actualizaciones Principales:

- Soporte para Raspberry Pi 5: Ahora con controladores añadidos y activados, mejorando significativamente la compatibilidad.

- Kernel: Actualización al Linux 6.6.26, proporcionando mayor estabilidad y soporte para más dispositivos.

- Corrección de WiFi: Solucionado un problema que impedía el funcionamiento del WiFi en la Raspberry Pi 400.

Herramientas de Seguridad:

- Anonsurf 4.2: Mejora en estabilidad y corrección de errores en el script lanzador.

- Actualización de Recordatorio: Reintroducción de la ventana emergente para mantener el sistema actualizado.

- nmap: Corrección de errores en su script de escaneo lua.

- burpsuite 2024.2.1.3: Actualización a la última versión con corrección de inconsistencias en Java.

- sqlmap 1.8.3: Mejora en detección y comprobación de inyecciones SQL.

- sslscan 2.1.3: Actualización a la versión más reciente.

- zaproxy 2.14: Nuevas herramientas de comprobación de seguridad web.

- netexec 1.1.1: Sustituto de crackmapexec con las mismas funciones.

- metasploit 6.4.6: Nuevos exploits y herramientas mejoradas.

- woeusb-ng 0.2.12: Mejoras en la creación de unidades USB de arranque desde archivos ISO de Windows.

- volatility3 1.0.1: Capacidades forenses y de análisis de memoria mejoradas.

- rizin 0.7.2: Herramientas y funciones mejoradas de ingeniería inversa.

- powershell-empire 5.9.5: Capacidades mejoradas en el marco de trabajo posterior a la explotación.

- instaloader 4.11: Mejoras en raspado y descarga de datos de Instagram.

- gdb-gef 2024.1: Nuevas características y mejoras para el plugin GDB Enhanced Features.

- evil-winrm 3.5: Interacción mejorada con Windows Remote Management.

- bind9: Importante actualización de seguridad.

Paquetes Actualizados:

- chromium y firefox: Últimas actualizaciones de seguridad.

- webkit: Protección contra vulnerabilidades en el motor de renderizado web.

- golang 1.21: Mejoras de rendimiento y nuevas funciones.

- grub 2.12: Funcionalidad y seguridad del gestor de arranque mejoradas.

- libc6 y glibc6: Mejoras en estabilidad y seguridad.

- pipewire 1.0.5: Mejor manejo del audio y rendimiento.

- libreoffice 24.2: Funciones mejoradas y seguridad en la suite ofimática.

- openjdk y php8: Seguridad mejorada en el entorno de ejecución Java y desarrollo web.

- ruby 3.1: Mejoras en seguridad y estabilidad en el desarrollo.

Actualización y Descarga:

Para actualizar a Parrot 6.1, los usuarios existentes pueden ejecutar sudo parrot-upgrade o sudo apt update && sudo apt full-upgrade. Para nuevas instalaciones, las imágenes están disponibles en su página web, que también ha sido mejorada para facilitar la lectura.

Estas actualizaciones reflejan el compromiso continuo de Parrot OS con la seguridad y la funcionalidad, manteniéndose a la vanguardia en el ámbito del hacking ético.

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :