TikTok, la popular red social de origen chino, ha confirmado a The Verge que prohibirá a nivel mundial que los menores de 18 años utilicen filtros que alteran la apariencia, conocidos como filtros de belleza. Esta medida, que podría considerarse un intento de “maquillar” su imagen pública, busca, según la plataforma, proteger la salud mental de los adolescentes.

Una decisión basada en estudios… ¿y algo de presión mediática?

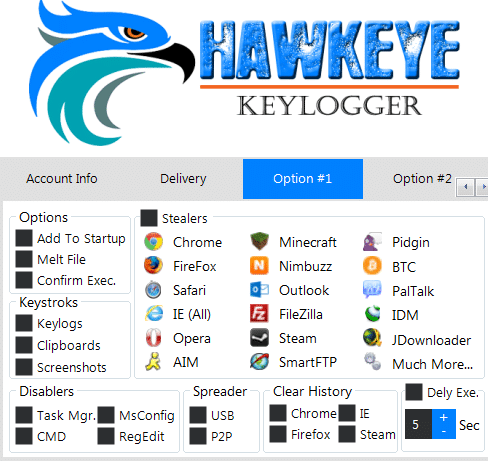

En un comunicado reciente, TikTok anunció que esta restricción será implementada “en las próximas semanas”. La decisión surge tras un estudio encargado a la ONG británica Internet Matters. Según el informe, existe una clara diferencia entre los efectos “obvios y divertidos” (como orejas de perro o bigotes animados) y los diseñados específicamente para modificar la apariencia física. Los segundos, apunta el estudio, son los que generan mayor preocupación.

En respuesta, TikTok ha decidido limitar el uso de ciertos filtros a menores de edad y promete “educar” a sus usuarios y creadores sobre cómo estas herramientas pueden distorsionar la percepción de uno mismo. Además, actualizará los recursos para que los diseñadores de efectos sean conscientes de los posibles “efectos secundarios” no deseados. Sí, parece que incluso los filtros digitales pueden venir con advertencias de uso.

¿Un cambio global o solo cosmético?

La medida será aplicada en todo el mundo, según Nikki Soo, responsable de políticas de seguridad en Europa. TikTok también promete etiquetar de forma más clara cuándo un efecto altera la apariencia y explicar a los usuarios cómo estos filtros modifican su rostro. ¿Es esto suficiente? Quizás, pero parece más bien un parche para un problema mayor.

La presión judicial crece

Este anuncio coincide (casualmente, por supuesto) con una serie de problemas legales para TikTok. Siete familias francesas presentaron una demanda colectiva contra la red social, acusándola de ser adictiva y perjudicial para la salud mental de los menores. Mientras tanto, en Estados Unidos, 14 fiscales estatales denunciaron que TikTok se beneficia económicamente de prácticas adictivas dirigidas a los jóvenes, mencionando específicamente los filtros de belleza como un factor clave en el deterioro de la autoestima, especialmente entre las adolescentes.

Estudios citados en estas demandas revelan que un 50% de las jóvenes no se sienten guapas sin editar sus fotos, y un 77% afirman que tratan de ocultar o modificar partes de su cuerpo utilizando estos filtros. ¿Es culpa de TikTok? Tal vez no del todo, pero claramente su algoritmo tampoco está ayudando.

Entre números y promesas

TikTok asegura que tiene 175 millones de usuarios mensuales en Europa y elimina alrededor de seis millones de cuentas al mes creadas por menores de 13 años, incumpliendo la edad mínima de uso. Para reforzar estas medidas, trabaja con legisladores y ONG, además de implementar tecnología de machine learning para detectar irregularidades.

Como parte de su estrategia de “preocupación genuina”, la plataforma ofrecerá líneas de ayuda locales en 13 países europeos para atender problemas relacionados con el suicidio, la autolesión y el acoso. Claro, mientras tanto, el algoritmo seguirá promoviendo retos virales y bailes pegajosos.

¿Medida eficaz o un filtro más para su reputación?

La restricción de los filtros de belleza es, sin duda, un paso interesante, aunque muchos se preguntan si esto realmente solucionará los problemas más profundos de la plataforma. TikTok parece estar dando pequeños pasos en la dirección correcta, pero queda por ver si estas medidas tendrán un impacto real o si serán simplemente otro filtro más para suavizar las críticas.

Donaciones y Apoyo

Fuente(s) :