Las fuerzas del orden proporcionaron detalles adicionales sobre la Operación Cronos internacional que provocó la interrupción de la operación del ransomware Lockbit.

Ayer, una acción policial conjunta, denominada Operación Cronos, llevada a cabo por agencias policiales de 11 países interrumpió la operación del ransomware LockBit.

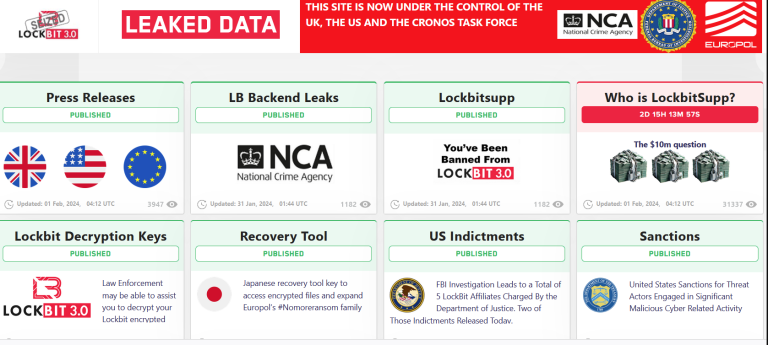

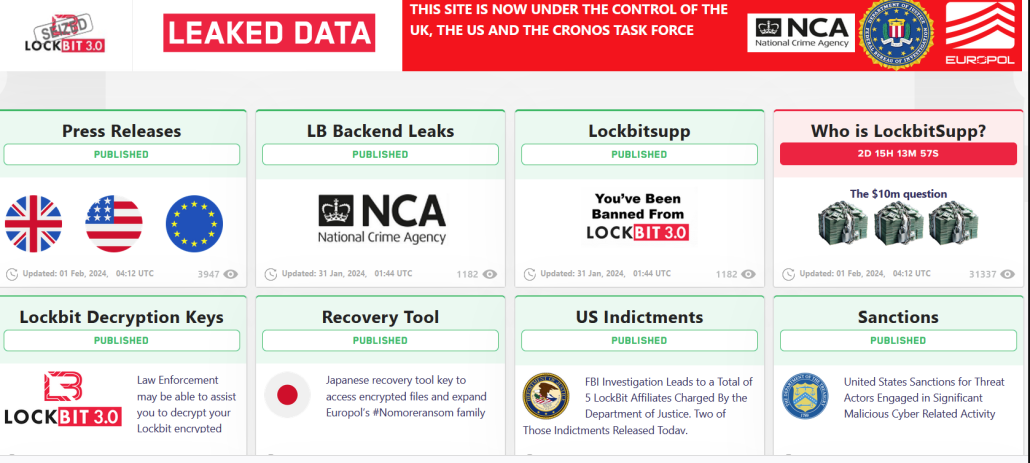

A continuación se muestra la imagen del sitio de filtración de Tor de la banda de ransomware Lockbit que fue incautada por la Agencia Nacional contra el Crimen (NCA) del Reino Unido.

“El sitio ahora está bajo el control de las autoridades. Este sitio ahora está bajo el control de la Agencia Nacional contra el Crimen del Reino Unido, que trabaja en estrecha cooperación con el FBI y el grupo de trabajo internacional de aplicación de la ley, ‘Operación Cronos’”, se lee en el cartel.

“Podemos confirmar que los servicios de Lockbit se han visto interrumpidos como resultado de la acción de las autoridades internacionales; esta es una operación en curso y en desarrollo. Regrese aquí para obtener más información a las: 11:30 GMT del martes 20 de febrero”

La operación Operación Cronos aún está en curso y la NCA anunció que aún no se ha compartido más información.

“El sitio ahora está bajo el control de las autoridades. Este sitio ahora está bajo el control de la Agencia Nacional contra el Crimen del Reino Unido, trabajando en estrecha cooperación con el FBI y el grupo de trabajo internacional de aplicación de la ley, Operación Cronos”, dice el cartel.

“Podemos confirmar que los servicios de Lockbit se han visto interrumpidos como resultado de la acción de las autoridades internacionales; esta es una operación en curso y en desarrollo”.

Los investigadores de vx-underground se pusieron en contacto con los administradores de la pandilla, quienes confirmaron que el FBI se había apoderado de su infraestructura.

La operación condujo al arresto de dos miembros de la banda de ransomware en Polonia y Ucrania y a la incautación de cientos de carteras criptográficas utilizadas por el grupo.

La NCA británica tomó el control del entorno de administración central de LockBit utilizado por los afiliados de RaaS para llevar a cabo los ciberataques. Las autoridades también se apoderaron del sitio de filtración Tor de la web oscura utilizado por el grupo.

La NCA se apoderó del sitio de filtración de Tor y ahora se utiliza para publicar actualizaciones sobre la operación policial y brindar apoyo a las víctimas de la pandilla.

La NCA también obtuvo el código fuente de la plataforma LockBit y una enorme cantidad de información sobre el funcionamiento del grupo, incluida información sobre afiliados y seguidores.

Las fuerzas del orden también tuvieron acceso a los datos robados a las víctimas de la operación de ransomware, una circunstancia que resalta el hecho de que incluso cuando se paga un rescate, la banda de ransomware a menudo no elimina la información robada.

“LockBit tenía una herramienta de filtración de datos personalizada, conocida como Stealbit, que los afiliados utilizaban para robar datos de las víctimas. En las últimas 12 horas, miembros del grupo de trabajo Op Cronos se han apoderado de esta infraestructura, con sede en tres países, y también han sido desactivados 28 servidores pertenecientes a afiliados de LockBit”. lee el anuncio de la NCA. “La infiltración técnica y la interrupción son sólo el comienzo de una serie de acciones contra LockBit y sus afiliados. En una acción más amplia coordinada por Europol, dos actores de LockBit fueron arrestados esta mañana en Polonia y Ucrania, y se congelaron más de 200 cuentas de criptomonedas vinculadas al grupo”.

El Departamento de Justicia de EE. UU. acusó a dos personas de orquestar ataques de ransomware utilizando el ransomware LockBit. Actualmente se encuentran bajo custodia y serán juzgados en EE. UU.

“El Departamento de Justicia también reveló una acusación obtenida en el Distrito de Nueva Jersey acusando a los ciudadanos rusos Artur Sungatov e Ivan Kondratyev, también conocidos como Bassterlord, de implementar LockBit contra numerosas víctimas en todo Estados Unidos, incluidas empresas de todo el país en la industria manufacturera y otras industrias. así como víctimas en todo el mundo en la industria de semiconductores y otras industrias. Hoy, se revelaron cargos penales adicionales contra Kondratyev en el Distrito Norte de California relacionados con su implementación en 2020 de ransomware contra una víctima ubicada en California”. lee el comunicado de prensa publicado por el Departamento de Justicia.

“Finalmente, el Departamento también reveló dos órdenes de registro emitidas en el Distrito de Nueva Jersey que autorizaban al FBI a interrumpir múltiples servidores con sede en EE. UU. utilizados por miembros de LockBit en relación con la interrupción de LockBit”.

Además, las autoridades estadounidenses han presentado acusaciones contra dos ciudadanos rusos, acusándolos de conspirar para llevar a cabo ataques LockBit.

La NCA y sus socios globales han obtenido más de 1000 claves de descifrado que permitirán a las víctimas de la pandilla recuperar sus archivos de forma gratuita. La NCA se comunicará con las víctimas radicadas en el Reino Unido en los próximos días y semanas, brindándoles apoyo para ayudarlas a recuperar datos cifrados.

“Esta investigación dirigida por la NCA es una interrupción innovadora del grupo de delitos cibernéticos más dañino del mundo. Demuestra que ninguna operación criminal, dondequiera que esté y por muy avanzada que sea, está fuera del alcance de la Agencia y nuestros socios”. dijo el director general de la Agencia Nacional contra el Crimen, Graeme Biggar.

“A través de nuestra estrecha colaboración, hemos pirateado a los piratas informáticos; tomó el control de su infraestructura, se apoderó de su código fuente y obtuvo claves que ayudarán a las víctimas a descifrar sus sistemas”.

“A partir de hoy, LockBit está bloqueado. Hemos dañado la capacidad y, más notablemente, la credibilidad de un grupo que dependía del secreto y el anonimato.

“Nuestro trabajo no termina aquí. LockBit puede intentar reconstruir su empresa criminal. Sin embargo, sabemos quiénes son y cómo operan. Somos tenaces y no cejaremos en nuestros esfuerzos para atacar a este grupo y a cualquiera asociado con él”.

El descifrador gratuito del ransomware Lockbit se puede descargar desde el sitio web de la iniciativa “No More Ransom”. No está claro a qué versión del ransomware se dirige el descifrador.

LockBit es una importante operación de ransomware que surgió por primera vez en septiembre de 2019. En 2022, LockBit fue uno de los grupos de ransomware más activos y su prevalencia continuó hasta 2023. Desde enero de 2020, los afiliados que utilizan LockBit se han dirigido a organizaciones de diversos tamaños que abarcan sectores de infraestructura crítica. tales como servicios financieros, alimentación y agricultura, educación, energía, servicios gubernamentales y de emergencia, atención médica, manufactura y transporte. La operación de ransomware LockBit operó bajo un modelo de Ransomware como servicio (RaaS), reclutando afiliados para llevar a cabo ataques de ransomware mediante la utilización de herramientas e infraestructura de ransomware LockBit.

Según un informe conjunto publicado por autoridades estadounidenses y pares internacionales, el total de rescates pagados a LockBit en Estados Unidos es de aproximadamente 91 millones de dólares desde que se observó por primera vez la actividad de LockBit en Estados Unidos el 5 de enero de 2020.

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :