Un ciudadano ruso que se cree que es miembro del equipo de desarrollo de malware TrickBot ha sido extraditado a los EE. UU. Y actualmente enfrenta cargos que podrían llevarlo a 60 años de prisión. Vladimir Dunaev, de 38 años, también conocido como FFX, era un desarrollador de malware que supervisó la creación del módulo de inyección de navegador de TrickBot, alega la acusación.

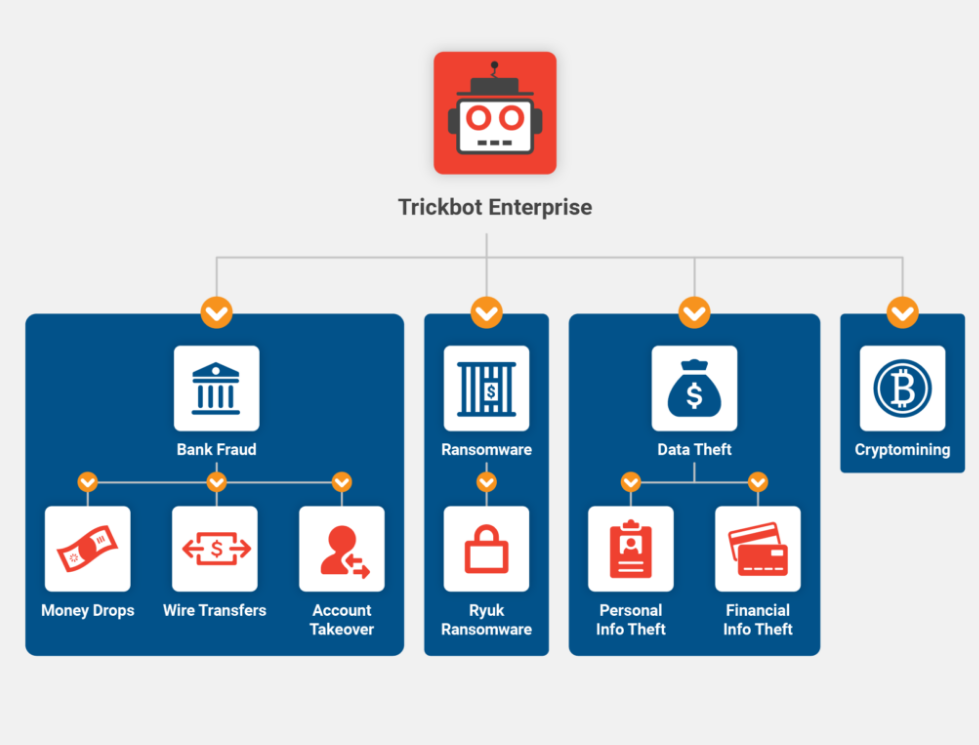

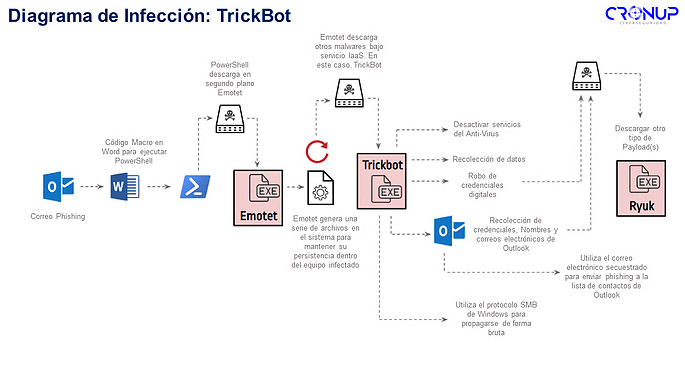

- En los últimos cinco años, el troyano bancario Trickbot ha evolucionado hasta convertirse en una herramienta multifuncional para los ciberdelincuentes

- Los autores de Trickbot se han aliado con varios socios nuevos con el fin de utilizar el malware para infectar la infraestructura corporativa con todo tipo de amenazas adicionales, como el ransomware Conti.

Es el segundo desarrollador de malware asociado con la pandilla TrickBot que el Departamento de Justicia arrestó este año. En febrero, la ciudadana letona Alla Witte, también conocida como Max, fue arrestada por escribir código relacionado con el control y despliegue de ransomware.

Dunaev fue arrestado en Corea del Sur en septiembre cuando intentaba salir del país. Se vio obligado a quedarse allí durante más de un año debido a las restricciones de viaje de Covid-19 y su pasaporte expiró. La extradición se completó el 20 de octubre.

Se cree que Vladimir Dunaev ha estado involucrado con la pandilla TrickBot desde mediados de 2016 luego de una prueba de reclutamiento que involucró la creación de una aplicación que simulaba un servidor SOCKS y la alteración de una copia del navegador Firefox.

Pasó ambas pruebas con gran éxito, mostrando las habilidades que necesitaba la pandilla TrickBot. “Es capaz de todo. Se necesita una persona así ”, se lee en una conversación entre dos miembros de la banda encargada de reclutar desarrolladores.

A partir de junio de 2016, el acusado creó, modificó y actualizó el código para la banda de malware TrickBot, alega la acusación.

Entre el 19 de octubre de 2017 y el 3 de marzo de 2018, los miembros de la pandilla TrickBot que incluía a Dunaev y Witte transfirieron con éxito más de $ 1.3 millones de las cuentas bancarias de las víctimas.

Según la acusación, la pandilla TrickBot tiene al menos 17 miembros, cada uno con atributos específicos dentro de la operación:

- Malware Manager: que describe las necesidades de programación, administra las finanzas, implementa TrickBot

- Desarrollador de malware: que desarrolla módulos TrickBot y se los entrega a otros para que los cifren.

- Crypter: quién encripta los módulos de TrickBot para que eviten la detección del antivirus

- Spammer: quienes utilizan distribuir TrickBot a través de campañas de spam y phishing.

Creado a partir de las cenizas del troyano bancario Dyre en 2015, TrickBot se centró en robar credenciales bancarias inicialmente, mediante inyección web y registrando las pulsaciones de teclas del usuario víctima.

Más tarde, se convirtió en un malware modular que también podría distribuir otras amenazas. En estos días, la pandilla tiene preferencia por lanzar ransomware en las redes de la empresa, Conti en particular.

Se cree que TrickBot ha infectado millones de computadoras, lo que permite a sus operadores robar información personal y confidencial (inicios de sesión, tarjetas de crédito, correos electrónicos, contraseñas, fechas de nacimiento, SSN, direcciones) y robar fondos de las cuentas bancarias de las víctimas.

El malware ha afectado a empresas de Estados Unidos, Reino Unido, Australia, Bélgica, Canadá, Alemania, India, Italia, México, España y Rusia.

Además de Dunaev y Witta, el Departamento de Justicia ha acusado a otros miembros de la pandilla TrickBot cuyos nombres no han sido revelados y se encuentran en varios países, entre ellos Rusia, Bielorrusia y Ucrania.

Dunaev se enfrenta actualmente a varios cargos de robo de identidad agravado, fraude electrónico, fraude bancario. así como conspiración para cometer fraude informático, robo de identidad agravado y blanqueo de capitales.

Todos los cargos en su contra vienen con una pena máxima de 60 años en una prisión federal.

Funciones de Trickbot

El objetivo principal del actual Trickbot es penetrar y propagarse en las redes locales. Sus operadores pueden utilizarlo para varias tareas, desde revender los accesos a la infraestructura corporativa a otros atacantes, hasta robar información confidencial. Todo esto es lo que el malware puede hacer:

- Recopilar nombres de usuario, hashes para contraseñas y otra información útil para el movimiento lateral en la red desde el Active Directory y el registro.

- Interceptar el tráfico de Internet en el ordenador infectado.

- Proporcionar control remoto de dispositivos mediante el protocolo VNC.

- Robar cookies de los navegadores.

- Extraer las credenciales de inicio de sesión desde el registro, las bases de datos de varias aplicaciones y los archivos de configuración, así como robar claves privadas, certificados SSL y archivos de datos para monederos de criptomoneda.

- Interceptar datos de autorrelleno desde los navegadores y la información que los usuarios introducen en los formularios de los sitios web.

- Escanear los archivos en los servidores FTP y SFTP.

- Incrustar scripts maliciosos en páginas web.

- Redirigir el tráfico del navegador a través de un proxy local.

- Secuestrar la API responsable de la verificación de la cadena del certificado para falsificar los resultados de la verificación.

- Recopilar credenciales del perfil de Outlook, interceptar correos electrónicos y enviar spam mediante ellos.

- Buscar el servicio OWA y entrar a la fuerza.

- Obtener acceso de bajo nivel al hardware.

- Proporcionar acceso al ordenador a nivel de hardware.

- Escanear los dominios para vulnerabilidades.

- Encontrar direcciones de servidores SQL y ejecutar consultas de búsqueda en ellos.

- Esparcirse mediante los exploits EternalRomance y EternalBlue.

- Crear conexiones VPN.

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :