Puedes escuchar el audio dando click en el reproductor

Elon Musk ha entrado en Twitter por las puertas de la oficina con un lavabo en la mano. Tampoco es que pudiera esperarse menos a tenor de los prolegómenos, pero el hecho es que el fundador de Tesla y SpaceX ha querido hacer que su primer día en la red social del pajarito fuera especial por algo más que su singular entrada en las oficinas. Y para dejar claro que lo de hoy marca un antes y un después, ha comenzado despidiendo ipso facto a gran parte de la cúpula directiva.

Entering Twitter HQ – let that sink in! pic.twitter.com/D68z4K2wq7

— Elon Musk (@elonmusk) October 26, 2022

- Elon Musk ha despedido a Vijaya Gadde, directora de política legal, confianza y seguridad, quien tomó la decisión de suspender permanentemente a Donald Trump de Twitter.

- En su perfil cambió la descripción a “Jefe de Twit” y publicó un vídeo donde se muestra entrando a las oficinas centrales de la plataforma en San Francisco, California.

Elon Musk es el CEO de Twitter y va a restaurar las cuentas baneadas, incluyendo la de Trump

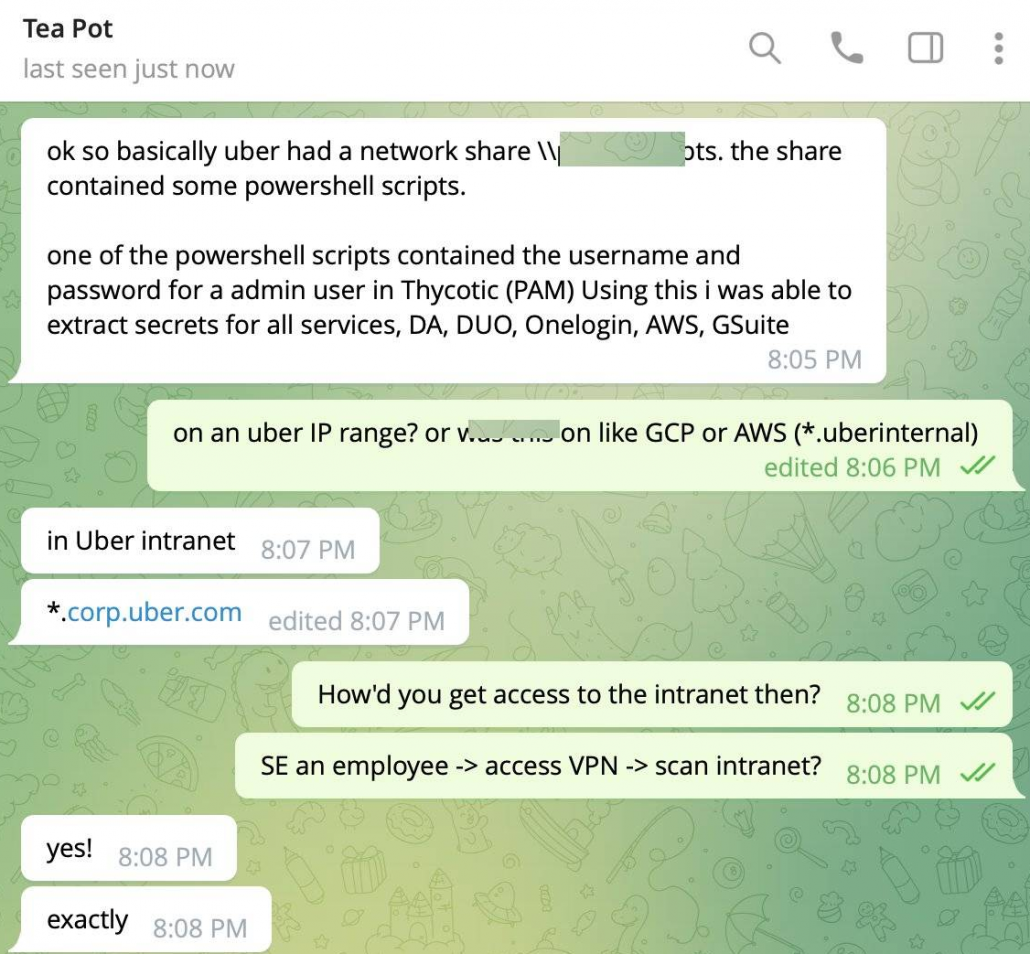

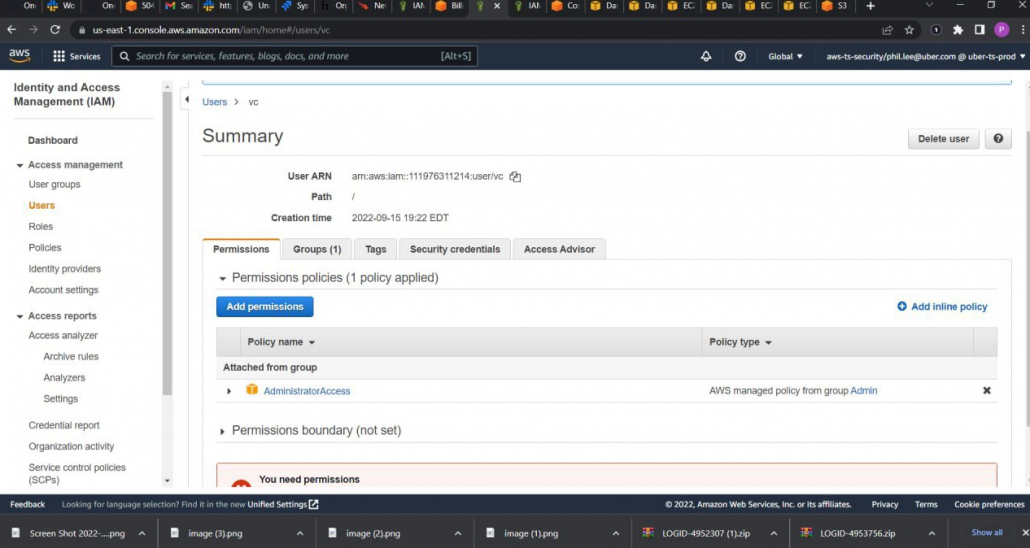

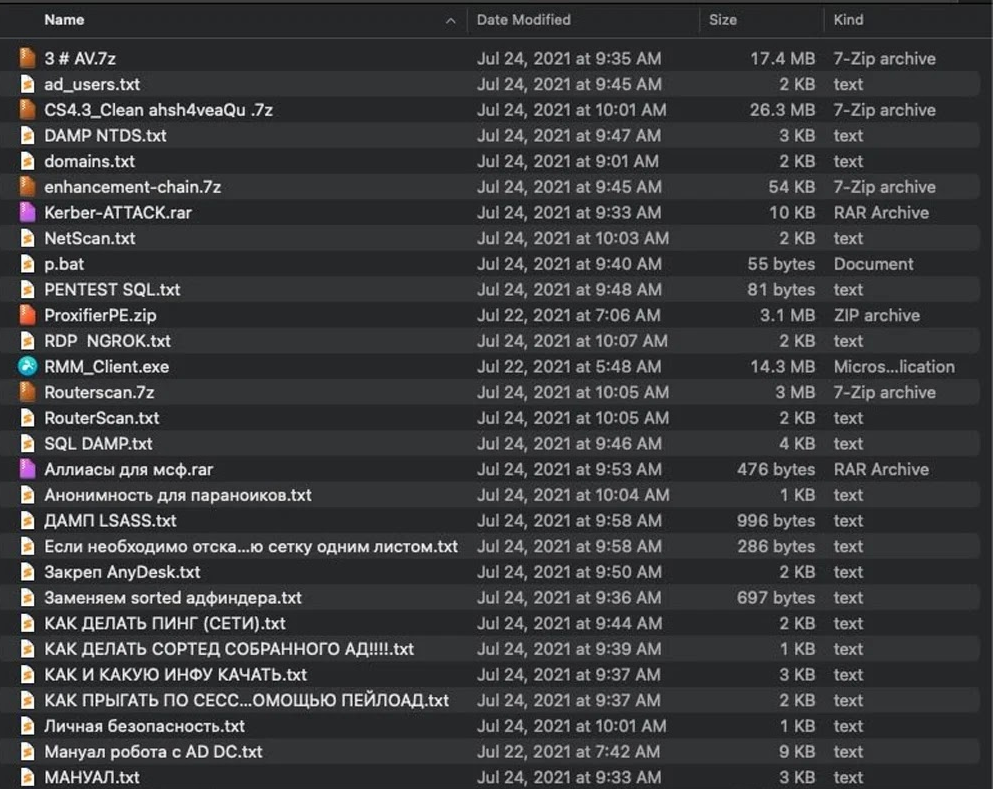

Según múltiples medios con conocimiento de los hechos, Musk cesó con carácter fulminante al CEO de Twitter, Parag Agrawal, el jefe de finanzas de la compañía, Ned Segal, a Sean Edgett, jefe del departamento legal (que según algunas fuentes fue escoltado fuera del edificio) y a la responsable de políticas, confianza y seguridad, Vijaya Gadde. Esta última estaba en la diana desde tanto tiempo o más que el propio Agrawal, puesto que desde su puesto confeccionaba las políticas de expulsión y comportamiento. Musk también desconfiaba de Gadde por considerarla parte del grupo de ejecutivos que le han estado escondiendo la auténtica cifra de bots en Twitt

- Elon Musk ha tomado el control de Twitter e inmediatamente ha despedido al director ejecutivo de Twitter, al director financiero y al jefe de política legal, confianza y seguridad.

- Y no serán los únicos despidos, ya que Musk anunció en su momento un recorte de plantilla de hasta 5.000, el 75%. En las últimas horas se ha retractado de esa afirmación, pero tendremos que esperar.

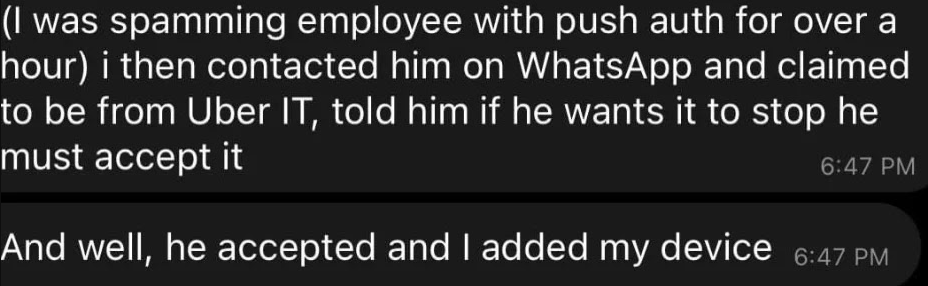

Además de renovar la cúpula directiva, Elon Musk ya tiene preparados otros cambios de gran calado para Twitter. Aunque fuentes consultadas por Bloomberg indican que su papel como CEO de Twitter será solo temporal y que piensa dimitir próximamente para instaurar a una persona de su confianza, ya tiene preparadas algunas decisiones que podrían tener implicaciones a largo plazo. Una de ellas sería una revisión completa de las políticas de expulsión, acabando con los baneos perpetuos y permitiendo que las personas anteriormente expulsadas de por vida puedan regresar. Por el momento no está claro si esta decisión ya es firme y cuándo entraría en vigor.

Además de los despidos de la cúpula directiva, Elon Musk también tiene la intención de eliminar las prohibiciones permanentes a los usuarios porque el CEO de Tesla no cree en las prohibiciones de por vida. Eso significa que a las personas expulsadas previamente de la plataforma se les puede permitir regresar. No obstante, no está claro si a Trump u otras personalidades se les permitiría volver a Twitter en el corto plazo, todo según fuentes de Bloomberg.

Elon Musk habría pedido a ingenieros de Tesla que analizaran el código de Twitter

Otra sorpresa es la revisión del código fuente de Twitter. Según indican fuentes de Twitter, Musk ha bloqueado a los ingenieros de Twitter el acceso al código de la red social para evitar que puedan hacer cambios hasta que finalicen los últimos aspectos legales de la operación de compra.

Mientras tanto, los jefes de producto de Twitter han estado mostrando las entrañas de Twitter a un grupo de ingenieros de Tesla que ahora procederán a revisar el código y el funcionamiento de la plataforma para informar a Musk de las necesidades de la compañía.

Los próximos meses van a ser intensos para los empleados de Twitter. Sin duda habrá más despidos, aunque Elon Musk afirma que no serán del 75 % como se rumoreaba, y a pesar de que antes de finalizar la compra su nuevo propietario aseguró a los anunciantes que no permitirá que Twitter se convierta en un infierno, sin duda cualquier cambio en las políticas de moderación y privacidad será objeto de polémica.

En un hilo de Twitter (cómo no), Musk anunció cuáles serán las nuevas funciones de Musk. Los usuarios ahora tendrán:

Twitter’s current lords & peasants system for who has or doesn’t have a blue checkmark is bullshit.

— Elon Musk (@elonmusk) November 1, 2022

Power to the people! Blue for $8/month.

- Prioridad en respuestas, menciones y búsquedas. Según Musk, esto será esencial para derrotar al spam y a los fraudes en la red social.

- Capacidad de publicar videos y audios largos.

- Exposición a la mitad de anuncios que los usuarios que no sean de paga

- Acceso a contenido de medios que requieren suscripción. Para este punto, Musk dijo que se aceptará trabajar con cualquier medio que esté interesado.

Hay algunos puntos adicionales que son importantes. Musk escribió que el precio será ajustado proporcionalmente dependiendo de la moneda de cada país. También dijo que la nueva membresía, cuyo aumento de costo es del 60% respecto al precio anterior, permitirá tener un flujo de entrada para pagar a creadores de contenido.

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :

- https://www.cnbc.com/2022/11/01/elon-musk-lays-out-his-ideas-for-twitters-new-verification-system.html

- https://www.xataka.com.mx/empresas-y-economia/elon-musk-primero-dijo-que-no-sabia-quien-era-realmente-ceo-twitter-ahora-sabemos-oficialmente

- https://blog.elhacker.net/2022/10/elon-musk-despide-al-ceo-y-varios-ejecutivos-de-Twitter.html

- https://www.elotrolado.net/noticias/internet/musk-nuevo-jefe-twitter-despide-ceo-directivos-revisara-baneos-codigo