La ciberseguridad es un tema que es de suma importancia, nó solo para la protección de los bancos, ó entidades gubernamentales, es más que nada para la protección de los usuarios, que la mayoría de las veces, por ingorancia, descuido ó mala educación en tecnología es que se dan esos casos graves de fraude bancario.

Las instituciones gubernamentales o bancarias estan aseguradas y tiene bastantes protecciones para de alguna ú otra manera dar batalla contra el fraude y muchas veces recuperar los fondos, pero son los pequeños usuarios que no tienen ni el dinero, tiempo ó herramientas para combatir a los grupos ciber criminales que cometen fraude, es por eso que es muy importante buscar la manera de proteger a estos usuarios del ciber fraude y fraudes bancarios.

La mejor manera para empezar es informando, educando y explicando cómo es que funciona el fraude bancario para así poder protegerse y evitarlo si es posible.

Según cifras de Asobancaria en Colombia, el 70% de las reclamaciones de fraude bancario en canales digitales se concentran en ataques derivados de técnicas de phishing o smishing, que son tácticas de suplantación de identidad para confundir a los usuarios que entreguen sus datos de acceso y con eso robar el dinero.

Medios más comunes utilizados para suplantar identidad

- Mensajes de texto falsos en celular y correos electrónicos que se dirigen a enlaces infectados o páginas que emulan a la oficial. (scampages)

- Llamadas de Call Centers haciendose pasar por bancos o instituciones gubernamentales solicitando información personal

- Leaks ó fugas de información por hackeos, filtraciones o robos a una institución o empresa.

Resumen de Recomendaciones para evitar el fraude bancario

- Use contraseñas seguras y cámbielas regularmente.

- No comparta su información personal o financiera con nadie.

- Revisa regularmente sus estados de cuenta y informe cualquier transacción sospechosa de inmediato a su banco.

- No haga clic en enlaces o descargue archivos de correos electrónicos sospechosos.

- Utilice un un antivirus y vpn ( Recomiendo Malwarebytes cómo antivirus y Nord VPN ó FAST VPN)

- Sea precavido al usar redes WiFi públicas (evite hacer transacciones bancarias ó compras en redes públicas)

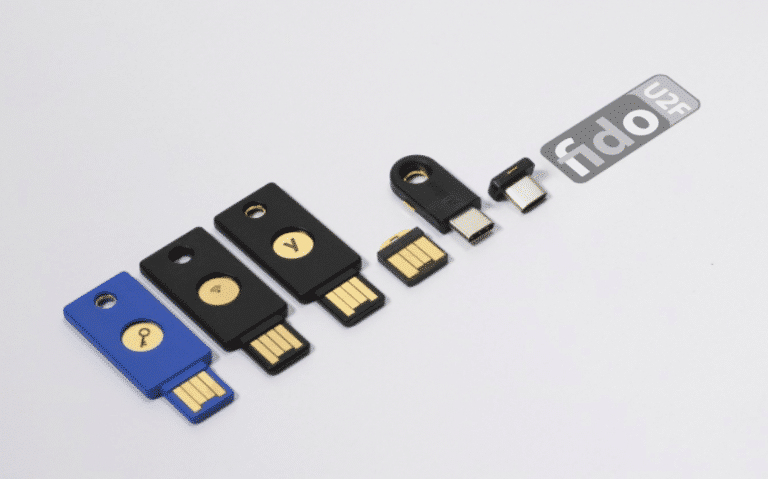

- Utilice la autenticación de dos factores en sus cuentas bancarias en línea.

- Utilice tarjetas de crédito en lugar de débito para tener más protección en caso de fraude. ( bloquee su tarjeta los días que no va a utilizarla, solo activela cuando vaya a utilizarla de preferencia)

- Utilice banca móvil y aplicaciones de banca en línea con precaución y solo en dispositivos seguros.

- Siéntase libre de preguntar a su banco sobre cualquier preocupación adicional o servicio adicional que ofrezca para proteger su cuenta.

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s):