Escucha la noticia dando click en el audio 🙂

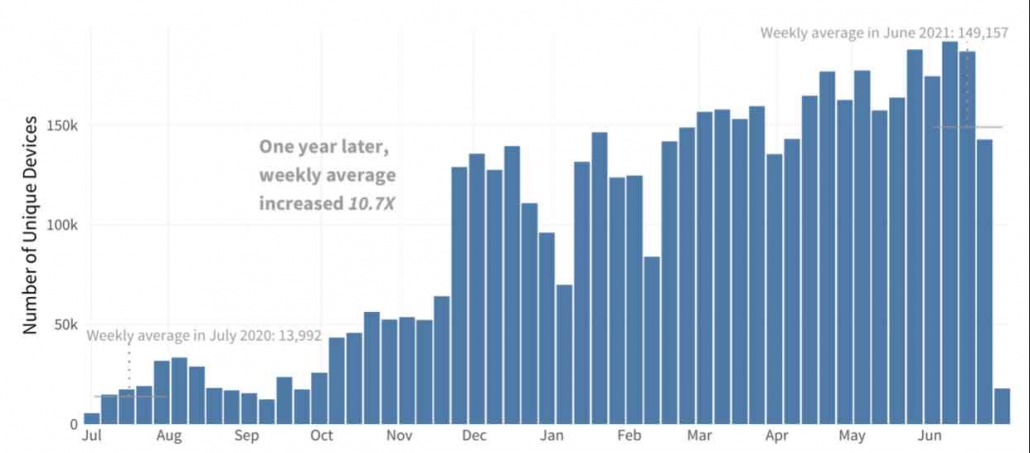

Un completo informe publicado por la firma de seguridad Fortinet, afirma que el ransomware se ha multiplicado por diez en el último año. Hace ya cerca de una década, la llegada del precursor llamado CryptoLocker cifraba los archivos del disco duro y exigía el pago de un rescate para obtener la clave con la que recuperarlos

Según el estudio de Fortinet, las organizaciones del sector de las telecomunicaciones fueron las más atacadas, seguidas por las administraciones públicas, los proveedores de servicios de seguridad gestionados, el sector de la automoción y el de la fabricación. Además, algunos operadores de ransomware cambiaron su estrategia de ataques iniciados a través del correo electrónico para centrarse en la obtención y venta de acceso inicial a las redes corporativas, lo que demuestra la continua evolución del ransomware como servicio (RaaS), otro factor que ha contribuido de manera decisiva a su popularización.

Modelo de Secuestro + Extorsión

Los ciberdelincuentes, que ya eran conscientes de la importancia de los activos que estaban secuestrando mediante ransomware, llegaron a la conclusión de que robar dichos activos y amenazar con su difusión podía ser todavía más efectivo que el propio secuestro, además de plantear un problema que ya no es resoluble con las copias de seguridad. Ante la exfiltración y amenaza de difusión de los datos, se reduce sustancialmente la lista de soluciones, y el pago del rescate, algo que en realidad nunca es recomendable, se perfila sin embargo en muchos casos como la mejor para las víctimas de la extorsión.

Objetivos Favoritos

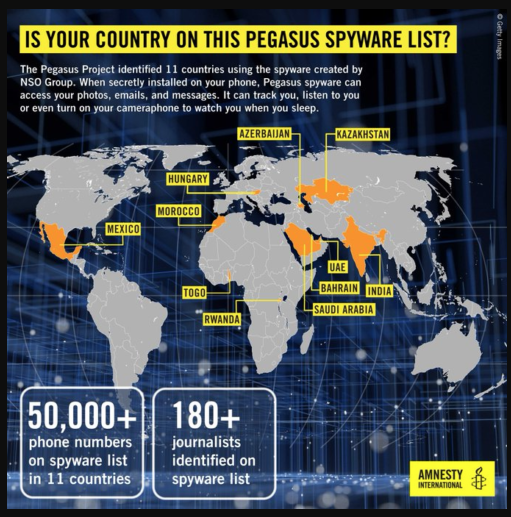

Según un reciente análisis, la víctima ideal de los actores detrás de la mayoría de casos de ransomware sería una empresa ubicada en Estados Unidos, Canadá, Australia o la Unión Europea y con unos ingresos mínimos de 5 millones de dólares (y preferiblemente mayores de 100 millones). Esto es solo una guía, puesto que todos los días vemos casos de ataques protagonizados por ransomware en otras regiones y hacia empresas de todos los tamaños, pero sirve para hacerse una idea de lo que buscan los delincuentes.

Además, es destacable observar como algunos grupos evitan atacar directamente o a través de sus afiliados a ciertos sectores como la educación, sanidad, gobierno u ONGs. Los motivos son variopintos y van desde la “ética profesional” hasta intentar evitar llamar demasiado la atención de las autoridades.

También es interesante destacar algo que es común con otros tipos de malware y es que muchas de las diferentes familias de ransomware evitan atacar sistemas que estén ubicados en países como Rusia o de la antigua órbita soviética. Además, también hay regiones como África o ciertas partes de Sudamérica en las que no se observa una elevada actividad del ransomware, debido a que los delincuentes no los consideran lo suficientemente rentables.

Horarios y técnicas preferidas

En lo que respecta a las técnicas preferidas por el ransomware actualmente, este es un tema que se ha tratado en varias ocasiones pero que nunca está de más repasar. Podemos ver como los accesos a través de RDP o VPN siguen siendo los favoritos por los delincuentes, habiéndose creado todo un mercado de compra/venta de accesos a redes corporativas donde ciertos delincuentes consiguen comprometer su seguridad para después vender este acceso a los operadores de ransomware o sus afiliados para que accedan, roben información y, seguidamente, la cifren.

También se aprovechan todo tipo de vulnerabilidades para hacerse con el control de sistemas clave como los servidores de correo Microsoft Exchange. Una vez se ha conseguido comprometer un sistema dentro de la red, lo normal es que se empleen varias herramientas como Mimikatz o Cobalt Strike para realizar movimientos laterales y conseguir acceder y comprometer otros sistemas importantes como los controladores de dominio, algo que facilita el robo de información confidencial y el posterior cifrado de todos los equipos de la red.

Otros métodos usados por los criminales son el uso del correo electrónico para adjuntar ficheros maliciosos o enlaces que inician la cadena de ejecución de este malware. También hemos visto como se realizan llamadas desde call centers para engañar a los usuarios y que estos descarguen malware desde ciertas páginas web e incluso se han llegado a realizar ofertas a posibles empleados descontentos para que infecten ellos mismos la red a cambio de un porcentaje de los beneficios obtenidos en el pago del rescate.

Tampoco podemos olvidar los ataques mediante la cadena de suministro, un tipo de ataques especialmente peligrosos por lo difícil que puede ser llegar a detectarlos y la gran cantidad de empresas que se pueden ver afectadas al comprometer a uno solo de sus proveedores de software y servicio.

Con respecto a los horarios favoritos de los delincuentes detrás de este tipo de campañas, recientemente el FBI confirmó algo que muchos ya habíamos observado desde hace tiempo, y es que los festivos y los fines de semana son los días favoritos por los delincuentes para realizar sus acciones maliciosas. Esto tiene mucha lógica puesto que son los días en los que menos usuarios están pendientes de las posibles alertas, lo que les da a los atacantes bastante ventaja.

No es nada raro que una intrusión en una red corporativa se produzca un viernes por la tarde o la víspera de un festivo y que los delincuentes realicen sus labores de reconocimiento de la red durante varios días, comprometan los sistemas, robando información y cifrando la que se guarda en los sistemas infectados. En no pocas ocasiones esta intrusión puede pasar semanas o incluso meses sin ser descubierta por los administradores de la red, por lo que resulta esencial contar con la suficiente visibilidad de lo que sucede en ella para poder adoptar medidas antes de que sea demasiado tarde.

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :

- https://blogs.protegerse.com/2021/09/08/estos-son-los-objetivos-favoritos-y-dias-preferidos-en-los-que-actua-el-ransomware/

- https://blog.elhacker.net/2021/09/el-aumento-de-ransomware-se-ha-multiplicado-por-10.html

Créditos Música :

Never Say Always by Audionautix | http://audionautix.com

Music promoted by https://www.free-stock-music.com

Attribution-NoDerivs 3.0 Unported (CC BY-ND 3.0)

https://creativecommons.org/licenses/by-nd/3.0/