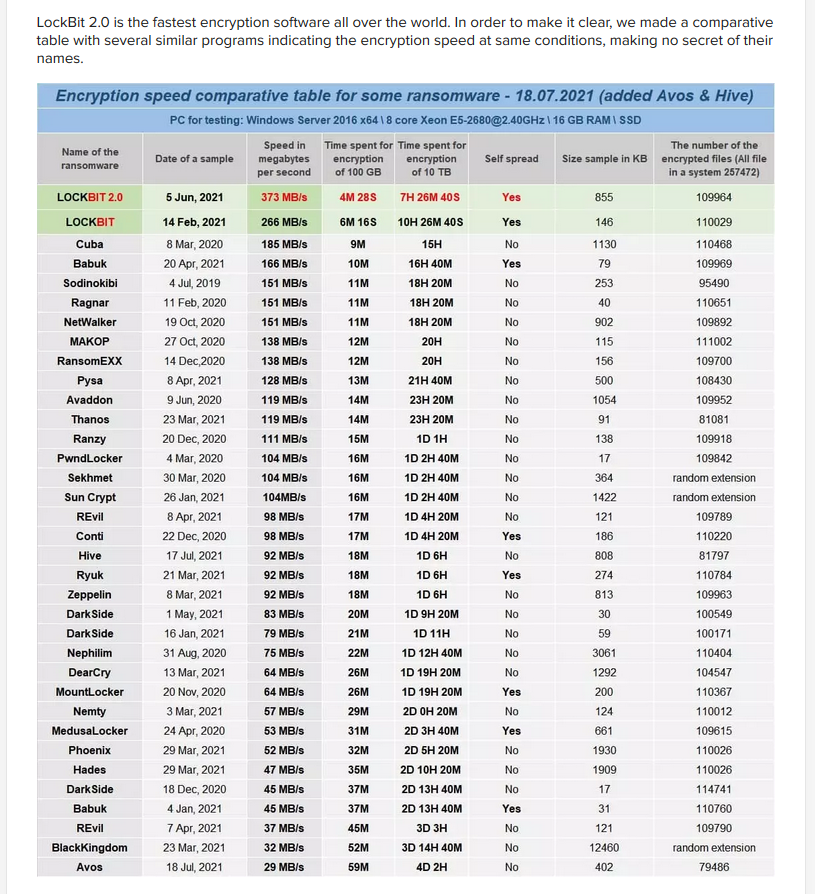

El ransomware LockBit es una de las grandes amenazas actuales. Actualmente es el grupo con más víctimas públicas y con diferencia. Además está considerado el más rápido del mundo, puede cifrar 53 GB de datos en solo 4 minutos. En un informe realizado por la plataforma de analítica de datos Splunk, en el que analizaron los ransomware actuales más peligrosos sobre víctimas en Windows 10 y Windows Server 2019, la mejor marca ha sido para una muestra de LockBit 2.0, que ha tardado 4 minutos y 9 segundo para cifrar 53 GB de datos en todo tipo de formatos: PDF, Word, fotos, vídeos, etc.

Después de 400 ejecuciones de ransomware, los tiempos que tardaban en cifrar datos procedentes de 98.561 archivos han dejado constancia de las diferencias en los tiempos para completarlo.

Sin embargo, de media, el resto de muestras de la misma familia tampoco es que hayan tardado mucho más, ya que el tiempo que han necesitado es de 5 minutos y 50 segundos.

Pero, después de LockBit, el segundo ransomware más rápido es el de la familia Babuk, que ha tardado una media de 6 minutos y 34 segundos para cifrar la misma cantidad de datos. En tercer lugar se ha situado Avaddon, cuyo promedio de tiempo ha sido de 13 minutos y 15 segundos.

De todas las familias de ransomware analizadas, Mespinoza ha sido la que más ha tardado en llevar a cabo el secuestro de estos datos, con un tiempo de una hora, 54 minutos y 54 segundos.

LockBit 2.0 y el uso de las políticas de grupo en Windows

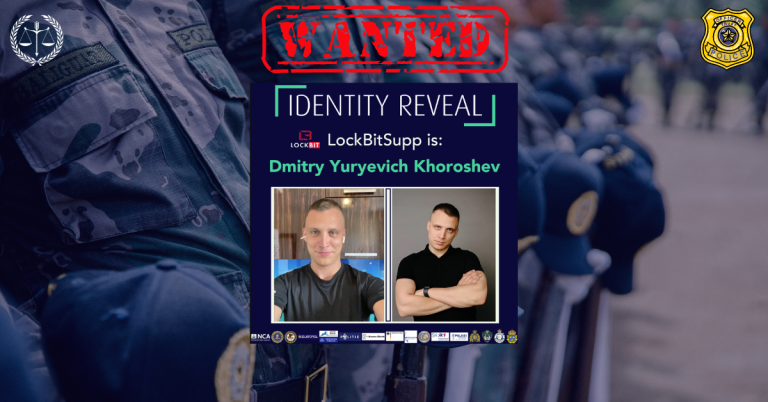

Una de las familias de ransomware como servicio más populares, observada por primera vez en septiembre de 2019, y que ha tenido cierto protagonismo afectando a sistemas de control industrial lanza ahora una nueva versión. Recordemos que la primera versión 1.0 contenía un bug con el cuál se podían descifrar los archivos, no así en la versión 2.0

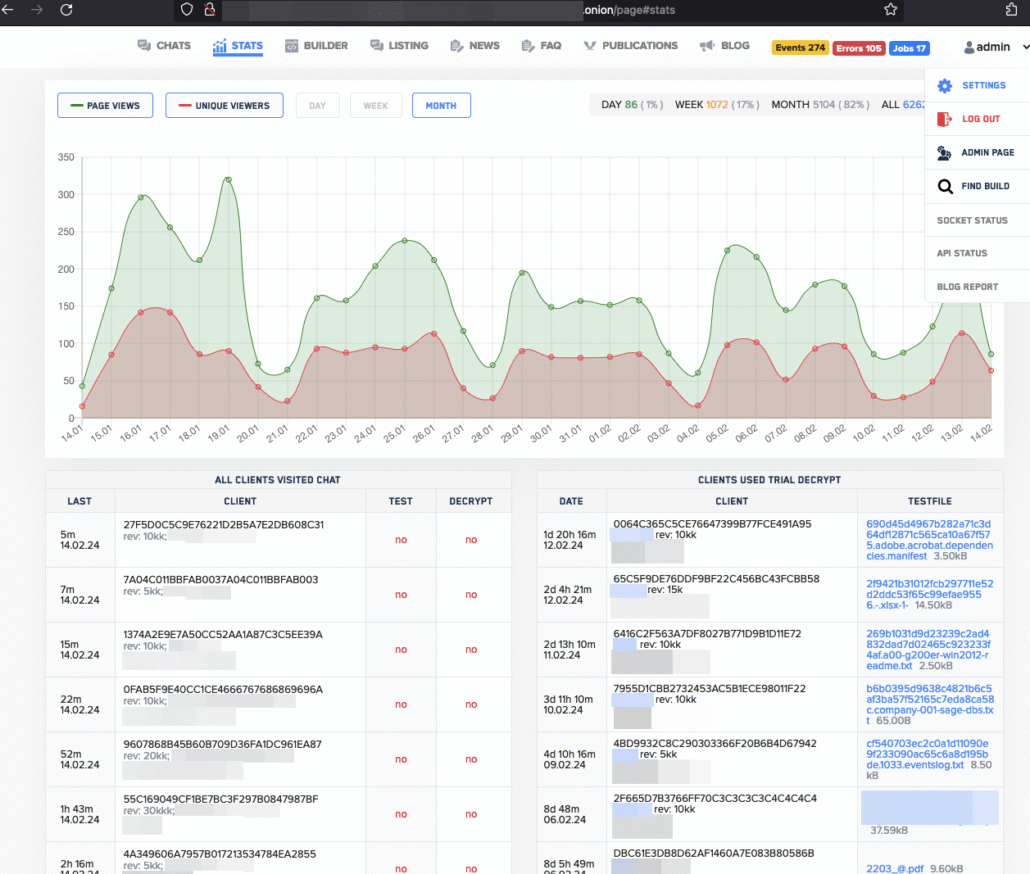

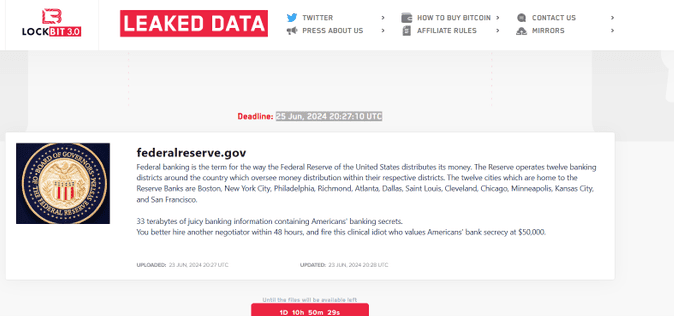

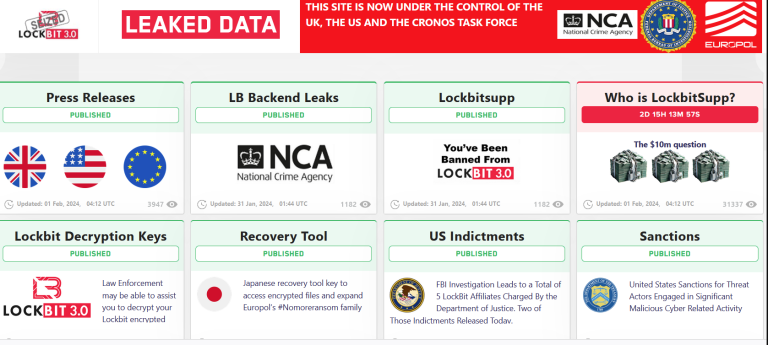

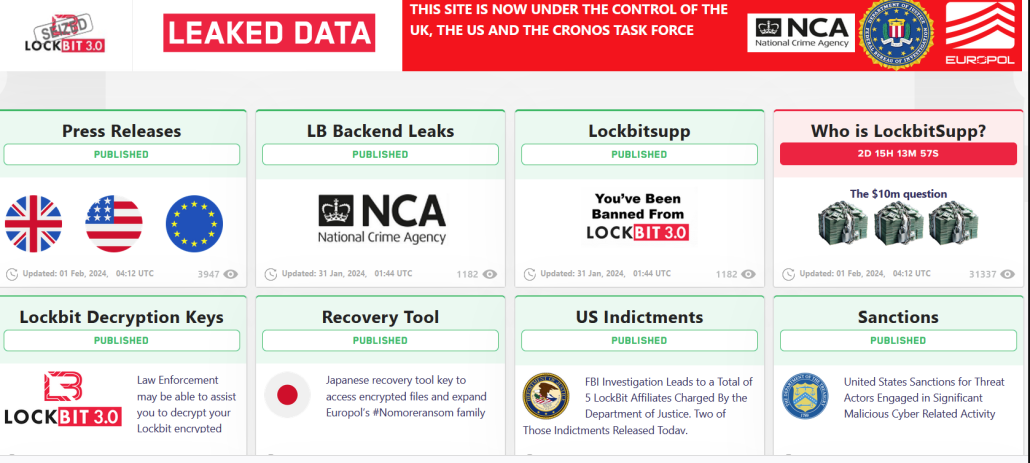

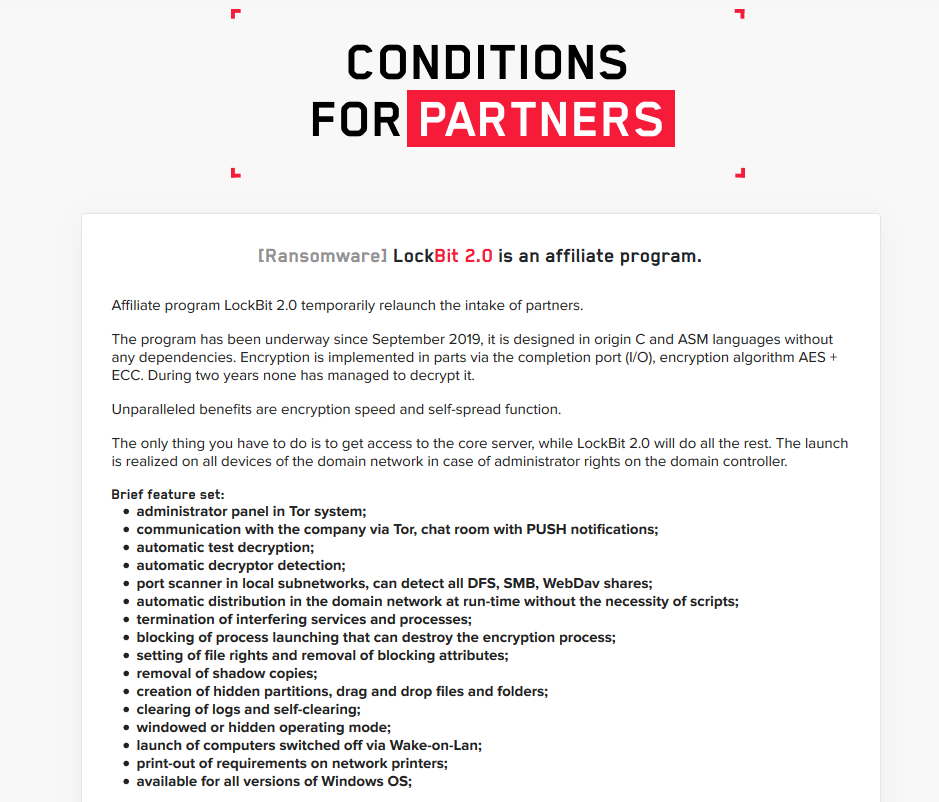

Después de que las temáticas relacionadas con el ransomware fueran prohibidas en algunos de los principales foros usados por los ciberdelincuentes para evitar atraer la atención de las autoridades, algunos grupos como LockBit empezaron a promocionar su servicio en busca de afiliados en las webs que tienen preparadas para filtrar los datos que roban de las empresas a las que atacan.

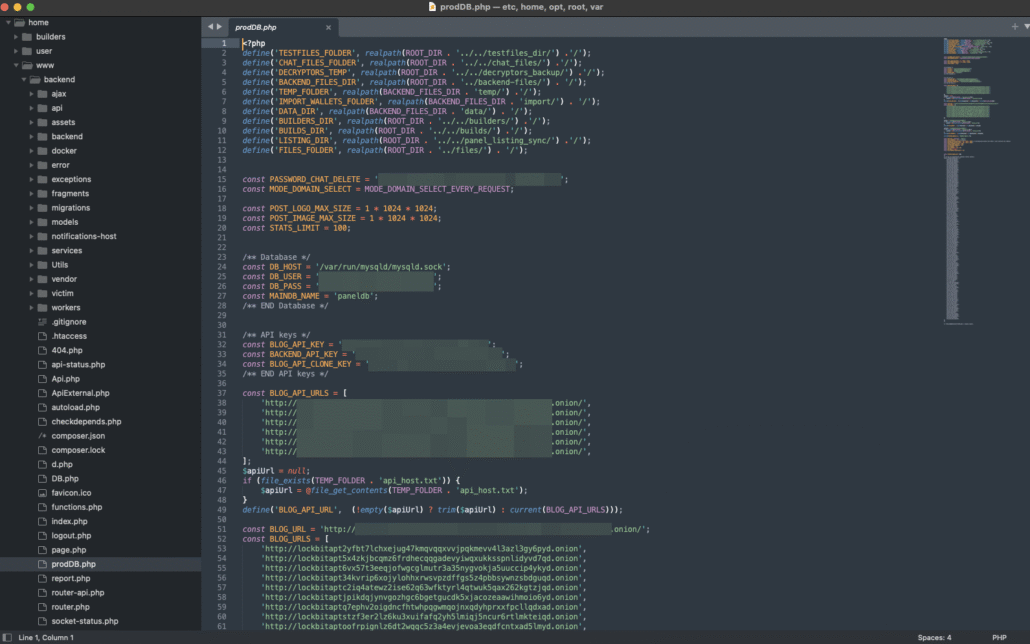

LockBit 2.0 está promocionando sus características entre aquellos delincuentes que quieran formar parte de este esquema criminal para repartirse los beneficios. Este tipo de grupos se encarga de desarrollar el malware y de proporcionar soporte a los criminales que lo utilicen para cifrar los datos de sus víctimas. Cuando las víctimas pagan el rescate, este se reparte entre los afiliados encargados de acceder a las redes corporativas, robar la información y cifrarla y los desarrolladores del malware.

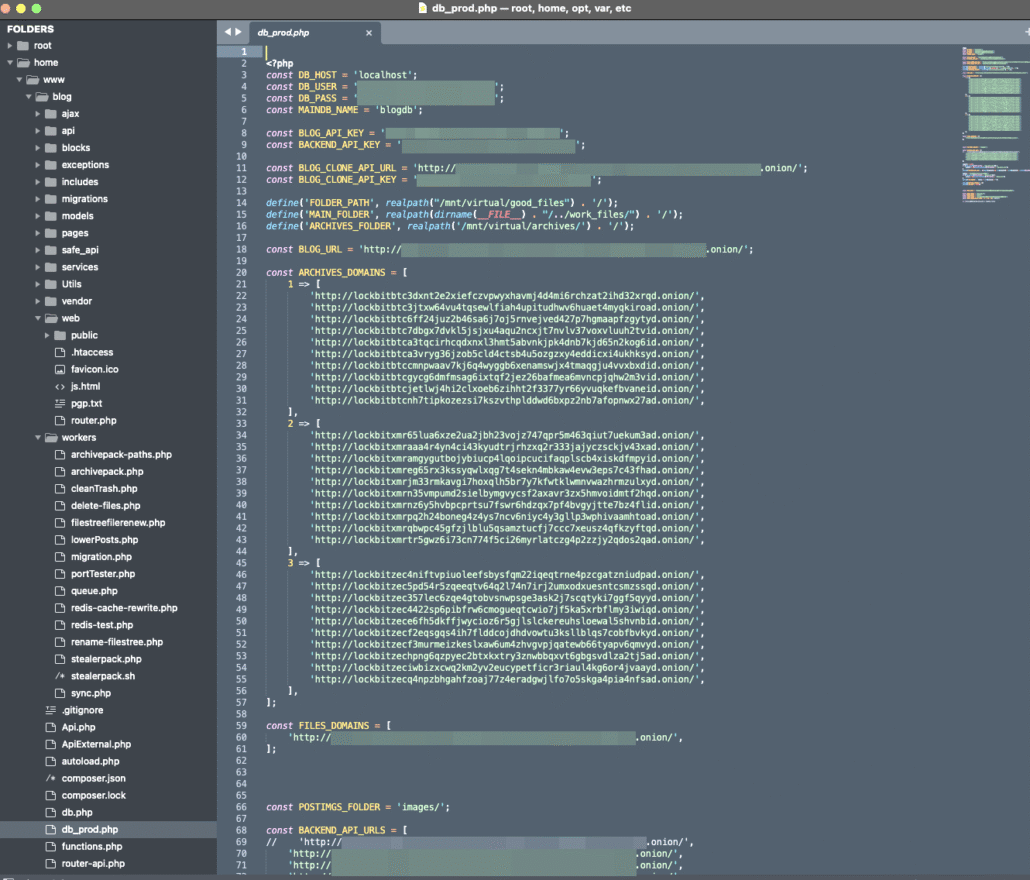

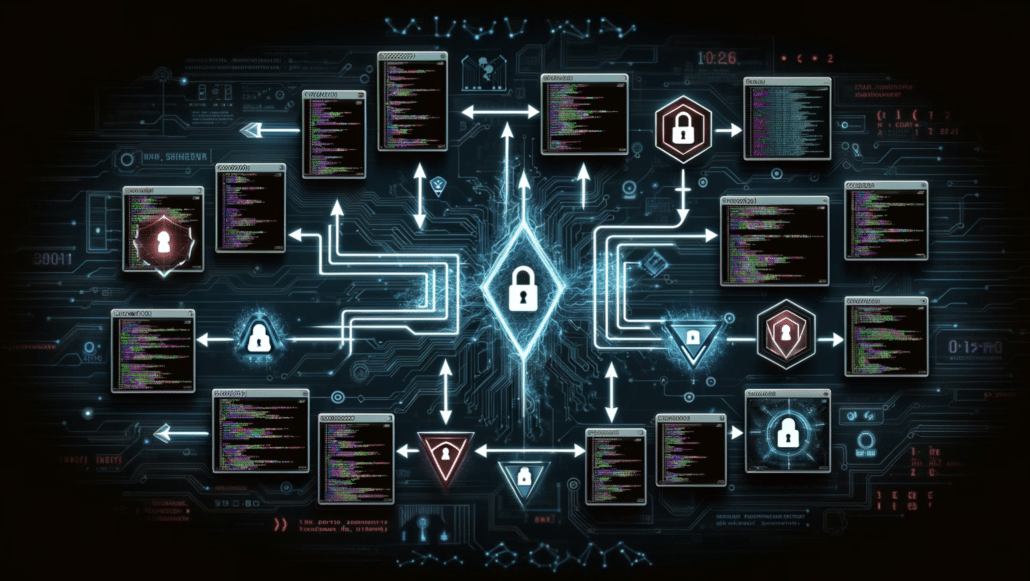

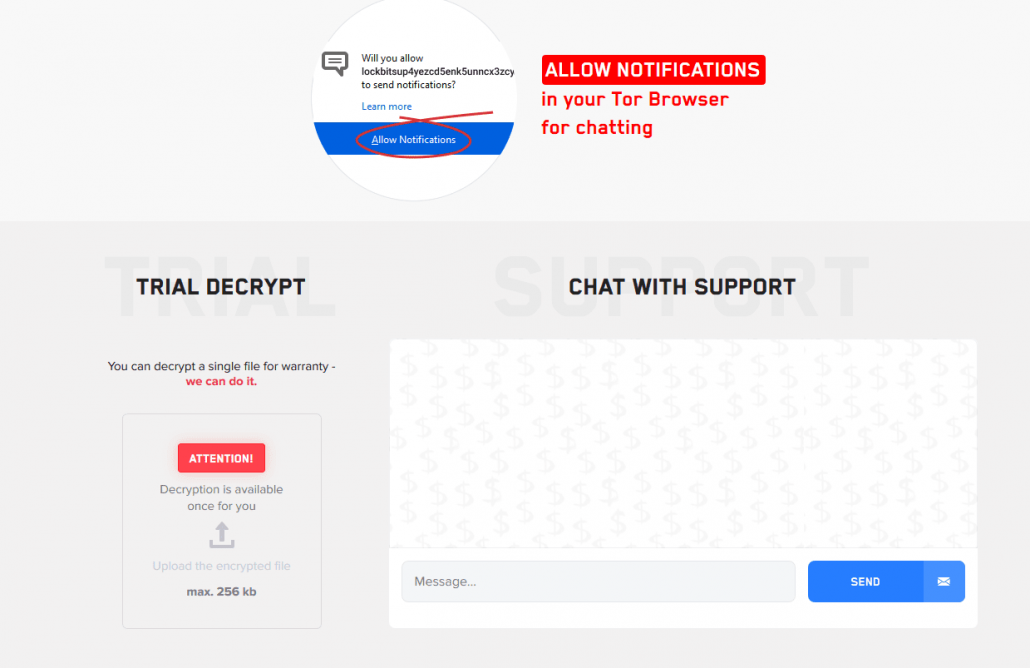

Normalmente, cuando los delincuentes acceden a una red corporativa y consiguen hacerse con el controlador del dominio, estos suelen utilizar software de terceros para desplegar scripts que tratan de desactivar el software antivirus que esté instalado, y así evitar que la ejecución del ransomware sea detectada y bloqueada.

Sin embargo, en las nuevas muestras detectadas se observa una automatización de este proceso mediante el cual el ransomware se distribuye de forma automática por la red corporativa cuando se ejecuta en un controlador de dominio. Para conseguirlo, el ransomware genera una nueva política de grupo en el controlador del dominio que luego es enviada a todos los dispositivos de la red.

powershell.exe -Command “Get-ADComputer -filter * -Searchbase ‘%s’ | foreach{ Invoke-GPUpdate -computer $_.name -force -RandomDelayInMinutes 0}”

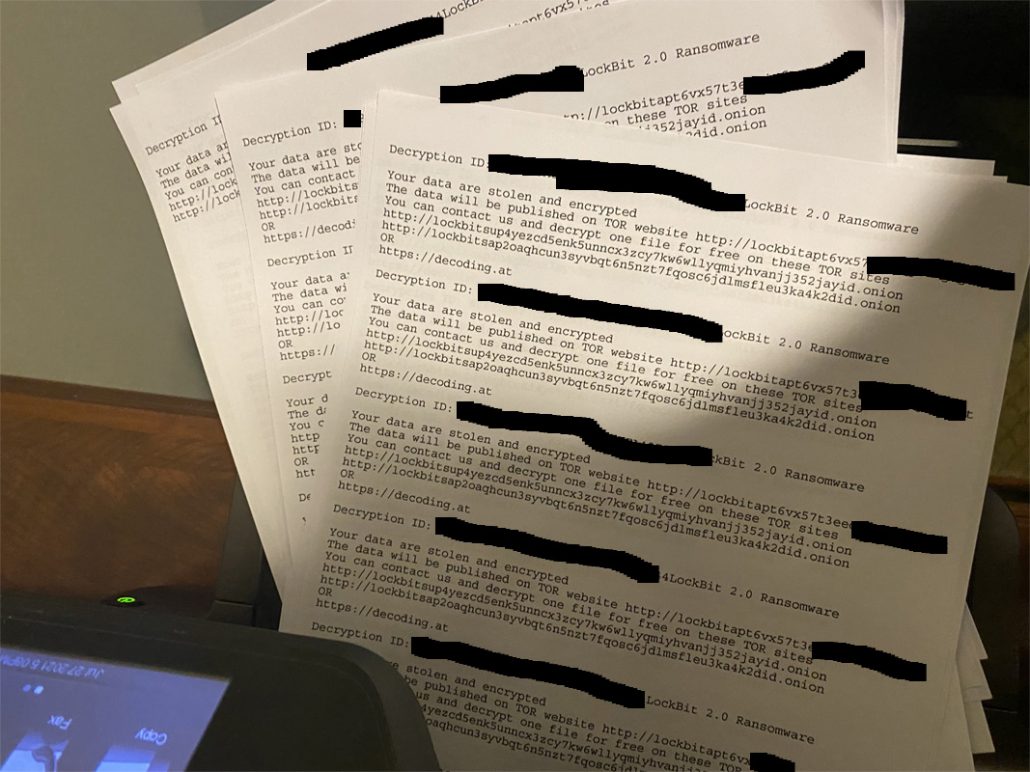

Imprimir la nota de rescate

Además, esta nueva versión de LockBit también incluye una interesante funcionalidad (vista anteriormente en otras muestras de ransomware como Egregor) que consiste en la impresión de las notas de rescate en todas las impresoras de red que estén conectadas para así llamar la atención de las víctimas.

Condiciones para los “socios” de LockBit 2.0

LockBit dice que es el ransomware más rápido cifrando

Y el más rápido exfiltrando información:

Cómo funciona LockBit

La capacidad y peligrosidad de LockBit ha ido in crescendo desde su aparición en septiembre 2019 y funciona como ransomware como servicio (RaaS) en el que se contratan ataques en un marco de afiliados. Posteriormente, el rescate obtenido por el secuestro de datos se reparte entre el equipo de desarrolladores de LockBit y los atacantes afiliados, que reciben hasta tres cuartas partes de los fondos conseguidos.

Las autoridades consideran que el ransomware LockBit forma parte de la familia de malware “LockerGoga & MegaCortex“. Esto simplemente significa que comparte comportamientos con estas formas establecidas de ransomware dirigido. Como explicación rápida, entendemos que estos ataques son:

- Autodifusión dentro de una organización en lugar de requerir un direccionamiento manual.

- Dirigido, en lugar de propagarse de forma dispersa como el malware de spam.

- Usando herramientas similares para propagarse, como Windows Powershell y Server Message Block (SMB).

Lo más significativo es su capacidad de autopropagación, lo que significa que se propaga por sí solo. En su programación, LockBit está dirigido por procesos automatizados prediseñados. Esto lo hace único de muchos otros ataques de ransomware que son impulsados de forma manual en la red, a veces durante semanas, para completar el reconocimiento y la vigilancia.

De esta forma, tras explorar las debilidades de una red, consigue infiltrarse realizando toda la actividad automáticamente y desactiva los programas de seguridad. Una vez conseguido, implementa la carga de cifrado. Las víctimas solo podrán recuperar esa información y desbloquear los sistemas si pagan el rescate solicitado para obtener la clave de acceso.

Después de que el atacante haya infectado manualmente un solo host, puede encontrar otros hosts accesibles, conectarlos a los infectados y compartir la infección mediante un script. Esto se completa y repite completamente sin intervención humana.

Además, utiliza herramientas en patrones que son nativos de casi todos los sistemas informáticos de Windows. Los sistemas de seguridad de puntos finales tienen dificultades para marcar actividades maliciosas. También oculta el archivo de cifrado ejecutable al disfrazarlo como el formato de archivo de imagen común .PNG, engañando aún más las defensas del sistema.

Etapas de los ataques de LockBit

Los ataques de LockBit se pueden entender en aproximadamente tres etapas:Etapa 1: Explotar las debilidades en una red. La brecha inicial se parece mucho a otros ataques maliciosos. Una organización puede ser explotada por tácticas de ingeniería social como el phishing, en el que los atacantes se hacen pasar por personal o autoridades de confianza para solicitar credenciales de acceso. Igualmente viable es el uso de ataques de fuerza bruta en los servidores de intranet y sistemas de red de una organización. Sin una configuración de red adecuada, las pruebas de ataque pueden tardar solo unos días en completarse. Una vez que LockBit se ha “parado” en una red, el ransomware prepara el sistema para liberar su carga útil de cifrado en todos los dispositivos que pueda. Sin embargo, es posible que un atacante deba asegurarse de que se completen algunos pasos adicionales antes de que pueda realizar su movimiento final.Etapa 2: infiltrar. Infíltrarse más profundo para completar la configuración del ataque si es necesario. A partir de este momento, el programa LockBit dirige todas las actividades de forma independiente. Está programado para usar herramientas de “post-explotación” para obtener escalamiento de privilegios.Es en esta etapa que LockBit toma las medidas necesarias para su funcionamiento. Esto incluye deshabilitar los programas de seguridad y cualquier otra infraestructura que pueda permitir la recuperación del sistema. El objetivo es hacer que la recuperación sin asistencia sea imposible o lo suficientemente lenta como para que sucumbir al rescate del atacante sea la única solución práctica. Cuando la víctima está desesperada por que las operaciones vuelvan a la normalidad, es cuando pagará la tarifa del rescate.Etapa 3: cifrado. Una vez que la red se haya preparado para que LockBit se movilice por completo, el ransomware comienza su propagación a través de cualquier máquina que pueda tocar. Como se indicó anteriormente, LockBit no necesita mucho para completar esta etapa. Una sola unidad del sistema con alto acceso puede enviar comandos a otras unidades de la red para descargar LockBit y ejecutarlo

El cifrado “bloquea” todos los archivos del sistema. Las víctimas solo pueden desbloquear sus sistemas a través de una clave personalizada creada por la herramienta de descifrado de LockBit. El proceso también deja copias de un archivo de texto de nota de rescate simple en cada carpeta del sistema. Proporciona a la víctima instrucciones para restaurar su sistema e incluso ha incluido amenazas de chantaje en algunas versiones de LockBit.

Después de que los atacantes obtienen acceso a la red y alcanzan el controlador de dominio, ejecutan su malware en él, creando nuevas políticas de grupo de usuarios, que luego se envían automáticamente a cada dispositivo en la red. Las políticas primero deshabilitan la tecnología de seguridad integrada del sistema operativo. Luego, otras políticas crean una tarea programada en todas las máquinas con Windows para ejecutar el ejecutable del ransomware.

Este ransomware usa la API de Windows Active Directory para realizar consultas LDAP para obtener una lista de computadoras. LockBit 2.0 luego pasa por alto el Control de cuentas de usuario (UAC) y se ejecuta en silencio, sin activar ninguna alerta en el dispositivo que se está cifrando.

Aparentemente, esto representa la primera propagación de malware de mercado masivo a través de políticas de grupos de usuarios. Además, LockBit 2.0 entrega notas de rescate de manera bastante caprichosa, imprimiendo la nota en todas las impresoras conectadas a la red.

Diferentes versiones de LockBit

Detectar las variantes de LockBit puede ayudar a identificar exactamente a lo que se enfrenta.

- Variante 1 – extensión “.abcd”. La versión original de LockBit cambia el nombre de los archivos con el nombre de extensión “.abcd”. Además, incluye una nota de rescate con demandas e instrucciones para supuestas restauraciones en el archivo “Restore-My-Files.txt” y en cada carpeta afectada.

- Variante 2 – Extensión “.LockBit”. La segunda versión conocida de este ransomware adoptó la extensión de archivo “.LockBit”, dándole el nombre actual. Sin embargo, las víctimas encontrarán que otras características de esta versión parecen en su mayoría idénticas a pesar de algunas revisiones del back-end.

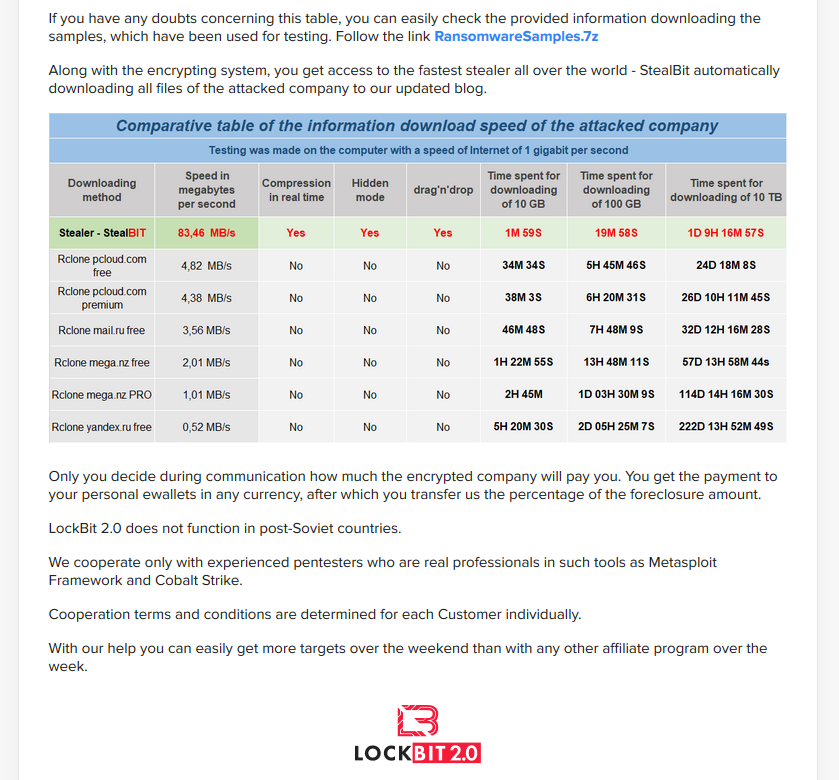

- Variante 3 – LockBit versión 2.0. Esta versión ya no requiere descargar el navegador Tor con sus instrucciones de rescate. En cambio, envía a las víctimas a un sitio web alternativo a través del acceso a la web tradicional. Recientemente, ha mejorado con características más nefastas, como la negación de acceso a equipos con permisos administrativos; desactivar las indicaciones de seguridad que los usuarios pueden ver cuando una aplicación intenta ejecutarse como administrador.

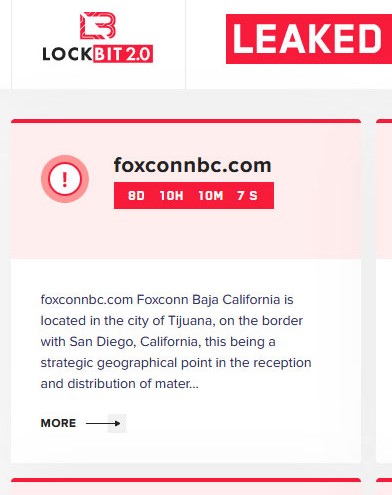

Además, el malware ahora está configurado para robar copias de los datos del servidor e incluye líneas adicionales de chantaje incluidas en la nota de rescate. En caso de que la víctima no siga las instrucciones, LockBit ahora amenaza con la divulgación pública de los datos privados de la víctima (doble extorsión).

Mejores prácticas

Dada su persistencia, velocidad de propagación y métodos de intrusión, es probable que LockBit 2.0 cause un daño significativo a sus víctimas, ya sea financiero o de reputación. Estas son algunas de las mejores prácticas de los marcos establecidos por el Centro de Seguridad de Internet y el Instituto Nacional de Estándares y Tecnología (NIST) que pueden ayudar a las organizaciones a prevenir y mitigar el impacto de los ataques que involucran ransomware como LockBit 2.0.

Donate To Address

Donate To Address Donate Via Wallets

Donate Via WalletsDonar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

MetaMask

Trust Wallet

Binance Wallet

WalletConnect

Fuente (s) :