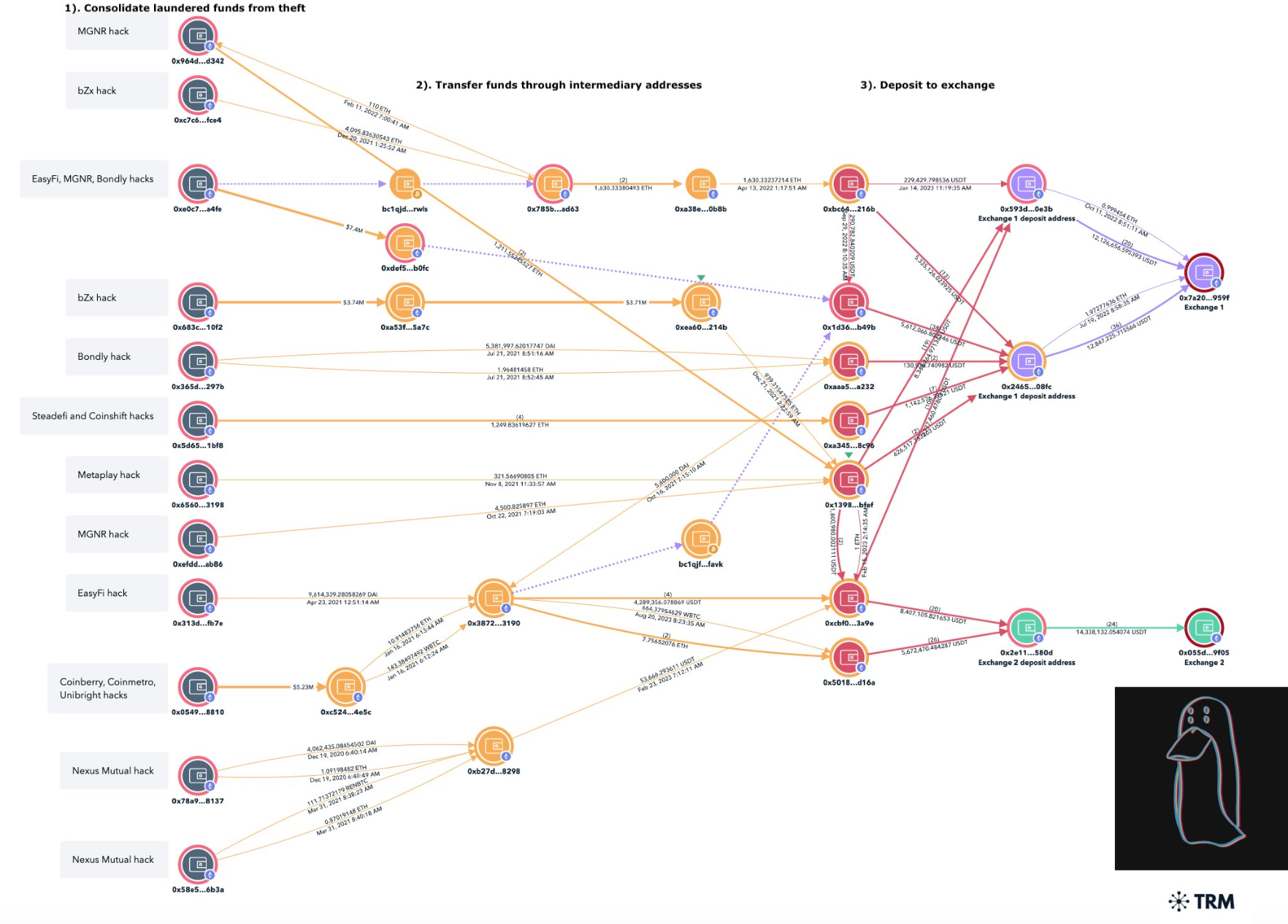

El colectivo norcoreano conocido como Lazarus, respaldado estatalmente, ha blanqueado más de 200 millones de dólares en criptomonedas sustraídas desde 2020 hasta 2023. Según un informe publicado en X el 29 de abril por el investigador anónimo ZachXBT, estos fondos provienen de más de 25 ataques cibernéticos a plataformas de criptomonedas.

El Grupo Lazarus, que es uno de los actores más destacados en el ámbito de las criptomonedas, comenzó sus operaciones en 2009 y ha acumulado robos que superan los 3 mil millones de dólares en criptoactivos durante los seis años previos a 2023.

Para el lavado de estos activos, el grupo utilizó una estrategia que combina servicios de mezclado de criptomonedas y transacciones en mercados de igual a igual (P2P), de acuerdo con la información proporcionada por ZachXBT. Este último identificó cuentas en los mercados P2P Noones y Paxful que recibieron fondos de los hackeos y se utilizaron para convertir las criptomonedas a moneda fiat.

ZachXBT revela que, a través de los mercados P2P Paxul y Noones y usando los alias “EasyGoatfish351” y “FairJunco470”, el grupo ha blanqueado criptomonedas por un valor de al menos 44 millones de dólares. Estos alias registraron depósitos y volúmenes de transacción que coinciden con los montos sustraídos.

El análisis también muestra que los fondos robados fueron convertidos inicialmente a la stablecoin USDT antes de ser intercambiados por dinero en efectivo y retirados. Históricamente, Lazarus ha recurrido a comerciantes OTC (over-the-counter) en China para realizar estas conversiones de cripto a fiat.

En noviembre de 2023, más de 374,000 dólares de los fondos robados fueron bloqueados por Tether, y otros 3.4 millones de dólares fueron igualmente listados en negro por tres emisores de stablecoin, encontrándose en un grupo de direcciones vinculadas a Lazarus, según detalla ZachXBT.

El informe también indica que en 2023, el Grupo Lazarus fue responsable del 17% de todas las criptomonedas robadas, equivalentes a más de 309 millones de dólares. Ese año, los hackeos y exploits resultaron en pérdidas de más de 1,800 millones de dólares en criptomonedas, según un informe del 28 de diciembre de Immunefi.

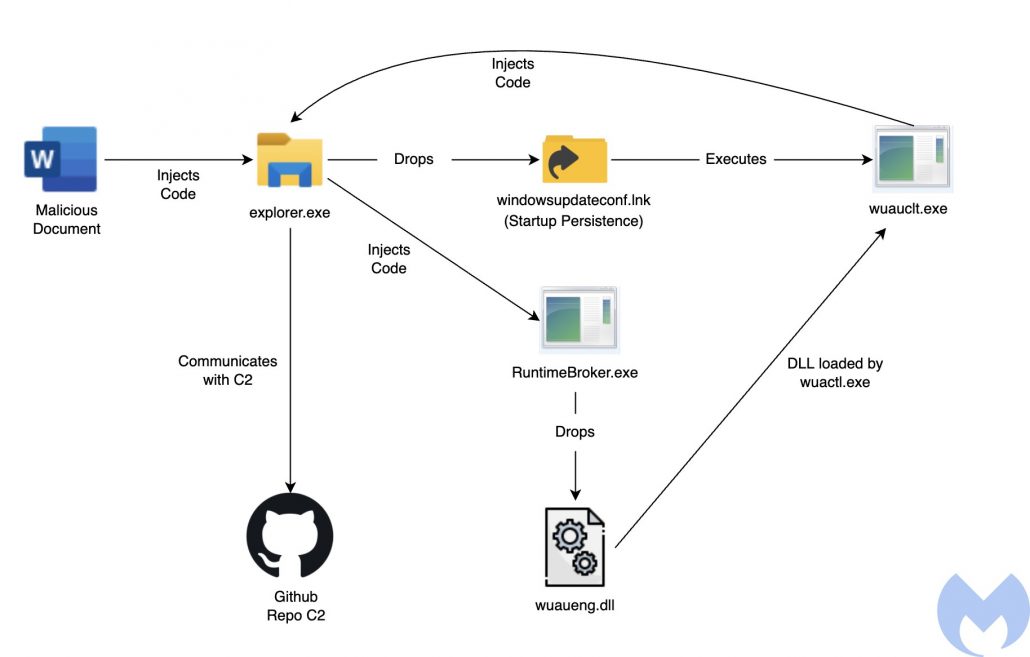

Adicionalmente, a principios de abril, se reportó que Lazarus utilizaba LinkedIn para llevar a cabo ataques de malware dirigidos y robar activos digitales, una táctica revelada por la firma de análisis de seguridad blockchain SlowMist.

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :