Nueva amenaza en Android: “Klopatra”, el troyano bancario que hace más que vaciar cuentas

Un malware recién descubierto, bautizado como Klopatra, está causando dolores de cabeza en España y otros países. Se trata de una amenaza bastante avanzada que combina funciones de troyano bancario con capacidades de acceso remoto (RAT), algo así como regalarle las llaves de tu móvil a un desconocido… y encima dejarle café.

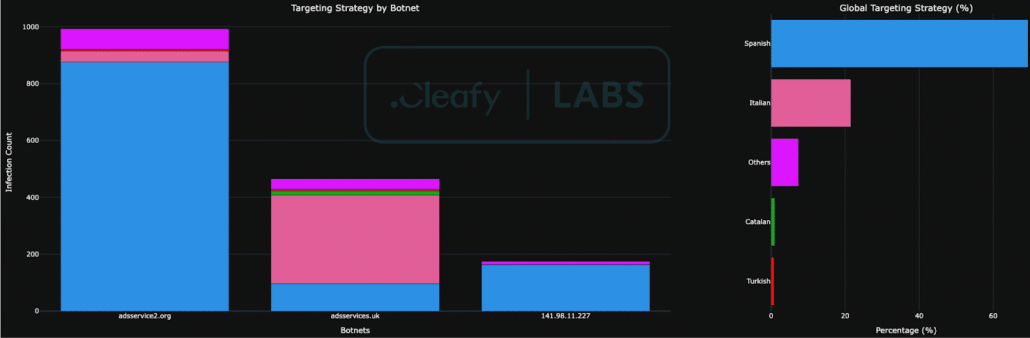

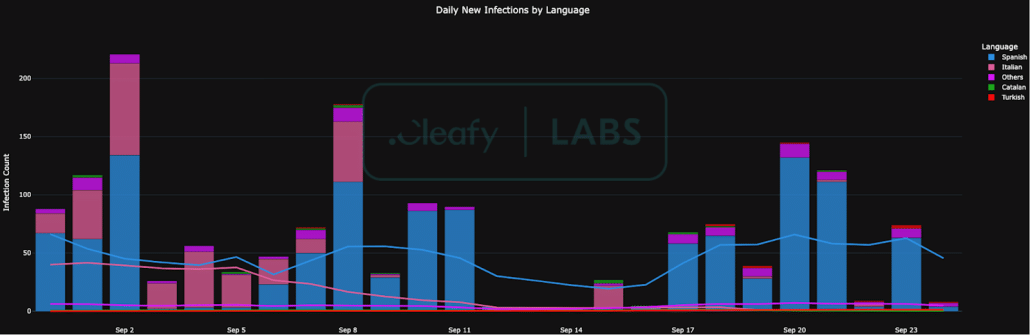

Según un informe reciente de Cleafy, más de 3.000 dispositivos ya han sido comprometidos, principalmente en España e Italia.

Un malware con aspiraciones profesionales

Lo que más preocupa a los expertos no es solo lo que roba, sino cómo lo hace. Klopatra viene equipado con técnicas modernas para esquivar antivirus y pasar desapercibido, mientras realiza operaciones financieras por su cuenta. Básicamente, trabaja solo… ojalá así fueran los compañeros del trabajo.

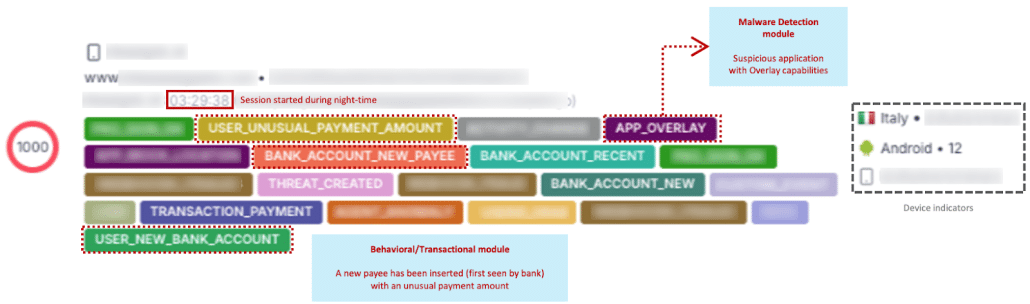

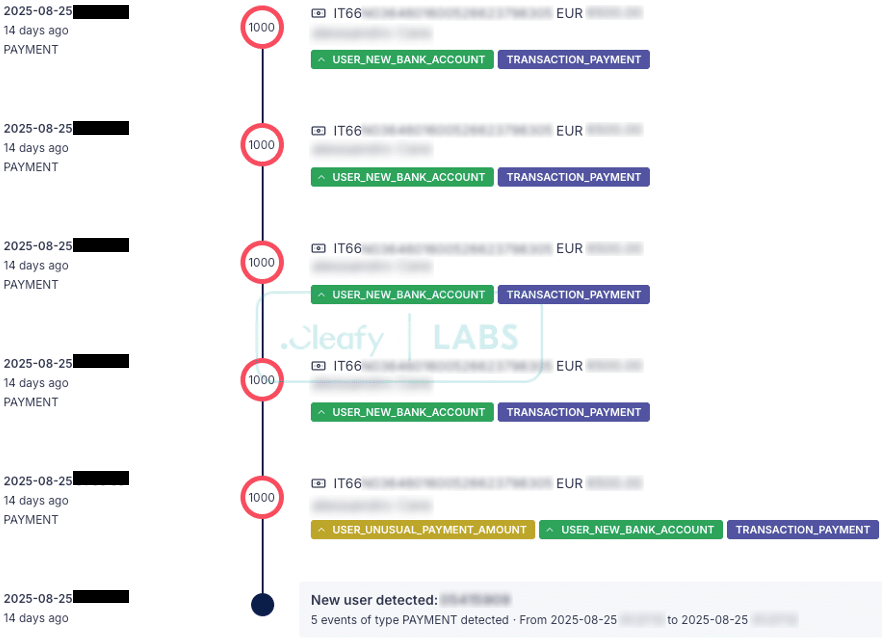

Este bicho no solo roba credenciales bancarias: también permite a los atacantes tomar el control total del móvil infectado y ejecutar transferencias sin que el usuario se entere.

¿La puerta de entrada? Apps pirata de IPTV (sí, para ver el fútbol)

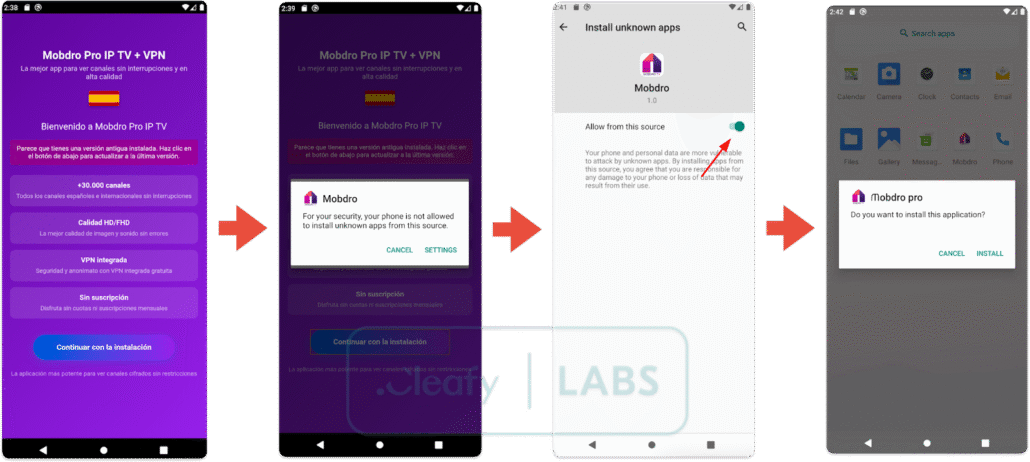

Klopatra se distribuye sobre todo en aplicaciones falsas de IPTV, muchas de ellas dirigidas a quienes buscan ver partidos de pago “gratis”. Porque claro, ¿qué puede salir mal descargando una app de fútbol de un sitio raro con anuncios de casinos? Exacto: tu cuenta bancaria.

Muchas de estas apps vienen de fuentes externas a Google Play y esconden el malware dentro, activándose al instalarlas.

Una de las cebos detectados:

Mobdro Pro IP TV + VPN, que suena útil… hasta que te vacían la cuenta mientras tú ves el partido.

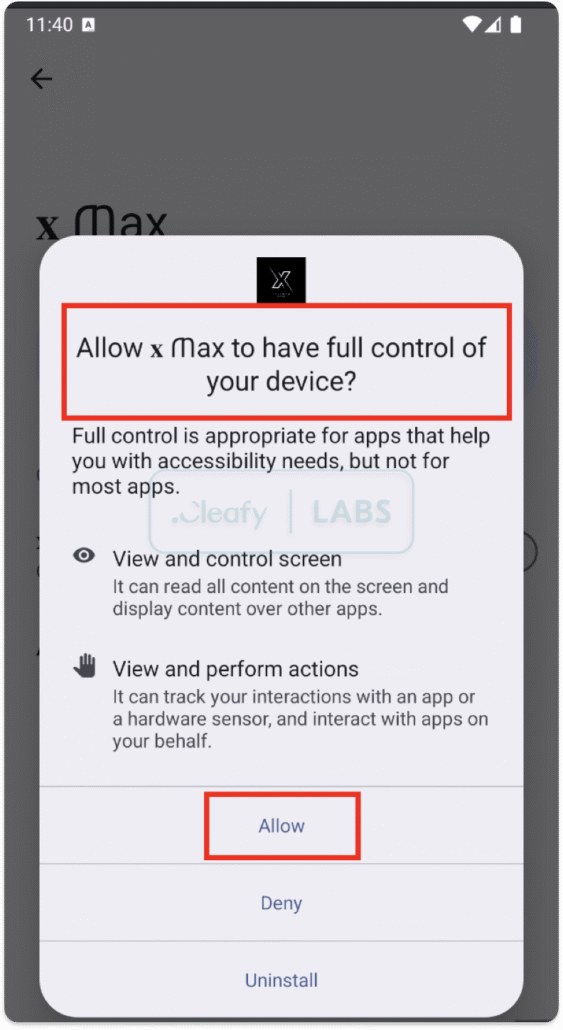

El truco está en los permisos

Una vez instalada la app, Klopatra pide acceso a los Servicios de Accesibilidad de Android. Esa función existe para ayudar a personas con dificultades, pero los atacantes la usan para:

- Ver tu pantalla en tiempo real

- Registrar pulsaciones (keylogger style)

- Controlar el dispositivo a distancia

- Hacer movimientos bancarios sin que lo notes

Y por si fuera poco, muchas de estas operaciones se realizan de madrugada, cuando el móvil está cargando y tú estás soñando con Messi.

Superposición de pantalla y ataques silenciosos

Gracias a técnicas de overlay y control remoto, los atacantes logran completar transferencias bancarias y otras acciones financieras sin que el usuario intervenga o siquiera se despierte.

Tecnología avanzada: Virbox + código nativo

Aquí es donde Klopatra se pone en modo ninja tecnológico.

- Utiliza Virbox, un sistema comercial de protección que hace que muchas soluciones antivirus ni lo huelan.

- En vez de usar código Java como la mayoría de apps Android, mezcla librerías nativas, lo que complica su detección y análisis.

Esto indica que los desarrolladores no son amateurs con WiFi robado, sino un grupo organizado que invierte tiempo y recursos para que el malware dure… más que tu suscripción a Netflix.

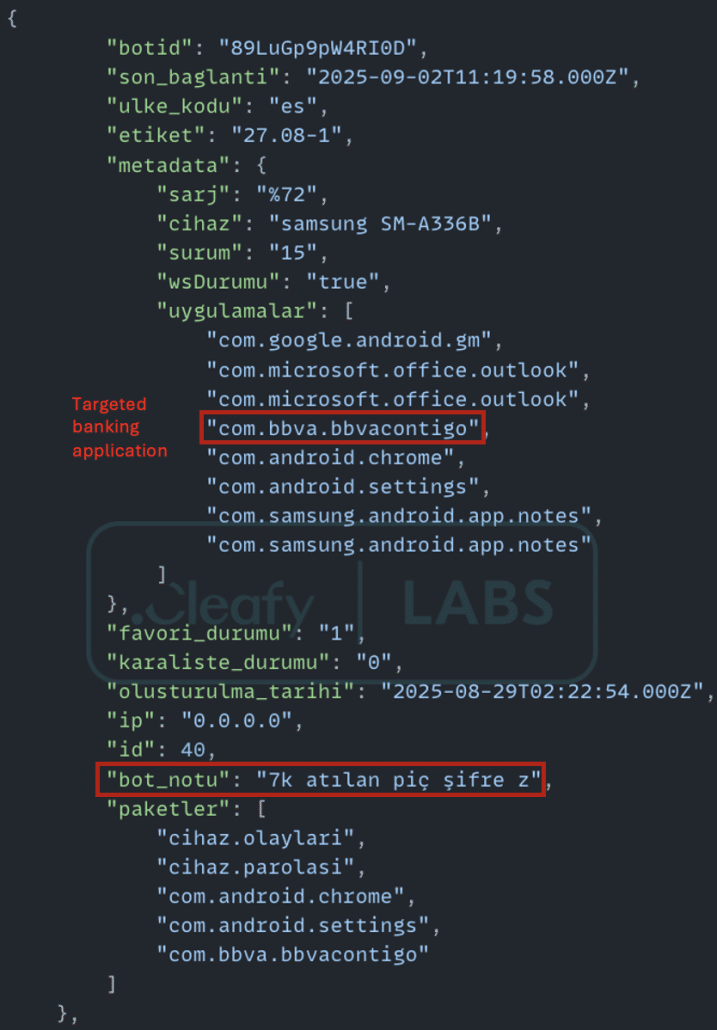

¿Quién está detrás?

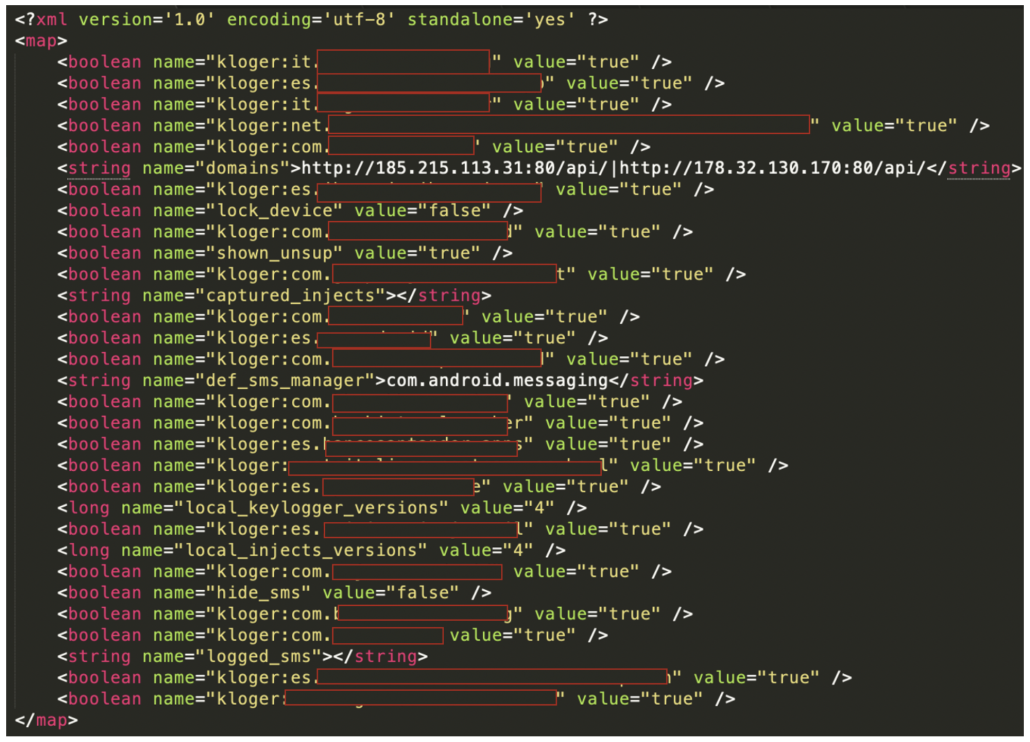

El análisis del código y servidores C2 apunta a un grupo criminal de habla turca. Además, todo indica que no ofrecen Klopatra como servicio (nada de Malware-as-a-Service), sino que es un proyecto cerrado y privado, manejado por pocos individuos con bastante experiencia.

España e Italia en la mira

Cleafy ha identificado dos botnets activas:

- Una en España con unos 1.000 dispositivos infectados

- Otra en Italia con más de 450 víctimas

Aunque por ahora el ataque está centrado ahí, nada impide que se expanda a otros países. Si la campaña tiene éxito, lo más probable es que lo hagan “internacional”, como las giras de Bad Bunny.

Una nueva generación de malware móvil

Klopatra representa un salto importante en la evolución del malware para Android, especialmente en el escenario de la banca móvil y las apps pirata tipo IPTV.

Este caso demuestra que el cibercrimen se está profesionalizando, mientras muchos usuarios siguen instalando apps desde enlaces compartidos por “el primo que sabe”.

Para los bancos, esto deja claro que ya no basta con detectar firmas de malware: necesitan observar comportamiento, accesos y patrones extraños.

Antes de Klopatra ya atacaban: los casos de TeaBot, FluBot y Joker

1. TeaBot (Anatsa) – Malware bancario disfrazado de apps de streaming e IPTV

Cómo se propagaba:

Se hacía pasar por aplicaciones aparentemente inocentes como reproductores de vídeo, gestores de archivos o apps para ver fútbol gratis. Varias versiones incluían nombres como “IPTV Player 2023”, “Ultima Football Live” o supuestas apps de VPN y streaming.

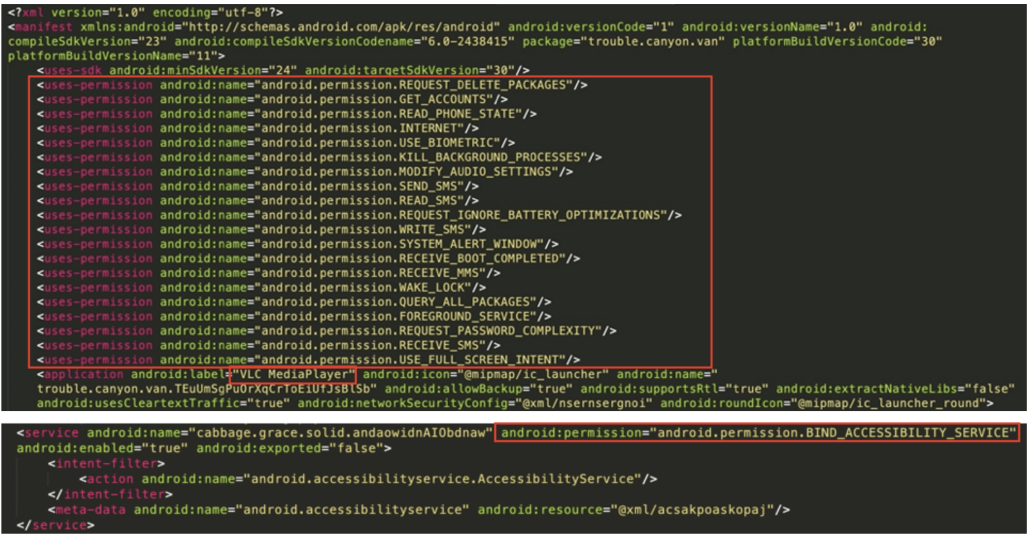

TeaBot – Análisis estático

Del archivo AndroidManifest se extrajeron los siguientes indicadores:

Abusar de los Servicios de Accesibilidad de Android.

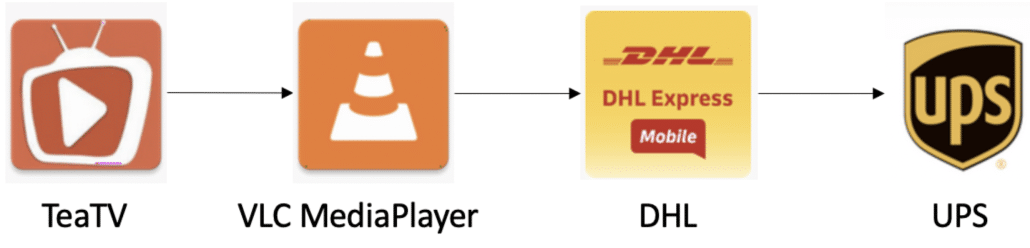

Inicialmente, el nombre de la aplicación usado por la app maliciosa era “TeaTV”; sin embargo, durante el último mes el nombre de la app se cambió a “VLC MediaPlayer”, “Mobdro”, “DHL”, “UPS” y “bpost”, el mismo cebo usado por el famoso malware bancario Flubot/Cabassous.

Los principales permisos que obtiene TeaBot permiten:

Enviar / interceptar mensajes SMS.

Leer la libreta de contactos y el estado del teléfono.

Usar las modalidades biométricas compatibles del dispositivo.

Modificar la configuración de audio (p. ej., silenciar el dispositivo).

Mostrar una ventana emergente sobre todas las demás apps (utilizada durante la fase de instalación para forzar al usuario a aceptar los permisos del servicio de accesibilidad).

Eliminar una aplicación instalada.

Impacto:

- Infectó miles de dispositivos en España, Italia, Francia y Latinoamérica.

- Robaba credenciales bancarias mediante pantallas superpuestas (overlay) que imitaban apps oficiales.

- Interceptaba SMS para saltarse la autenticación en dos pasos, incluso en apps financieras.

- Los atacantes podían tomar control del dispositivo y completar transacciones.

Ejemplo real:

La app falsa IPTV Player 2023 fue una de las más descargadas antes de ser retirada de varias tiendas alternativas.

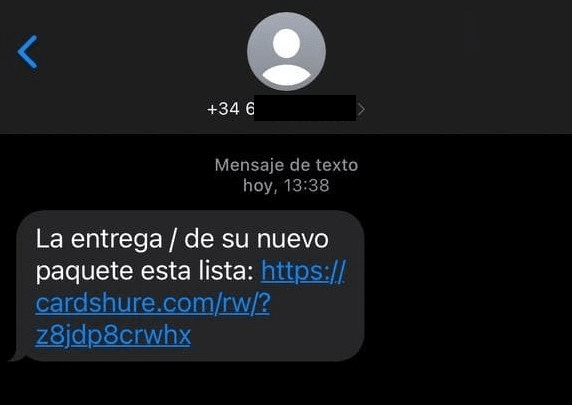

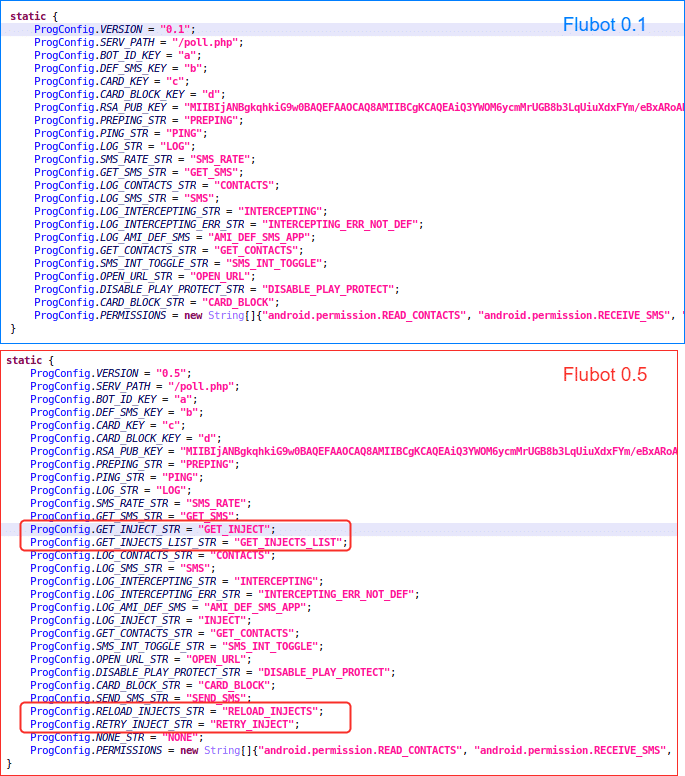

2. FluBot – De SMS fraudulentos a apps IPTV falsas

Cómo se propagaba:

Su primera ola llegó mediante mensajes SMS falsos (“tienes un paquete pendiente” estilo FedEx o DHL), pero con el tiempo mutó: empezó a camuflarse como apps de entretenimiento e IPTV pirateado descargables desde enlaces externos y repositorios no oficiales.

Impacto:

- Más de 60.000 dispositivos infectados en España en 2022, según el INCIBE.

- Robaba credenciales bancarias, contactos y podía enviar SMS automáticos para expandirse.

- Permitía generar botnets móviles para coordinar fraudes masivos.

Motivo de su éxito:

Muchos usuarios creían que instalaban apps de televisión, fútbol o contenido premium gratuito.

3. Joker (también conocido como Bread) – Suscripciones fantasma desde apps falsas

Cómo operaba:

Este malware se infiltraba en apps de vídeo, wallpapers, reproductores multimedia e incluso IPTV. Durante años logró colarse en Google Play bajo diferentes nombres.

Qué hacía:

- Inscribía a las víctimas en servicios premium sin autorización.

- Robaba SMS, listas de contactos y datos del dispositivo.

- Muchos usuarios solo se daban cuenta cuando veían cargos móviles desconocidos.

Apps donde se detectó:

Se han encontrado más de 1.700 aplicaciones infectadas con Joker en Google Play a lo largo del tiempo, según análisis de Zimperium y Check Point. Ejemplos frecuentes:

- “Live TV HD”

- “Ultra Wallpaper 4K”

- “StreamCast Player”

- “Mobdro Live IPTV”

Presencia global:

Afectó a usuarios en Europa, Latinoamérica y Asia.

Cómo proteger tu móvil (y tu cuenta)

Algunas recomendaciones básicas pero efectivas:

- No instales apps desde fuera de Google Play, especialmente si prometen fútbol gratis, películas o milagros digitales.

- Evita activar “Orígenes desconocidos” salvo casos muy específicos y confiables.

- Revisa qué permisos pide cada aplicación antes de aceptarlos. Si una app para ver TV pide accesibilidad… sospecha.

- Mantén tu Android actualizado. Las actualizaciones no son decoración.

- Usa una solución de seguridad móvil con detección de comportamientos anómalos.

- Activa notificaciones bancarias para detectar movimientos raros al instante (o antes de que el hacker pague su kebab con tu tarjeta).

Donaciones y Apoyo

Fuente (s) :

- https://www.cleafy.com/cleafy-labs/klopatra-exposing-a-new-android-banking-trojan-operation-with-roots-in-turkey

- https://www.diariodesevilla.es/tecnologia/klopatra-nuevo-troyano-bancario-afectado-espana_0_2004962270.html

- https://www.malwarebytes.com/blog/news/2025/08/77-malicious-apps-removed-from-google-play-store

- https://www.cleafy.com/cleafy-labs/teabot

- https://www.bitdefender.com/en-us/blog/hotforsecurity/what-is-flubot-and-why-you-need-to-start-taking-it-seriously-right-now

- https://www.nccgroup.com/research-blog/flubot-the-evolution-of-a-notorious-android-banking-malware/