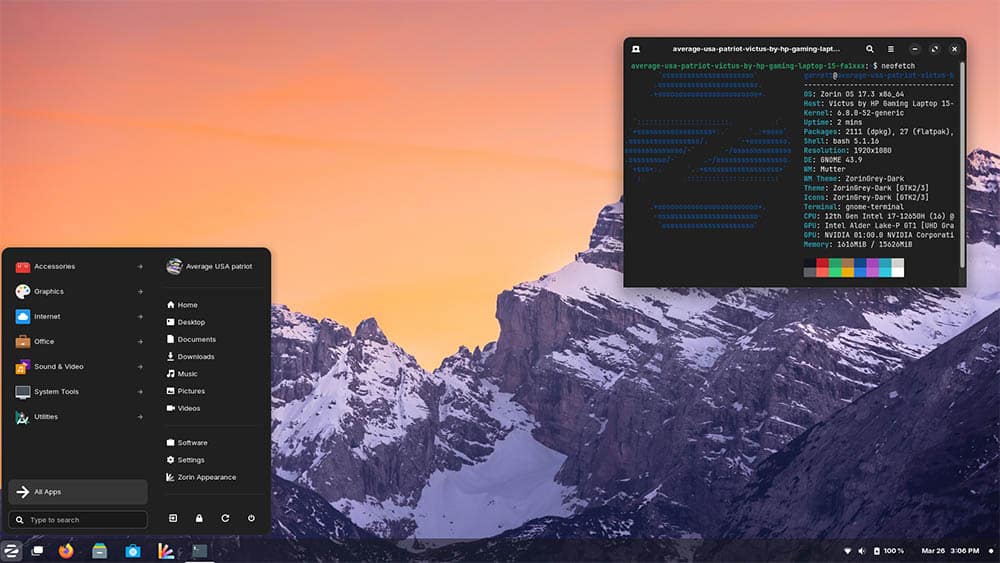

El anuncio del fin del soporte de Windows 10 ha provocado algo que hace apenas unos años habría parecido impensable: cientos de miles de usuarios comenzaron a mirar hacia Linux como una alternativa real. Y entre todas las distribuciones disponibles, una de ellas ha conseguido llamar la atención de manera sorprendente: Zorin OS 18, que en poco más de un mes superó el millón de descargas.

Pero la cifra no es lo interesante.

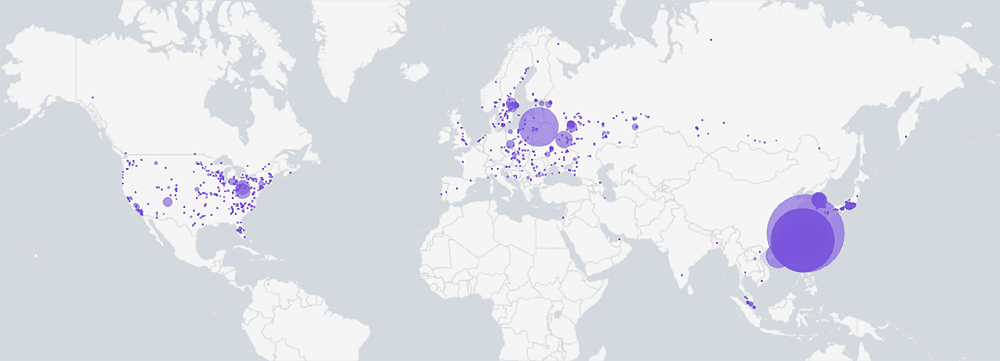

Lo relevante es de dónde vienen esas descargas.

780,000 descargas desde equipos con Windows

Según datos del desarrollador, el 78% de las instalaciones fueron realizadas desde computadoras con Windows, lo que significa que aproximadamente 780,000 personas han decidido probar Linux tras el adiós de Windows 10.

¿Esto significa que ya cambiaron de sistema operativo? No necesariamente.

Pero sí demuestra que los usuarios están empezando a cuestionar si vale la pena seguir en el ecosistema de Microsoft.

Windows 11 no está convenciendo a todos

El salto de Windows 8 a Windows 10 fue una transición “de rescate”: la mayoría lo aceptó porque mejoraba claramente al sistema anterior. Con Windows 11 no ha ocurrido lo mismo.

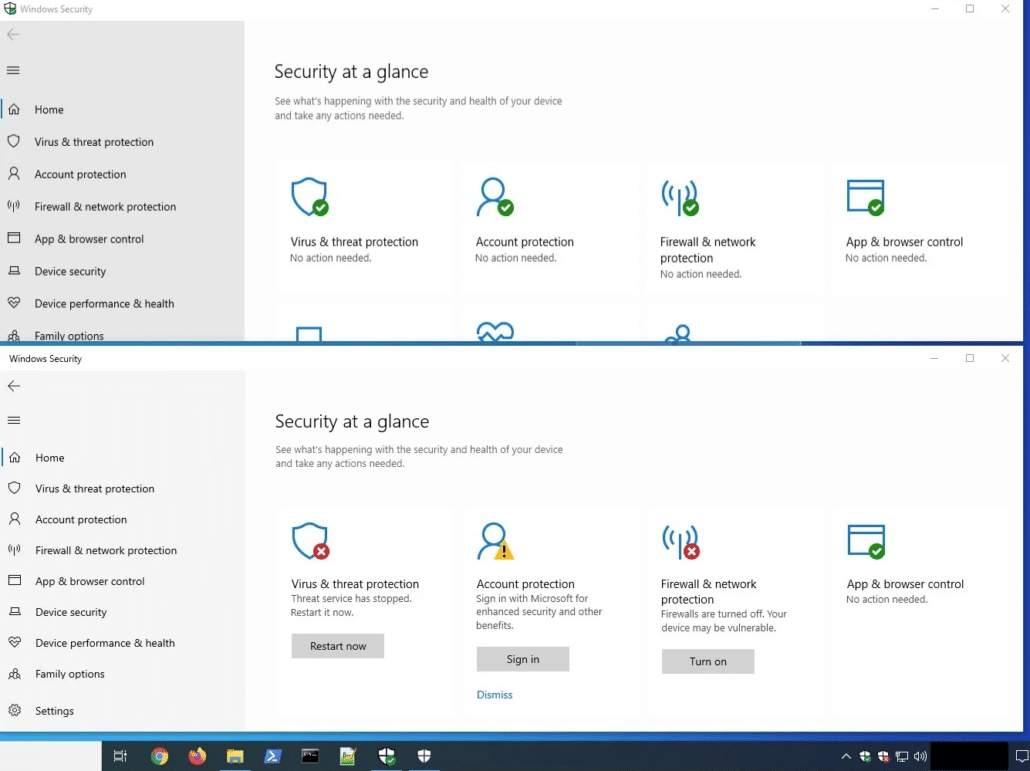

Entre los factores que han impulsado el desencanto destacan:

- Requisitos agresivos de hardware (especialmente el TPM 2.0)

- Cambios de interfaz que dividen opiniones

- Reducción de rendimiento en su lanzamiento

- Errores o bugs que afectaron productividad

- Sensación de que Microsoft impone decisiones comerciales

Esta combinación ha dejado a muchos usuarios preguntándose si realmente vale la pena actualizar… o si es hora de explorar opciones fuera del ecosistema Windows.

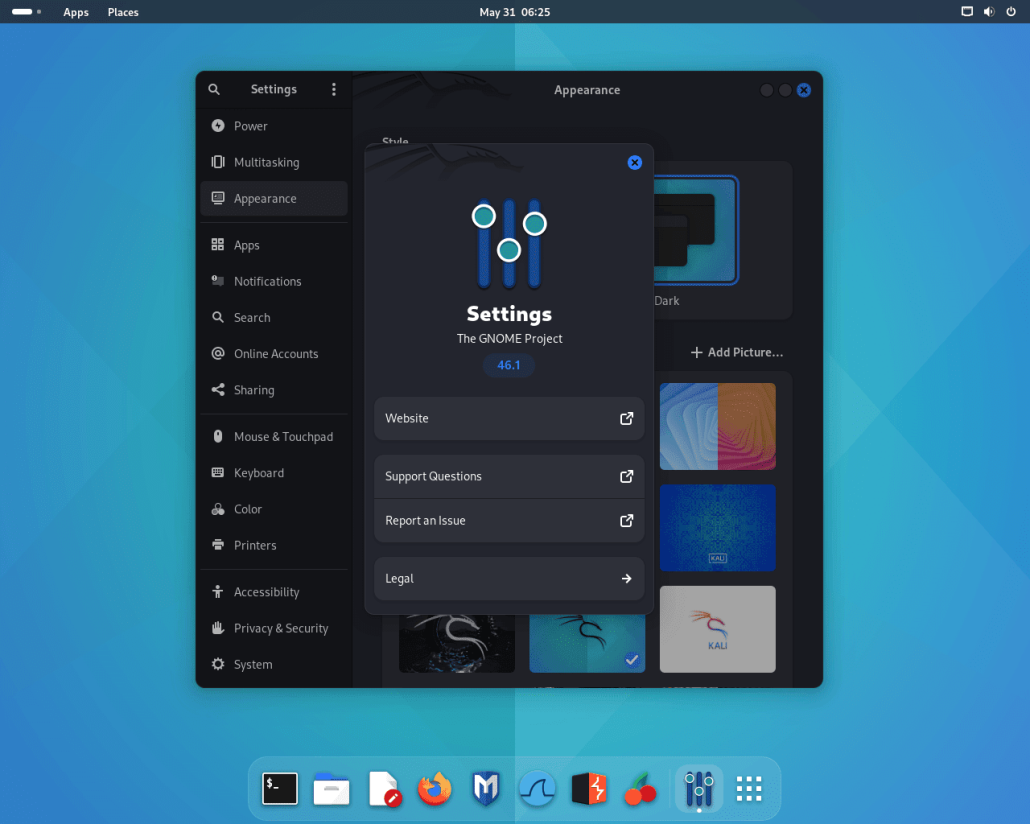

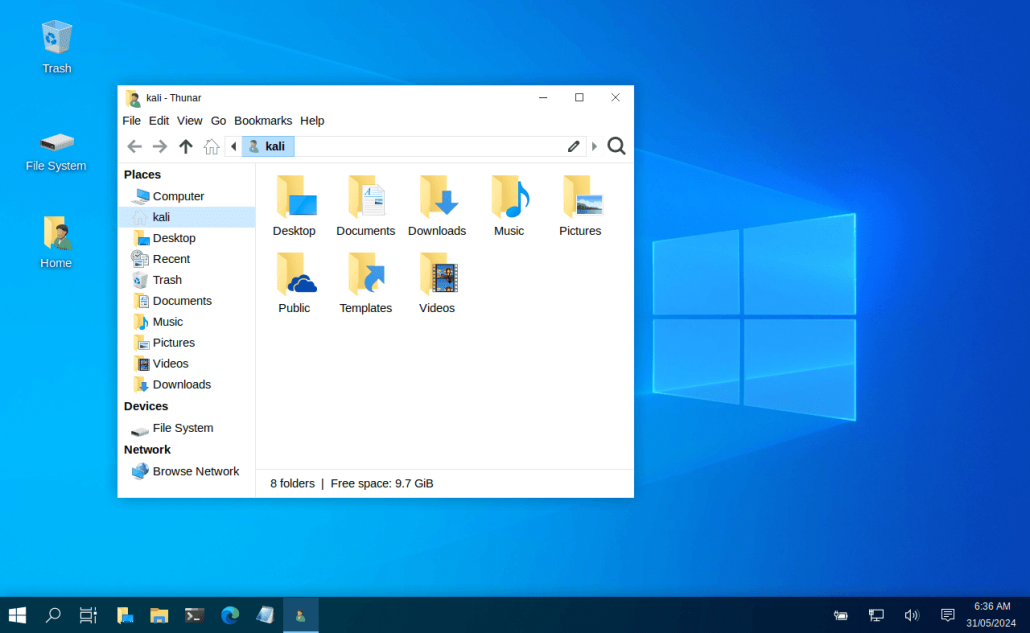

Zorin OS: un Linux diseñado para no extrañar Windows (ni macOS)

Zorin OS no se ha vuelto popular “por casualidad”. Su enfoque es claro: hacer que el usuario de Windows se sienta en casa, pero sin estar en Windows.

¿Qué lo hace tan atractivo?

- Interfaz parecida a Windows y Mac (según el estilo que elijas)

- Integración nativa con OneDrive y Microsoft 365

- Posibilidad de ejecutar apps de Windows mediante Wine/Bottles

- Instalación sencilla de Office 365, Teams, Photoshop Web, Google Docs

- Mejoras de rendimiento y compatibilidad con hardware moderno (NVIDIA, AMD, Intel)

- Versiones gratuitas con soporte garantizado hasta 2029

Es decir: Zorin no te obliga a abandonar tus hábitos, tus archivos, tus programas ni la nube de Microsoft. Te deja seguir usándolos, pero sobre un sistema libre.

¿Migración real o simplemente curiosidad?

Aunque el millón de descargas es una cifra histórica para la distribución, no se puede afirmar que todos esos usuarios hayan adoptado Zorin OS como sistema principal. Muchas personas pueden haberlo:

- Instalado en una máquina virtual

- Probado desde USB sin instalar

- Instalado junto a Windows sin abandonarlo

- Descargado solo por curiosidad

Sin embargo, hay algo que sí queda claro:

una parte de los usuarios ya no acepta a Windows como única opción.

Y ese cambio de mentalidad, más que el número de descargas, es lo que realmente marca la diferencia.

El fin de Windows 10 no solo dejó obsoletas a millones de computadoras.

Dejó expuesta una idea que Microsoft quizá preferiría ignorar:

Los usuarios no están obligados a seguir su rumbo.

Hoy existen alternativas viables, accesibles y cada vez más diseñadas para el usuario promedio.

Zorin OS ha sabido aprovechar ese momento y, aunque todavía no se puede hablar de una “fuga masiva” hacia Linux, el interés creciente es un mensaje claro:

Si Microsoft no escucha a sus usuarios, Linux está listo para recibirlos.