Kali Linux ha lanzado su versión 2024.2, la primera actualización del año, que incluye dieciocho nuevas herramientas y soluciona el error Y2038. Kali Linux, reconocida por ser una herramienta vital para profesionales de la ciberseguridad y hackers éticos, sigue mejorando para mantener su relevancia en el ámbito de la seguridad informática.

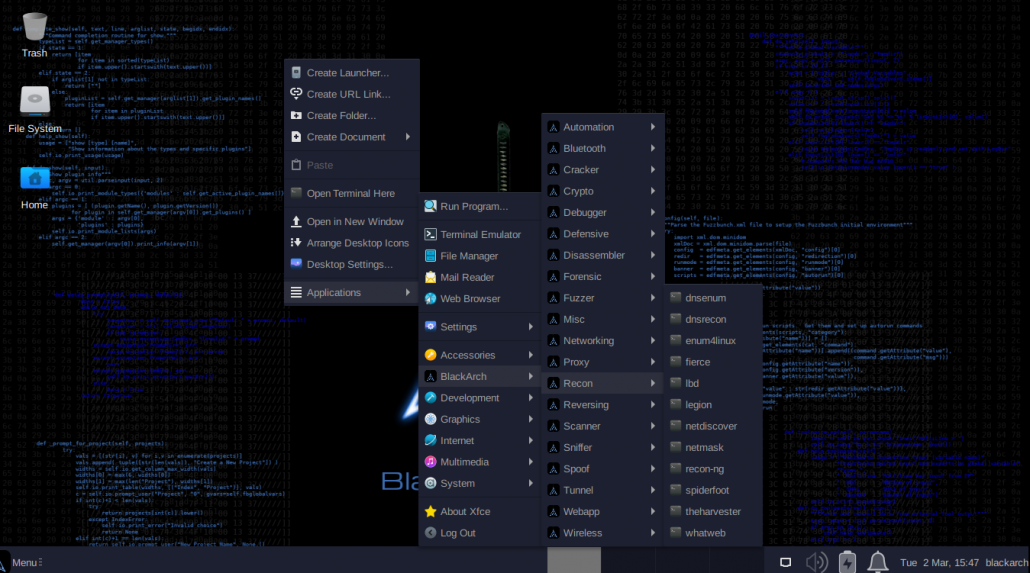

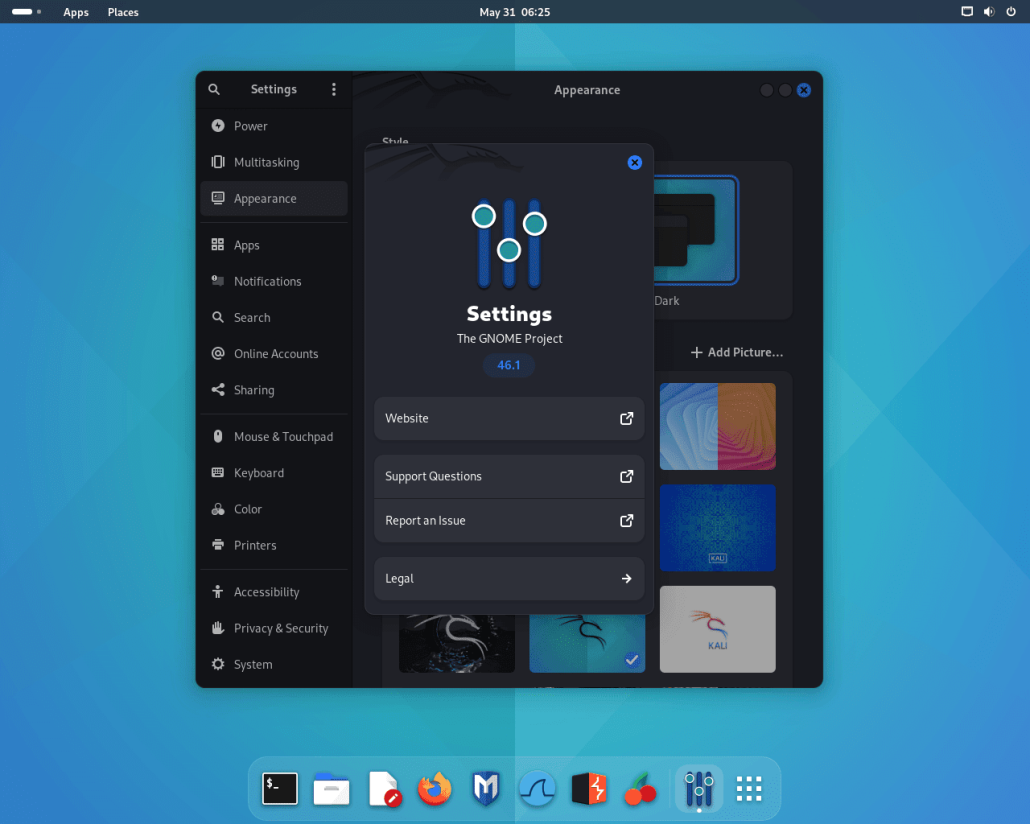

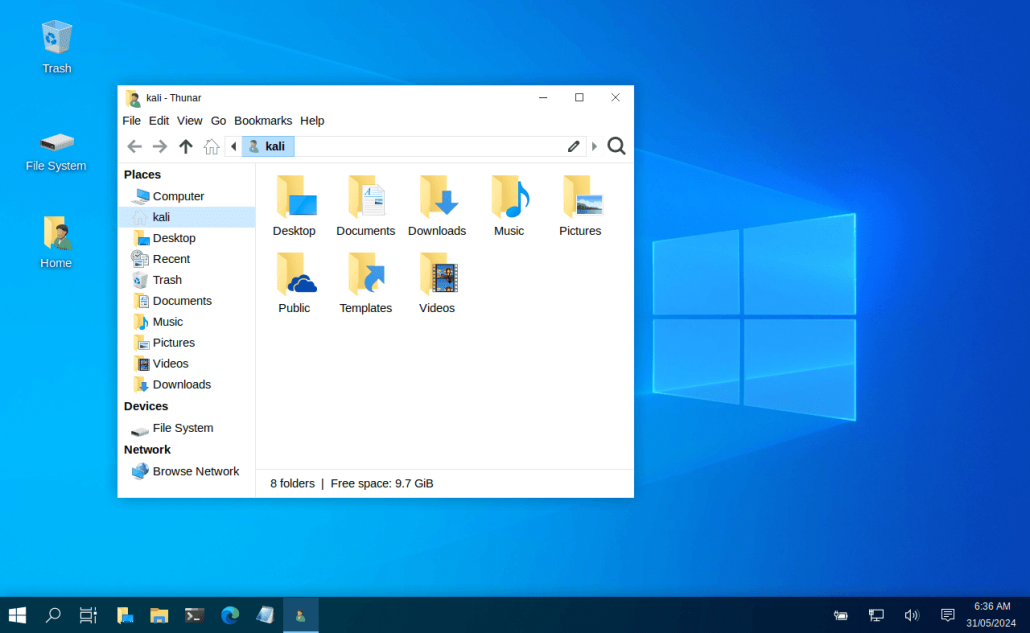

La versión 2024.2 de Kali, que se numera como la segunda actualización del 2024, ahora ofrece GNOME 46 como una opción, con todos los temas y extensiones actualizados para esta versión del entorno gráfico. Además, el escritorio Xfce ha recibido mejoras, específicamente en los modos Kali-Undercover y HiDPI, que mejoran la estabilidad y corrigen varios errores, asegurando un mejor soporte para las últimas mejoras en el escritorio.

Innovaciones Visuales

Como es habitual en el primer lanzamiento del año, el equipo de Kali ha introducido nuevos elementos visuales, incluyendo fondos de pantalla renovados, y mejoras en el menú de inicio y la pantalla de inicio de sesión, mejorando no solo la estética del sistema operativo sino también la experiencia del usuario.

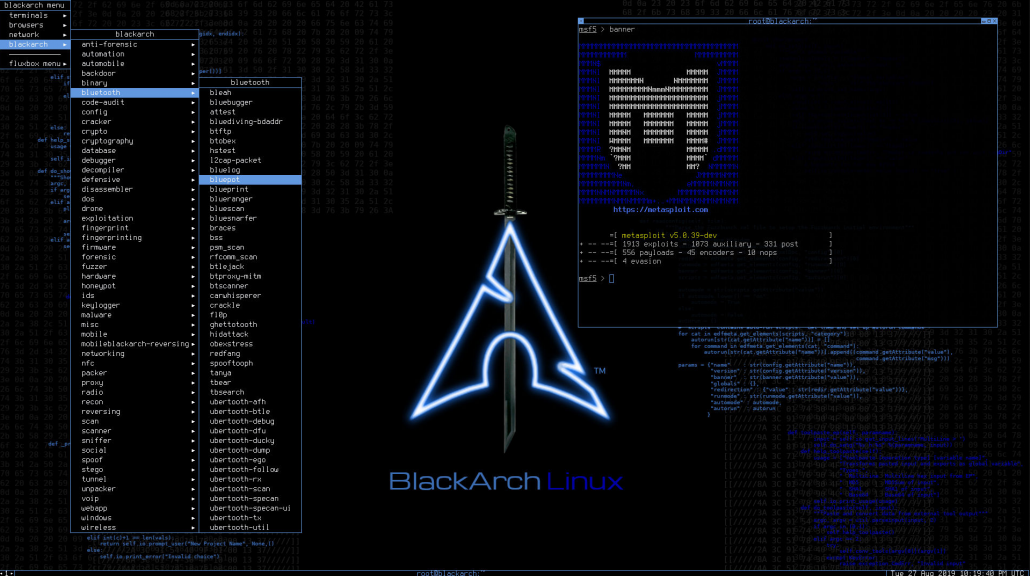

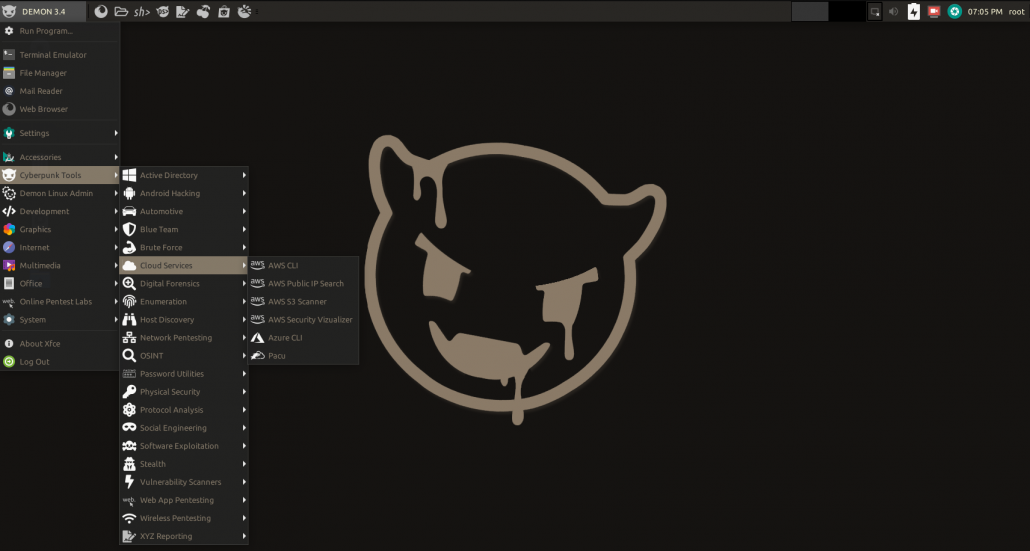

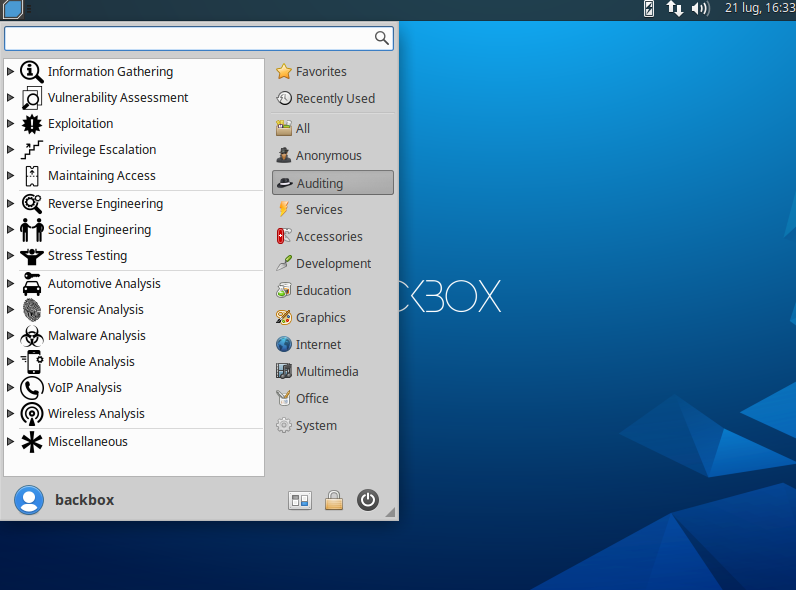

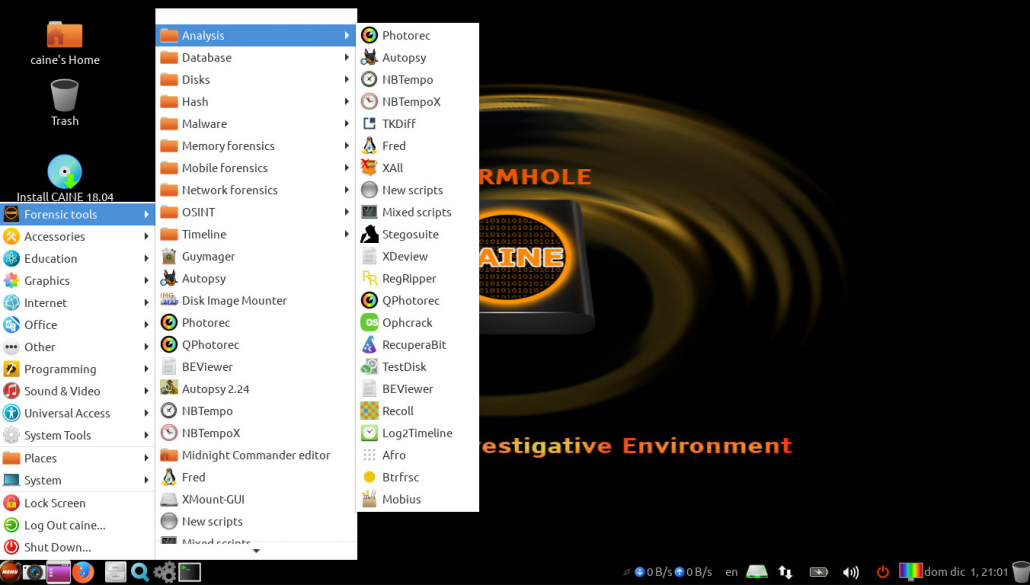

Nuevas Herramientas en Kali Linux 2024.2

La versión 2024.2 de Kali Linux incorpora dieciocho nuevas herramientas, ampliando su ya extenso arsenal de software de seguridad. Algunas de las herramientas más destacadas incluyen:

- autorecon: Herramienta multiproceso para reconocimiento de redes.

- coercer: Obliga a un servidor Windows a autenticarse en una máquina arbitraria.

- dploot: Reescritura en Python de SharpDPAPI.

- getsploit: Utilidad de línea de comandos para buscar y descargar exploits.

- gowitness: Herramienta para captura de pantalla web con Chrome Headless.

- horst: Herramienta de escaneo de radio altamente optimizada.

- ligolo-ng: Herramienta avanzada de tunelización/pivotación.

- mitm6: Pwned IPv4 a través de IPv6.

- netexec: Herramienta para explotación de servicios de red.

- pspy: Monitorea procesos de Linux sin permisos de root.

- pyinstaller: Convierte programas Python en ejecutables independientes.

- pyinstxtractor: Extractor de PyInstaller.

- sharpshooter: Marco para generación de carga útil.

- sickle: Herramienta de desarrollo de carga útil.

- snort: Sistema de detección de intrusiones en la red.

- sploitscan: Búsqueda de información CVE.

- vopono: Ejecuta aplicaciones a través de túneles VPN.

- waybackpy: Accede a la API de Wayback Machine usando Python.

Corrección del Error del Año 2038

El ‘problema del año 2038’, similar al error Y2K, afecta a los sistemas Linux que utilizan variables enteras de 32 bits para marcas de tiempo UNIX, que cambiarán a una fecha incorrecta en 1901 después del 19 de enero de 2038. Para solucionar esto, se han adoptado enteros de 64 bits, pero esto requiere que las aplicaciones y bibliotecas que usan variables de 32 bits se recompilen.

En Kali Linux, las arquitecturas ARM de 32 bits (armhf y armel) son las más afectadas. Kali ha completado su transición a t64, y se recomienda a los usuarios realizar una actualización completa para obtener los paquetes actualizados.

Actualizaciones en el Escritorio

Esta versión de Kali Linux incluye GNOME 46, con todos los temas y extensiones actualizados. También se han implementado nuevas correcciones de estabilidad y rendimiento en el escritorio Xfce, asegurando una interfaz más robusta y eficiente.

Cómo Obtener Kali Linux 2024.2

Para comenzar a usar Kali Linux 2024.2, puedes actualizar tu instalación existente o descargar las imágenes ISO para nuevas instalaciones. Los comandos para actualizar desde una versión anterior son los siguientes:

echo “deb http://http.kali.org/kali kali-rolling main contrib non-free non-free-firmware” | sudo tee /etc/apt/sources.list

sudo apt update && sudo apt -y full-upgrade

cp -vrbi /etc/skel/. ~/

[ -f /var/run/reboot-required ] && sudo reboot -fSi ejecutas Kali en el Subsistema de Windows para Linux (WSL), actualiza a WSL2 para una mejor experiencia, incluida la capacidad de usar aplicaciones gráficas. Verifica la versión de WSL con el comando wsl -l -v.

Después de la actualización, confirma que se realizó correctamente con:

grep VERSION /etc/os-releaseKali Linux 2024.2 no solo introduce nuevas herramientas y mejoras visuales, sino que también aborda problemas críticos como el error Y2038. Esta versión sigue mejorando la utilidad y funcionalidad de Kali Linux, asegurando que siga siendo una herramienta esencial para los profesionales de la ciberseguridad. Puedes ver el registro de cambios completo en el sitio web de Kali para más detalles.

Esta versión de Kali Linux refleja un compromiso continuo con la innovación y la seguridad, proporcionando a los usuarios herramientas avanzadas para enfrentar los desafíos modernos en ciberseguridad.

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :