¿Alguna vez pensaste que tu router, ese aparatito lleno de polvo con luces parpadeantes, podría estar ayudando a un país entero a espiar el mundo? Pues bienvenida/o al 2025: el año en que los routers ASUS se convirtieron en agentes secretos involuntarios, cortesía de un actor muy interesado en Asia… y no, no fue Corea del Norte esta vez.

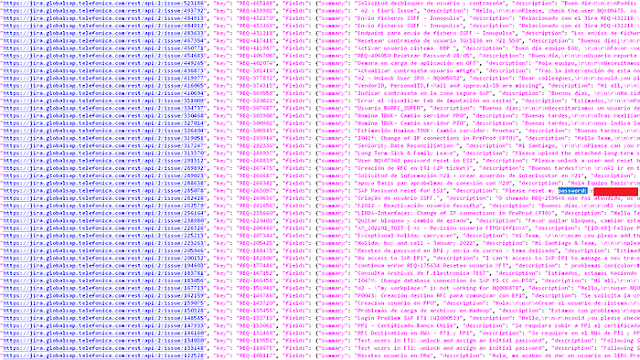

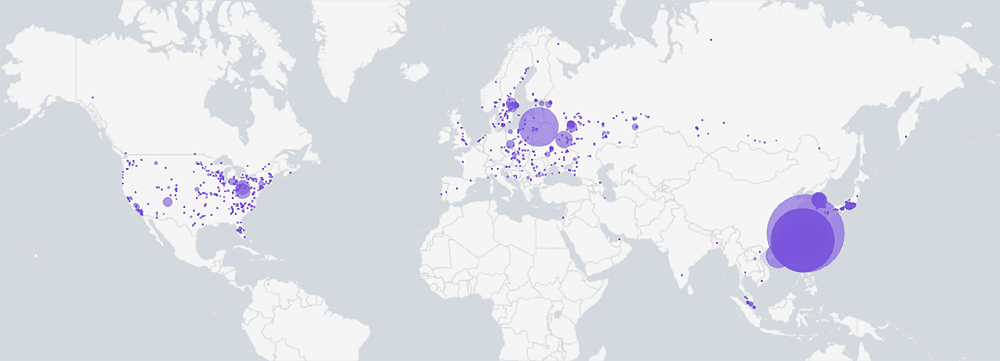

Esta campaña global, bautizada como Operación WrtHug, reveló que un simple router doméstico puede terminar siendo parte de una infraestructura de espionaje masivo sin que el usuario se dé cuenta. Y ojo: más de 50.000 dispositivos infectados, de múltiples modelos y años distintos, se utilizaron como nodos para ocultar tráfico y lanzar ciberataques alrededor del planeta.

Lo mejor: China no tuvo que entrar a tu casa ni pagar nada. Tu pereza de actualizar el firmware hizo todo el trabajo.

¿Cómo se descubrió semejante novela?

No fue por hackers nobles, ni whistleblowers, ni películas estilo Mr. Robot. No.

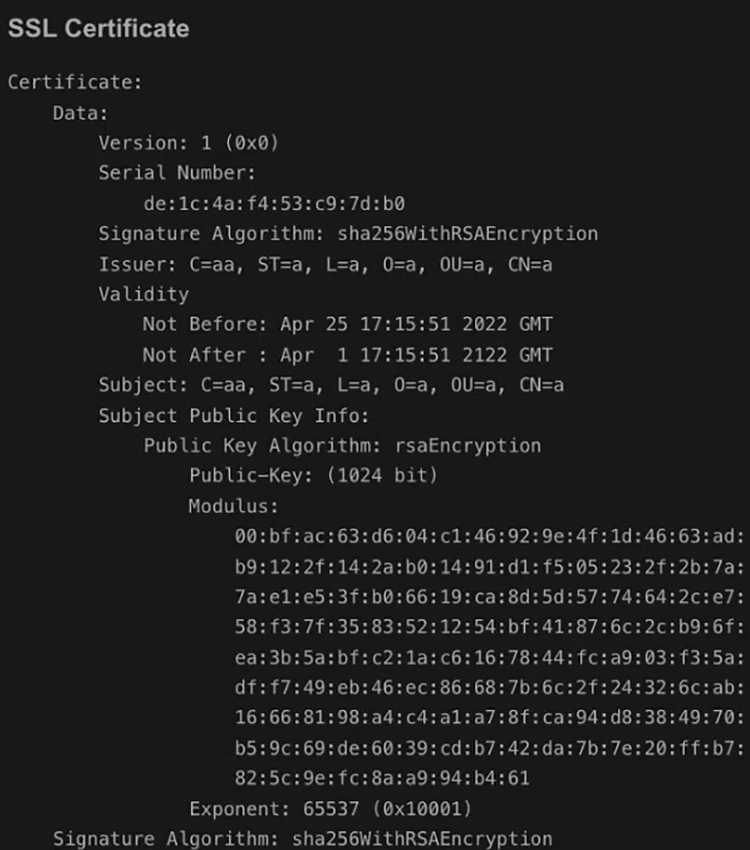

La operación cayó por algo tan ridículo como un certificado TLS autofirmado repetido en todos los routers comprometidos. Algo equivalente a encontrar a 50,000 espías usando la misma credencial con foto de carnet tamaño infantil.

Ese certificado absurdo permitió trazar la red global y exponer la magnitud del espionaje.

¿Quién está detrás y cómo lo hicieron?

Todo apunta a operadores vinculados a intereses geopolíticos chinos, por tres razones muy poco sutiles:

- El 30% – 50% de los routers comprometidos están en Taiwán, región que China quiere “reintegrar amablemente” (con tanques, claro).

- Hay clusters en EE.UU., Rusia y Europa, pero…

- CERO routers infectados en China continental.

¿Casualidad? No. Solo significa que allá sí actualizan su firmware… o que ellos mandan el malware.

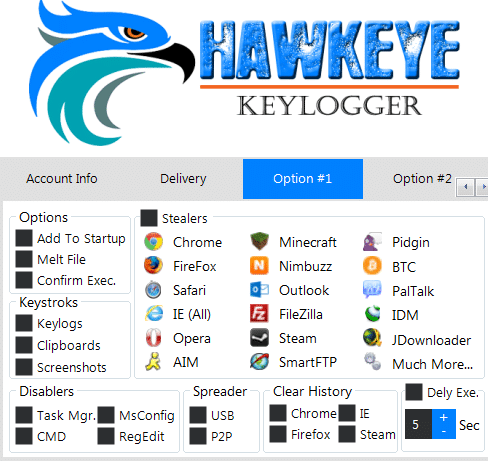

¿Qué vulneraron exactamente?

El ataque aprovechó fallas “viejas y conocidas” de AiCloud, un servicio de ASUS diseñado para permitir acceso remoto a archivos mediante el router.

El problema: cualquiera podía acceder también, si el firmware no estaba actualizado.

Las vulnerabilidades permitían:

- Ejecución remota de comandos

- Acceso sin autenticación

- Manipulación del sistema operativo integrado

En otras palabras: era como dejar tu modem con la puerta abierta, llave pegada, WiFi en “12345678” y un letrero que diga “Pase usted, no mordemos”.

Dato extra relevante:

La NSA y CISA (agencias de EE. UU.) ya habían advertido desde 2022 sobre routers desactualizados usados como infraestructura de espionaje. No era teoría conspirativa: era martes en Internet.

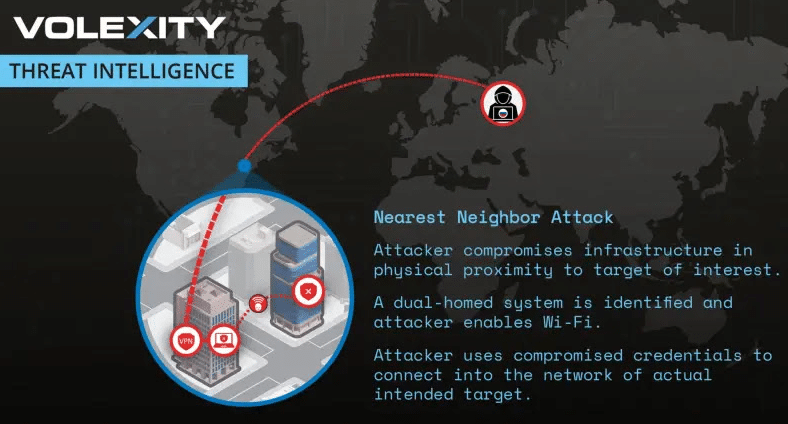

¿Qué hicieron con los routers zombis?

Convirtieron esos dispositivos en:

- Proxies encubiertos para ocultar tráfico

- Infraestructura para lanzar ataques

- Redes distribuidas para persistencia a largo plazo

Es decir: tu router pudo estar ayudando a un gobierno extranjero mientras tú solo lo querías para ver Netflix sin que se pixelee.

¿Pudo haber pasado con otra marca? Sí, 100%

Esto no es culpa de ASUS (aunque queda mal en la foto).

El problema es:

- Miles de routers sin soporte

- Usuarios que nunca actualizan nada

- Fabricantes que abandonan modelos viejos

Routers vulnerables = ejército gratis para gobiernos.

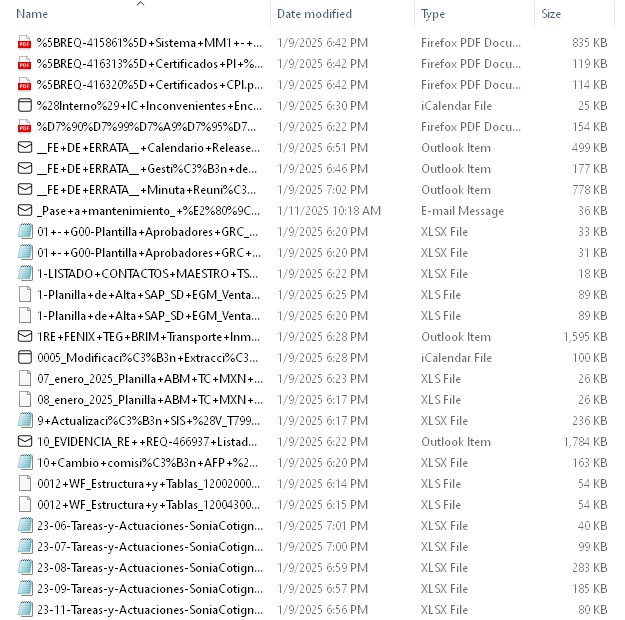

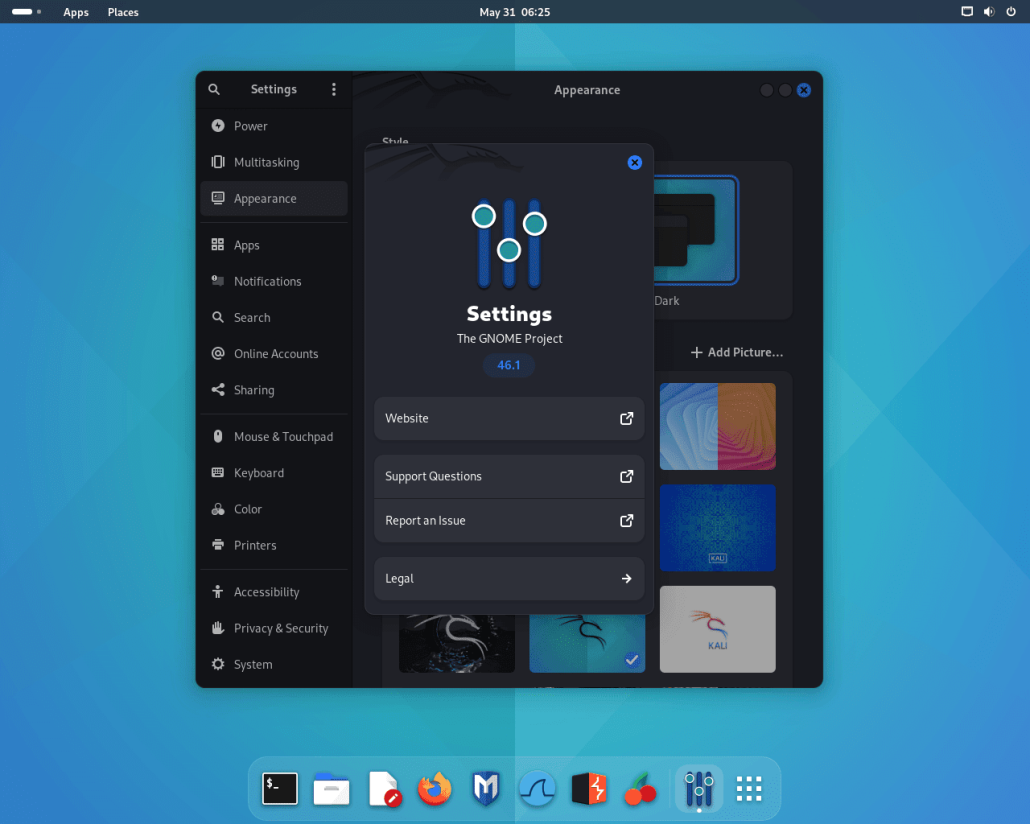

¿Cómo saber si tu router está trabajando para China gratis?

- Verifica si tu modelo sigue recibiendo actualizaciones.

Si está abandonado… descansa en paz, pequeño router. - Actualiza el firmware.

Sí, eso que siempre ignoras en la app del router. - Desactiva lo que no uses:

- AiCloud

- UPnP

- Acceso remoto desde Internet

- SSH remoto

- Verifica el certificado HTTPS del router.

- Si es autofirmado, dura 100 años y parece genérico → SOSPECHOSO.

- Revisa tráfico extraño.

- Si tu router envía datos a lugares desconocidos, o está raro, lento o “nervioso”… quizá no es por tu vecino robando WiFi.

Modelos identificados en la Operación WrtHug

ASUS Wireless Router 4G-AC55U

ASUS Wireless Router 4G-AC860U

ASUS Wireless Router DSL-AC68U

ASUS Wireless Router GT-AC5300

ASUS Wireless Router GT-AX11000

ASUS Wireless Router RT-AC1200HP

ASUS Wireless Router RT-AC1300GPLUS

ASUS Wireless Router RT-AC1300UHP

Si tienes uno de estos y está desactualizado, no tienes un router:

tienes un agente encubierto viviendo contigo.

Conclusión

La Operación WrtHug deja claro que:

Un router viejo y desactualizado no es inseguro… es un empleado del espionaje internacional.

La solución no es opcional:

Actualizar

Vigilar

Reemplazar cuando el soporte termine

En pocas palabras: si valoras tu seguridad y/o la privacidad tuya o de tu familia , negocio , etc , quizá ya va siendo hora de despedirte de ese router que compraste hace 10 años en oferta. Sí, duele… pero peor sería que hackers la tengan más facil atacar por no usar una palabra más fuerte…