GriftHorse ha afectado hasta a 10 millones de usuarios en todo el mundo. Las víctimas del troyano están distribuidas en decenas de países, entre ellas España. Tras desaparecer de Google Play, sigue presente en muchos móviles en más de 70 países Las apps con GriftHorse están diseñadas para suscribir a los usuarios de Android a servicios premium sin su consentimiento.

- GriftHorse’ es un malware que está de incógnito en aplicaciones como traductores, brújulas, videojuegos e incluso apps de citas

Expertos de la empresa de seguridad Zimperium zLabs descubrieron que un programa malicioso que contienen algunas aplicaciones de Google Play ha infectado a más de 10 millones de teléfonos inteligentes Android en más de 70 países.

Según la investigación, publicada, las apps infectadas por el troyano GriftHorse suscriben a los usuarios a servicios de pago sin que estos se den cuenta. Si el usuario instala una aplicación infectada, GriftHorse comienza a inundar el teléfono con notificaciones de premios. Cuando la persona hace clic en una de estas ventanas emergentes, es dirigido a una página en la que se le pide que confirme su número de teléfono para acceder al premio, pero al hacerlo, en realidad activa un servicio de SMS ‘premium’ con costo mensual.

La campaña es excepcionalmente versátil y se dirige a usuarios de dispositivos móviles de más de 70 países al cambiar el idioma de la aplicación y mostrar el contenido de acuerdo con la dirección IP del usuario actual. Según la información recopilada, GriftHorse ha infectado más de 10 millones de dispositivos de las víctimas en los últimos meses

“Después de ser infectada, la víctima es bombardeada con alertas en la pantalla informándoles que han ganado un premio y necesitan reclamarlo inmediatamente”, explica el reporte. Estas alertas aparecen no menos de cinco veces por hora hasta que el usuario acepte.

30€ al mes por usuario infectado

El grupo de ciberdelincuentes detrás de la campaña GriftHorse ha construido un flujo de efectivo estable de fondos ilícitos de estas víctimas, generando millones en ingresos recurrentes cada mes con la cantidad total robada potencialmente de cientos de millones. A cada una de las víctimas se le cobra más de 30 € al mes, lo que genera pérdidas financieras recurrentes hasta que logran solucionar el problema contactando con su operador SIM.

La campaña se ha desarrollado activamente durante varios meses, a partir de noviembre de 2020, y la última hora actualizada se remonta a abril de 2021. Esto significa que una de sus primeras víctimas, si no ha cerrado la estafa, ha perdido más de 200 €. en el momento de escribir. La pérdida acumulada de víctimas se suma a una ganancia masiva para el grupo ciberdelincuente.

200 aplicaciones disponibles en la Play Store

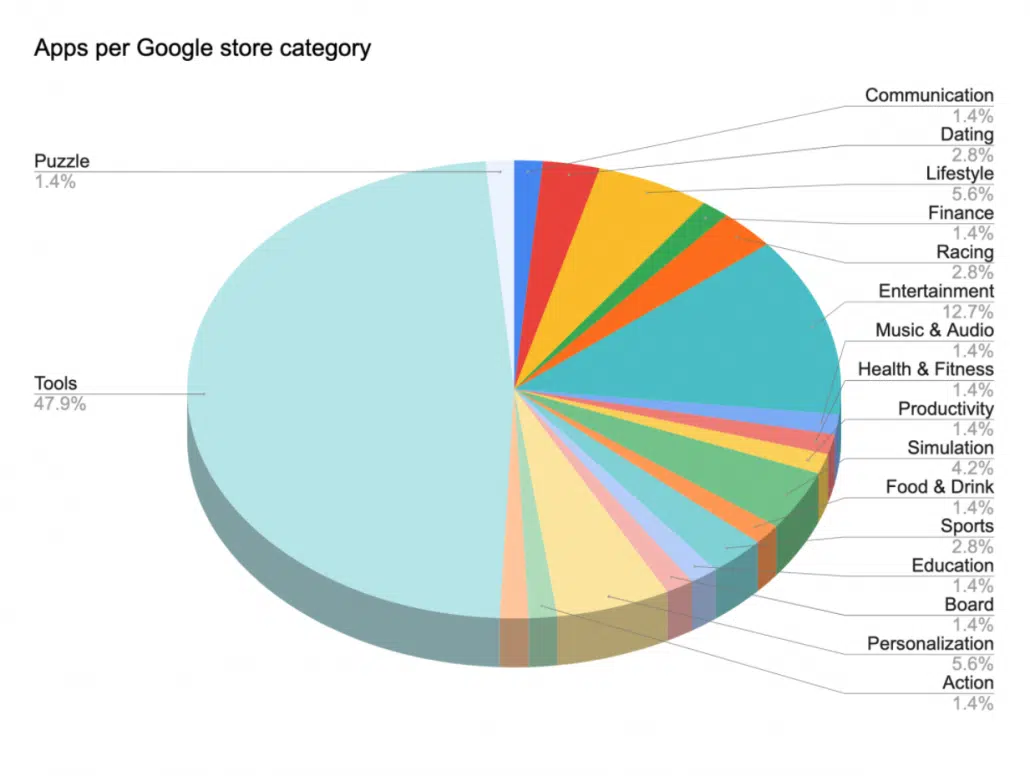

Los responsables del ataque utilizaron más de 200 aplicaciones maliciosas de distinto tipo e iniciaron su campaña en noviembre de 2020, mientras que su última actualización data de abril de 2021. Tras reportar el descubrimiento a Google, el gigante informático eliminó las apps del catálogo de Google Play Store.

¿Tienes alguna de estas apps? Bórrela de inmediato

Esta es la lista de apps que esconden GriftHorse.

Listado de Aplicaciones

| Package Name | App Name |

| com.tra.nslat.orpro.htp | Handy Translator Pro |

| com.heartratteandpulsetracker | Heart Rate and Pulse Tracker |

| com.geospot.location.glt | Geospot: GPS Location Tracker |

| com.icare.fin.loc | iCare – Find Location |

| my.chat.translator | My Chat Translator |

| com.bus.metrolis.s | Bus – Metrolis 2021 |

| com.free.translator.photo.am | Free Translator Photo |

| com.locker.tul.lt | Locker Tool |

| com.fin.gerp.rint.fc | Fingerprint Changer |

| com.coll.rec.ord.er | Call Recoder Pro |

| instant.speech.translation | Instant Speech Translation |

| racers.car.driver | Racers Car Driver |

| slime.simu.lator | Slime Simulator |

| keyboard.the.mes | Keyboard Themes |

| whats.me.sticker | What’s Me Sticker |

| amazing.video.editor | Amazing Video Editor |

| sa.fe.lock | Safe Lock |

| heart.rhy.thm | Heart Rhythm |

| com.sma.spot.loca.tor | Smart Spot Locator |

| cut.cut.pro | CutCut Pro |

| com.offroaders.survive | OFFRoaders – Survive |

| com.phon.fin.by.cl.ap | Phone Finder by Clapping |

| com.drive.bus.bds | Bus Driving Simulator |

| com.finger.print.def | Fingerprint Defender |

| com.lifeel.scanandtest | Lifeel – scan and test |

| com.la.so.uncher.io | Launcher iOS 15 |

| com.gunt.ycoon.dle | Idle Gun Tycoo\u202an\u202c |

| com.scan.asdn | Scanner App Scan Docs & Notes |

| com.chat.trans.alm | Chat Translator All Messengers |

| com.hunt.contact.ro | Hunt Contact |

| com.lco.nylco | Icony |

| horoscope.fortune.com | Horoscope : Fortune |

| fit.ness.point | Fitness Point |

| com.qub.la | Qibla AR Pro |

| com.heartrateandmealtracker | Heart Rate and Meal Tracker |

| com.mneasytrn.slator | Mine Easy Translator |

| com.phone.control.blockspamx | PhoneControl Block Spam Calls |

| com.paral.lax.paper.thre | Parallax paper 3D |

| com.photo.translator.spt | SnapLens – Photo Translator |

| com.qibl.apas.dir | Qibla Pass Direction |

| com.caollerrrex | Caller-x |

| com.cl.ap | Clap |

| com.eff.phot.opro | Photo Effect Pro |

| com.icon.nec.ted.trac.ker | iConnected Tracker |

| com.smal.lcallrecorder | Smart Call Recorder |

| com.hor.oscope.pal | Daily Horoscope & Life Palmestry |

| com.qiblacompasslocatoriqez | Qibla Compass (Kaaba Locator) |

| com.proo.kie.phot.edtr | Prookie-Cartoon Photo Editor |

| com.qibla.ultimate.qu | Qibla Ultimate |

| com.truck.roud.offroad.z | Truck – RoudDrive Offroad |

| com.gpsphonuetrackerfamilylocator | GPS Phone Tracker – Family Locator |

| com.call.recorder.cri | Call Recorder iCall |

| com.pikcho.editor | PikCho Editor app |

| com.streetprocarsracingss | Street Cars: pro Racing |

| com.cinema.hall | Cinema Hall: Free HD Movies |

| com.ivlewepapallr.bkragonucd | Live Wallpaper & Background |

| com.in1.tel.ligent.trans.lt.pro | Intelligent Translator Pro |

| com.aceana.lyzzer | Face Analyzer |

| com.tueclert.ruercder | *TrueCaller & TrueRecoder |

| *This fake app is not to be confused by the legitimate Truecaller, by True Software Scandinavia AB | |

| com.trans.lator.txt.voice.pht | iTranslator_ Text & Voice & Photo |

| com.puls.rat.monik | Pulse App – Heart Rate Monitor |

| com.vidphoremanger | Video & Photo Recovery Manager 2 |

| online.expresscredit.com | Быстрые кредиты 24\7 |

| fit.ness.trainer | Fitness Trainer |

| com.clip.buddy | ClipBuddy |

| vec.tor.art | Vector arts |

| ludo.speak.v2 | Ludo Speak v2.0 |

| battery.live.wallpaperhd | Battery Live Wallpaper 4K |

| com.heartrateproxhealthmonitor | Heart Rate Pro Health Monitor |

| com.locatorqiafindlocation | Locatoria – Find Location |

| com.gtconacer | GetContacter |

| ph.oto.lab | Photo Lab |

| com.phoneboster | AR Phone Booster – Battery Saver |

| com.translator.arabic.en | English Arabic Translator direct |

| com.vpn.fast.proxy.fep | VPN Zone – Fast & Easy Proxy |

| com.projector.mobile.phone | 100% Projector for Mobile Phone |

| com.forza.mobile.ult.ed | Forza H Mobile 4 Ultimate Edition |

| com.sticky.slime.sim.asmr.nws | Amazing Sticky Slime Simulator ASMR\u200f |

| com.clap.t.findz.m.phone | Clap To Find My Phone |

| com.mirror.scree.n.cast.tvv | Screen Mirroring TV Cast |

| com.frcallworwid | Free Calls WorldWide |

| locator.plus.my | My Locator Plus |

| com.isalamqciqc | iSalam Qibla Compass |

| com.lang.tra.nslate.ltef | Language Translator-Easy&Fast |

| com.wifi.unlock.pas.pro.x | WiFi Unlock Password Pro X |

| com.chat.live.stream.pvc | Pony Video Chat-Live Stream |

| com.zodiac.hand | Zodiac : Hand |

| com.lud.gam.ecl | Ludo Game Classic |

| com.locx.findx.locx | Loca – Find Location |

| com.easy.tv.show.ets | Easy TV Show |

| com.qiblaquran | Qibla correct Quran Coran Koran |

| com.dat.ing.app.sw.mt | Dating App – Sweet Meet |

| com.circ.leloca.fi.nder | R Circle – Location Finder |

| com.taggsskconattc | TagsContact |

| com.ela.salaty.musl.qibla | Ela-Salaty: Muslim Prayer Times & Qibla Direction |

| com.qiblacompassrtvi | Qibla Compass |

| com.soul.scanner.check.yh | Soul Scanner – Check Your |

| com.chat.video.live.ciao | CIAO – Live Video Chat |

| com.plant.camera.identifier.pci | Plant Camera Identifier |

| com.call.colop.chan.cc | Color Call Changer |

| com.squishy.pop.it | Squishy and Pop it |

| com.keyboard.virt.projector.app | Keyboard: Virtual Projector App |

| com.scanr.gdp.doc | Scanner Pro App: PDF Document |

| com.qrrea.derpro | QR Reader Pro |

| com.f.x.key.bo.ard | FX Keyboard |

| photoeditor.frame.com | You Frame |

| call.record.prov | Call Record Pro |

| com.isl.srick.ers | Free Islamic Stickers 2021 |

| com.qr.code.reader.scan | QR Code Reader – Barcode Scanner |

| com.scan.n.ray | Bag X-Ray 100% Scanner |

| com.phone.caller.screnn | Phone Caller Screen 2021 |

| com.trnsteito.nneapp | Translate It – Online App |

| com.mobthinfind | Mobile Things Finder |

| com.piriufffcaer | Proof-Caller |

| com.hones.earcy.laof | Phone Search by Clap |

| com.secontranslapro | Second Translate PRO |

| cal.ler.ids | CallerID |

| com.camera.d.plan | 3D Camera To Plan |

| com.qib.find.qib.di | Qibla Finder – Qibla Direction |

| com.stick.maker.waps | Stickers Maker for WhatsApp |

| com.qbbl.ldironwach | Qibla direction watch (compass) |

| com.bo.ea.lesss.piano | Piano Bot Easy Lessons |

| com.seond.honen.umber | CallHelp: Second Phone Number |

| com.faspulhearratmon | FastPulse – Heart Rate Monitor |

| com.alleid.pam.lofhys | Caller ID & Spam Blocker |

| com.free.coupon2021 | Free Coupons 2021 |

| com.kfc.saudi.delivery.coupons | KFC Saudi – Get free delivery and 50% off coupons |

| com.skycoach.gg | Skycoach |

| com.live.chat.meet.hoo | HOO Live – Meet and Chat |

| easy.bass.booster | Easy Bass Booster |

| com.coupongiftsnstashop | Coupons & Gifts: InstaShop |

| com.finnccontat | FindContact |

| com.aunch.erios.drog | Launcher iOS for Android |

| com.blo.cced.als.pam.rzd | Call Blocker-Spam Call Blocker |

| com.blo.cced.als.pam.rzd | Call Blocker-Spam Call Blocker |

| com.ivemobibercker | Live Mobile Number Tracker |

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :

- https://blog.elhacker.net/2021/10/troyano-grifthorse-infecta-10-millones-android.html

- https://blog.segu-info.com.ar/2021/09/troyano-infecta-mas-de-10-millones-de.html

- https://blog.zimperium.com/grifthorse-android-trojan-steals-millions-from-over-10-million-victims-globally/