La pandilla de ransomware Black Cat, también conocida como ALPHV, ha confirmado que son ex miembros de la notoria operación de ransomware BlackMatter/DarkSide.

BlackCat/ALPHV es una nueva operación de ransomware rica en funciones lanzada en noviembre de 2021 y desarrollada en el lenguaje de programación Rust, lo cual es inusual para las infecciones de ransomware.

El ejecutable del ransomware es altamente personalizable, con diferentes métodos y opciones de encriptación que permiten ataques en una amplia gama de entornos corporativos.

Mientras que la pandilla de ransomware se hace llamar ALPHV, el investigador de seguridad MalwareHunterTeam nombró al ransomware BlackCat por la imagen de un gato negro que se usa en la página de pago Tor de cada víctima.

Desde entonces, la operación de ransomware se conoce como BlackCat cuando se comenta en los medios o por investigadores de seguridad.

Una breve historia sobre los cambios de marca de ransomware

Muchas operaciones de ransomware se ejecutan como Ransomware-as-a-Service (RaaS), donde los miembros principales están a cargo de desarrollar la infección de ransomware y administrar los servidores, mientras que los afiliados (también conocidos como “anuncios”) son reclutados para violar las redes corporativas y realizar ataques. .

Como parte de este acuerdo, los desarrolladores principales ganan entre el 10 y el 30 % del pago del rescate, mientras que el afiliado gana el resto. Los porcentajes cambian según la cantidad de ingresos por rescate que un afiliado en particular aporta a la operación.

Si bien ha habido muchas operaciones de RaaS en el pasado, ha habido algunas pandillas de primer nivel que comúnmente se cierran cuando las fuerzas del orden público les están pisando el cuello y luego cambian de marca con nuevos nombres.

Estas operaciones de Ransomware-as-a-Service de primer nivel y sus cambios de marca son:

GandCrab to REvil: la operación de ransomware GandCrab se lanzó en enero de 2018 y se cerró en junio de 2019 después de afirmar haber ganado $ 2 mil millones en pagos de rescate. Se relanzaron como REvil en septiembre de 2019, que finalmente cerraron en octubre de 2021 después de que las fuerzas del orden secuestraran su infraestructura.

Maze to Egregor: el ransomware Maze comenzó a operar en mayo de 2019 y anunció formalmente su cierre en octubre de 2020. Sin embargo, se cree que los afiliados, y probablemente los operadores, cambiaron su nombre en septiembre a Egregor, que luego desapareció después de que los miembros fueran arrestados en Ucrania.

DarkSide a BlackMatter: la operación de ransomware DarkSide se lanzó en agosto de 2022 y se cerró en mayo de 2021 debido a las operaciones policiales impulsadas por el ataque ampliamente publicitado de la pandilla en Colonial Pipeline. Regresaron como BlackMatter el 31 de julio, pero pronto cerraron en noviembre de 2021 después de que Emsisoft explotara una debilidad para crear un descifrador y se incautaran los servidores.

Algunos creen que Conti fue un cambio de marca de Ryuk, pero las fuentes le dicen a BleepingComputer que ambas son operaciones discretas dirigidas por TrickBot Group y que no están afiliadas entre sí.

Si bien algunos afiliados tienden a asociarse con una sola operación de RaaS, es común que los afiliados y los evaluadores de penetración se asocien con varias pandillas a la vez.

Por ejemplo, un afiliado de ransomware le dijo a BleepingComputer que trabajaba con las operaciones de ransomware Ragnar Locker, Maze y REvil simultáneamente.

BlackCat resurge de las cenizas de BlackMatter

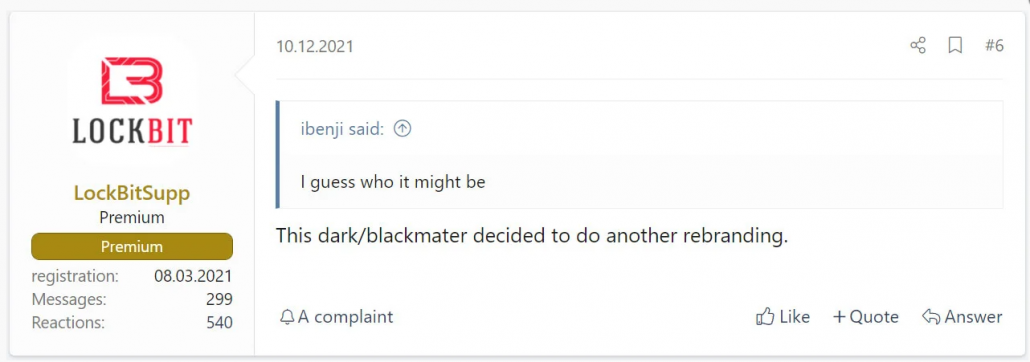

Desde que se lanzó el ransomware BlackCat en noviembre, el representante de la pandilla de ransomware LockBit ha declarado que ALPHV/BlackCat es un cambio de marca de DarkSide/BlackMatter.

The Record publicó una entrevista con la pandilla ALPHV/BlackCat, quienes confirmaron las sospechas de que estaban afiliados a la pandilla DarkSide/BlackMatter.

“Como anuncios de materia oscura [DarkSide / BlackMatter], sufrimos la intercepción de las víctimas para su posterior descifrado por parte de Emsisoft”, dijo ALPHV a The Record, refiriéndose al lanzamiento del descifrador de Emsisoft.

Si bien los operadores de ransomware BlackCat afirman que solo fueron afiliados de DarkSide/BlackMatter que lanzaron su propia operación de ransomware, algunos investigadores de seguridad no lo creen.

El analista de amenazas de Emsisoft, Brett Callow, cree que BlackMatter reemplazó a su equipo de desarrollo después de que Emsisoft explotara una debilidad que permitía a las víctimas recuperar sus archivos de forma gratuita y perdía a la banda de ransomware millones de dólares en rescates.

“Aunque Alphv afirma ser antiguos afiliados de DS/BM, es más probable que sean DS/BM pero intenten distanciarse de esa marca debido al golpe reputacional que recibió después de cometer un error que costó a los afiliados varios millones de dólares, Callow tuiteó ayer.

En el pasado, era posible probar que diferentes operaciones de ransomware estaban relacionadas buscando similitudes de código en el código del cifrador.

Como el encriptador BlackCat se creó desde cero en el lenguaje de programación Rust, Fabian Wosar de Emsisoft le dijo a BleepingComputer que estas similitudes de codificación ya no existen.

Sin embargo, Wosar dijo que hay similitudes en las características y los archivos de configuración, lo que respalda que es el mismo grupo detrás de las operaciones de ransomware BlackCat y DarkSide/BlackMatter.

Independientemente de si son afiliados anteriores que decidieron lanzar su propia operación de ransomware o un cambio de marca de DarkSide/BlackMatter, han demostrado ser capaces de llevar a cabo grandes ataques corporativos y están acumulando víctimas rápidamente.

BlackCat va a ser una operación de ransomware que todas las fuerzas del orden, los defensores de la red y los profesionales de la seguridad deben vigilar de cerca.

Gang repite sus errores

Irónicamente, lo que condujo a la caída de las operaciones de DarkSide/BlackMatter puede ser, en última instancia, lo que cause una rápida desaparición de BlackCat/ALPHV.

Después de que DarkSide atacara el Oleoducto Colonial, el oleoducto de combustible más grande de los Estados Unidos, comenzó a sentir toda la presión de las fuerzas del orden internacionales y del gobierno de los Estados Unidos.

Esta presión continuó después de que cambiaron su nombre a BlackMatter, y las fuerzas del orden confiscaron sus servidores y provocaron que se apagaran nuevamente.

Lo que puede haber llevado al ransomware BlackCat al centro de atención es, irónicamente, otro ataque a los proveedores de petróleo y las empresas de distribución, lo que lleva a problemas en la cadena de suministro.

Esta semana, BlackCat atacó a Oiltanking, un distribuidor alemán de gasolina, ya Mabanaft GmbH, un proveedor de petróleo.

Estos ataques volvieron a afectar la cadena de suministro de combustible y provocaron escasez de gas.

Sin embargo, los operadores de BlackCat le dijeron a The Record que no podían controlar a quién atacan sus afiliados y prohibir a aquellos que no cumplen con las políticas de la pandilla. Estas políticas establecen que los afiliados no deben apuntar a agencias gubernamentales, entidades de salud o educativas.

Sin embargo, parece que la pandilla Darkside no aprendió de sus errores anteriores y una vez más atacó la infraestructura crítica, lo que probablemente los colocará firmemente en la mira de las fuerzas del orden.

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :