Windows, el sistema operativo omnipresente de Microsoft, no solo es apreciado por su interfaz intuitiva y amplia compatibilidad con aplicaciones, sino también por sus controvertidas características de telemetría, que parecen cobrar vida propia. En esta revisión detallada, exploraremos todo sobre “Windows Recall”, cómo gestiona la información y cómo puedes ajustar sus configuraciones para asegurar al máximo tu privacidad.

¿Qué es Windows Recall? El término “Windows Recall” no es oficialmente reconocido por Microsoft, pero comúnmente se refiere a las funciones de telemetría y recopilación de datos del sistema operativo. Estas funciones permiten a Microsoft recopilar datos cruciales sobre cómo utilizas tu dispositivo, qué aplicaciones prefieres y cómo interactúas con el sistema operativo.

¿Por qué recopila datos Microsoft? Microsoft sostiene que la recopilación de datos es fundamental para mejorar la experiencia del usuario, solucionar errores y optimizar el rendimiento del sistema operativo. Sin embargo, esta práctica ha generado preocupaciones significativas sobre la privacidad y el control personal sobre los datos.

¿Cómo y cuándo recopila datos Windows? Windows recopila una amplia gama de datos, desde métricas de rendimiento hasta detalles específicos sobre el uso de aplicaciones. Los usuarios pueden inadvertidamente enviar capturas de pantalla de sus actividades a través del Feedback Hub, añadiendo una capa más de datos compartidos con Microsoft.

Windows se parece a ese amigo que va a tu fiesta de cumpleaños y que no deja de tomar fotos, incluso en momentos comprometedores… No lo hace por malicia, sino como “una manera de recordar la fiesta”…

Telemetría de Windows: Funcionamiento y Niveles La telemetría en Windows describe el proceso por el cual el sistema operativo recopila datos sobre el hardware, el software y el uso general del sistema. Estos datos se envían de forma segura a los servidores de Microsoft para su análisis y mejora.

Niveles de Telemetría en Windows:

- Básico: Recopila información mínima necesaria para mantener el sistema seguro y actualizado.

- Mejorado: Incluye datos sobre cómo utilizas Windows y las aplicaciones, lo cual ayuda a Microsoft a mejorar las funcionalidades.

- Completo: Recoge datos exhaustivos, incluyendo potencialmente capturas de pantalla y vídeos del uso del sistema, para identificar problemas específicos.

Desactivando la Telemetría y Windows Recall Aunque Windows no permite desactivar completamente la telemetría (a menos que poseas una edición Enterprise), puedes minimizar la cantidad de información compartida ajustando la configuración de privacidad en tu dispositivo.

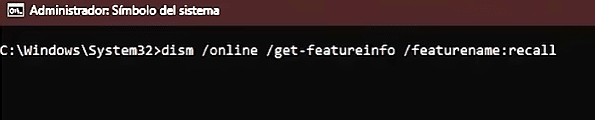

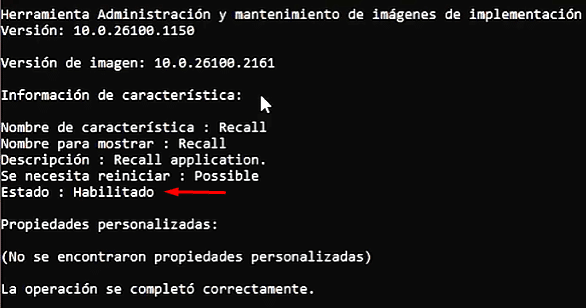

La forma o manera más sencilla es abrir CMD cómo Administrador y verificar el estado o Status de Recall :

Resultado arroja Estado Habilitado

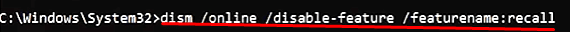

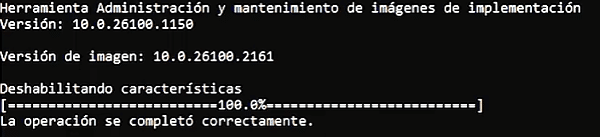

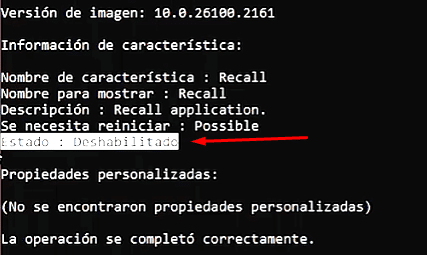

Procedemos a deshabilitar :

Haciendo Windows Más Privado Para los más precavidos, existen medidas adicionales que puedes tomar:

- Firewall y Control de Aplicaciones: Asegúrate de que tu firewall está bien configurado para bloquear tráfico no deseado.

- Servicios de Terceros: Utiliza herramientas de terceros para un control más profundo de la telemetría.

- Sistemas Operativos Alternativos: Considera cambiar a sistemas operativos conocidos por respetar la privacidad del usuario, como Linux.

Mantener el control sobre la privacidad en Windows puede ser desafiante, pero con ajustes adecuados y vigilancia continua, puedes lograr un balance entre funcionalidad y privacidad. Recuerda, si alguna vez piensas que Microsoft conoce demasiado sobre ti, siempre tienes la opción de desconectar… o al menos eso nos gusta pensar.

Donaciones y Apoyo