El cibercrimen parece estar recibiendo una dosis de su propia medicina. El grupo LockBit, considerado durante años uno de los colectivos de ransomware más prolíficos y sofisticados del mundo, ha sido víctima de un ciberataque que ha dejado al descubierto su estructura interna, estrategias y relaciones con víctimas. La filtración, que ha sido ampliamente difundida por analistas de ciberseguridad, se perfila como uno de los mayores golpes contra un grupo de ransomware-as-a-service (RaaS) en la historia reciente.

Una caída inesperada en su propio juego

El pasado 7 de mayo, investigadores de ciberseguridad notaron que el sitio de filtraciones en la Dark Web de LockBit había sido alterado. En lugar de su habitual listado de organizaciones víctimas, apareció un mensaje burlesco:

“No cometas crímenes, EL CRIMEN ES MALO. Con cariño, desde Praga”, acompañado de un enlace a un archivo comprimido.

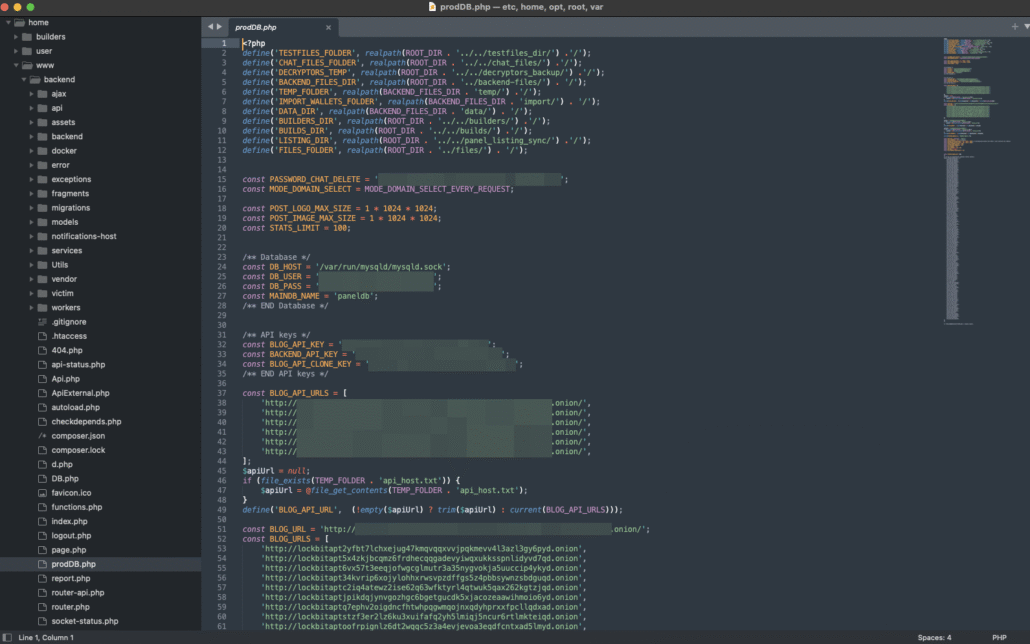

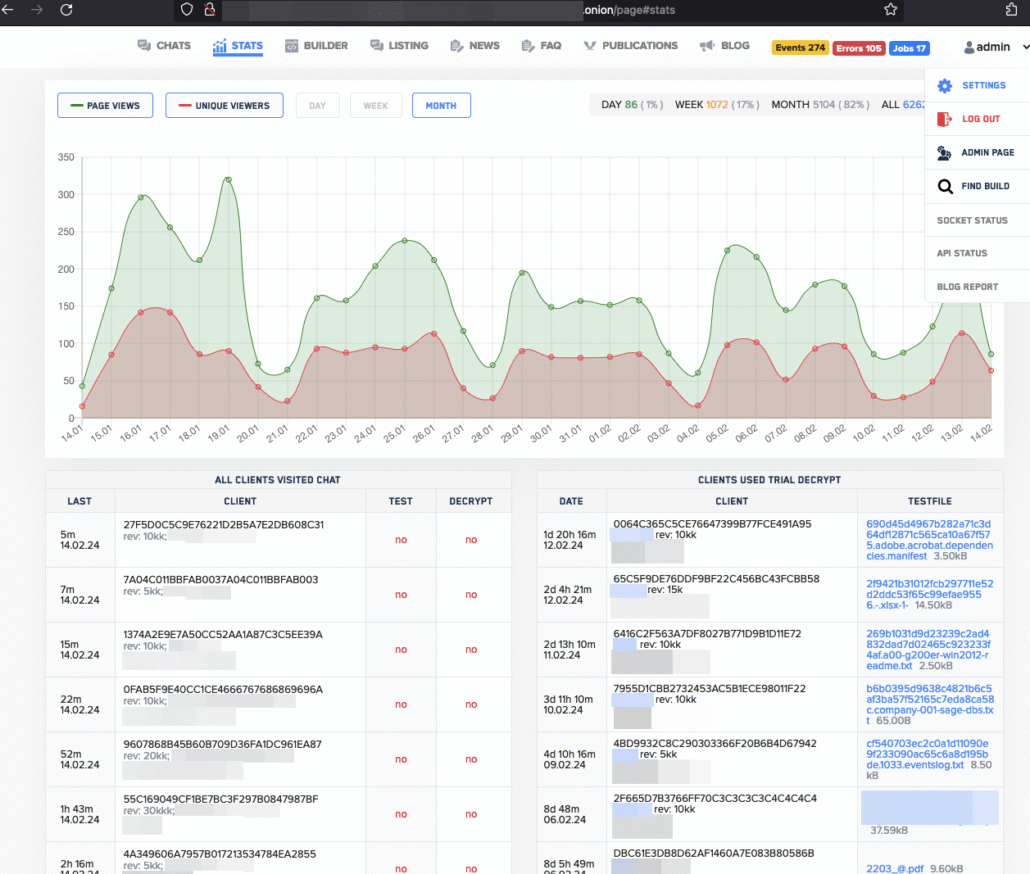

Ese archivo, según confirmaron firmas como Qualys y Coalition, contiene una base de datos SQL del panel de afiliados de LockBit, con información extremadamente delicada: más de 60,000 direcciones de Bitcoin, más de 4,000 conversaciones privadas con víctimas, credenciales en texto plano, y detalles sobre más de 70 administradores y afiliados del grupo. Si bien el archivo no incluye claves privadas ni herramientas de descifrado, sí representa una mina de oro para investigadores y agencias de seguridad.

Una organización debilitada tras meses de presión

El ataque se suma a una cadena de eventos que han debilitado progresivamente a LockBit. En febrero de 2024, una operación internacional coordinada por fuerzas de seguridad bajo el nombre de “Operación Cronos” logró infiltrarse en su red, incautar infraestructura, extraer su código fuente y arrestar a varios miembros clave, entre ellos su presunto líder, Dmitry Yuryevich Khoroshev, alias LockBitSupp, quien enfrenta cargos y sanciones internacionales.

Aunque el grupo intentó reactivarse meses después con nuevos ataques, analistas como Trend Micro señalaron que su poder de impacto había disminuido notablemente. Ahora, con esta nueva filtración, su reputación ha quedado aún más dañada.

Lo que revela la base de datos filtrada

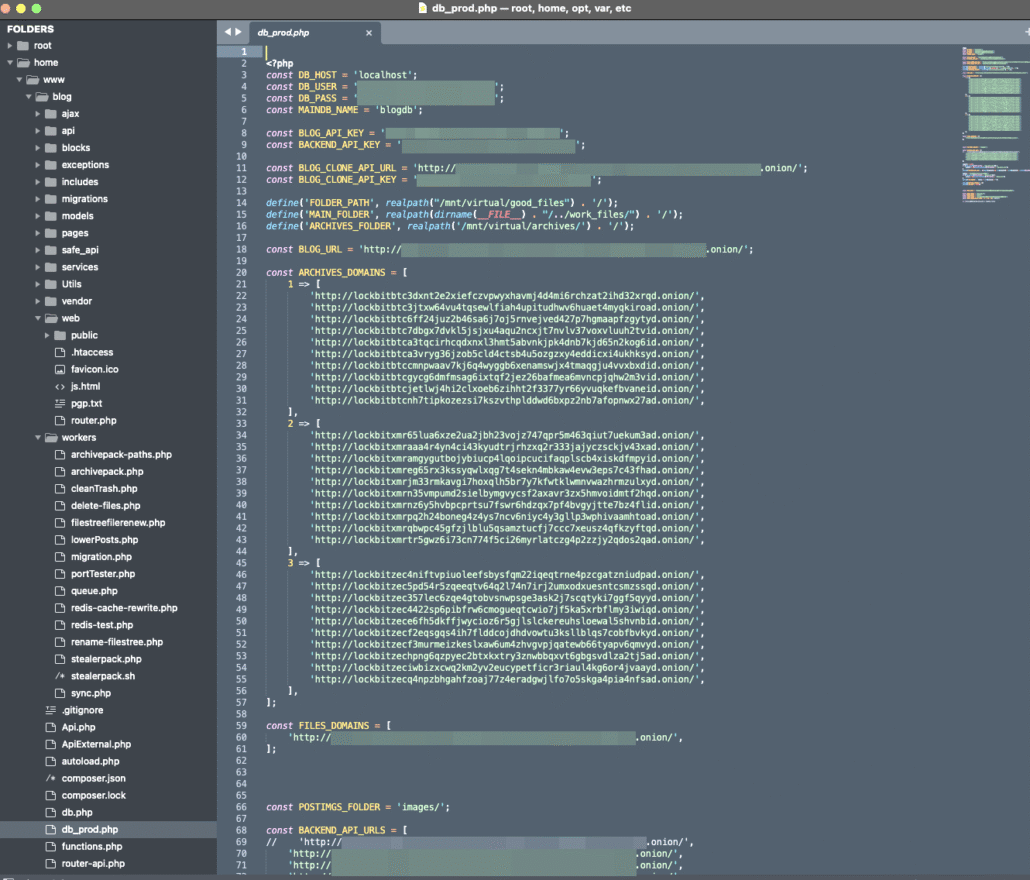

La información contenida en el archivo filtrado aporta una radiografía precisa de las operaciones de LockBit entre diciembre de 2024 y abril de 2025. Según un análisis de LeMagIT, el 35.5% de las víctimas durante ese periodo estaban ubicadas en la región Asia-Pacífico, mientras que solo el 10.8% eran de América del Norte.

Otros datos reveladores:

- Los rescates exigidos variaban entre $4,000 y $150,000 USD, dependiendo del tipo de ataque.

- LockBit ofrecía descuentos de hasta 20% si el pago se realizaba en Monero en lugar de Bitcoin, lo que refleja una preferencia por criptomonedas centradas en la privacidad.

- Las conversaciones entre afiliados detallan tácticas para atacar respaldos, NAS y controladores de dominio, e incluso mencionan el uso de exploits contra software como Veeam, ampliamente utilizado en entornos empresariales.

- El ransomware está configurado para detener procesos clave de recuperación antes de ejecutar el cifrado, buscando maximizar el daño y dificultar la restauración de datos.

¿Quién está detrás del ataque a LockBit?

Hasta ahora, se desconoce la identidad del grupo o individuo responsable de hackear a LockBit. Sin embargo, el mensaje dejado en su portal de filtraciones coincide con uno aparecido previamente en el sitio de otro grupo, Everest, lo que sugiere una posible campaña dirigida a desarticular colectivos criminales mediante su propia exposición.

La situación ha generado una gran expectación entre la comunidad de ciberseguridad, que ya analiza minuciosamente los datos expuestos en busca de pistas que ayuden a identificar a más miembros del grupo y, potencialmente, desmantelar aún más sus operaciones.

Una advertencia para los afiliados y aliados del ransomware

Además del daño operativo y reputacional, esta filtración podría tener implicaciones legales directas para quienes hayan colaborado con LockBit. La exposición pública de nombres, chats, estructuras de código y configuraciones internas pone en riesgo a los afiliados y podría disuadir a nuevos actores de aliarse con ellos en el futuro.

Expertos como Saeed Abbasi, de Qualys, subrayan la gravedad de la situación:

“Este tipo de filtraciones no solo son embarazosas para los grupos criminales, también tienen el potencial de desmantelar redes enteras de afiliados y socios cómplices.”

Conclusión: cuando los atacantes se convierten en víctimas

En el mundo del cibercrimen, el anonimato y la confianza interna son fundamentales. Al ser vulnerado, LockBit no solo pierde información, sino autoridad, poder de intimidación y legitimidad ante sus propios colaboradores.

Este incidente confirma una tendencia creciente: incluso los actores más sofisticados del ciberespacio pueden ser alcanzados, y su propia infraestructura se convierte en su talón de Aquiles.

Donaciones y Apoyo