Escucha la noticia dando click en el audio 🙂

En julio de este año un centro logístico de Samsung en Sudáfrica fue saqueado. En consecuencia, los asaltantes se llevaron decenas y decenas de productos, entre ellos muchísimos televisores de la marca que estaban listos para ser vendidos a minoristas y posteriormente consumidores. Para desgracia de los ladrones, ellos tampoco podrán usar esos televisores.

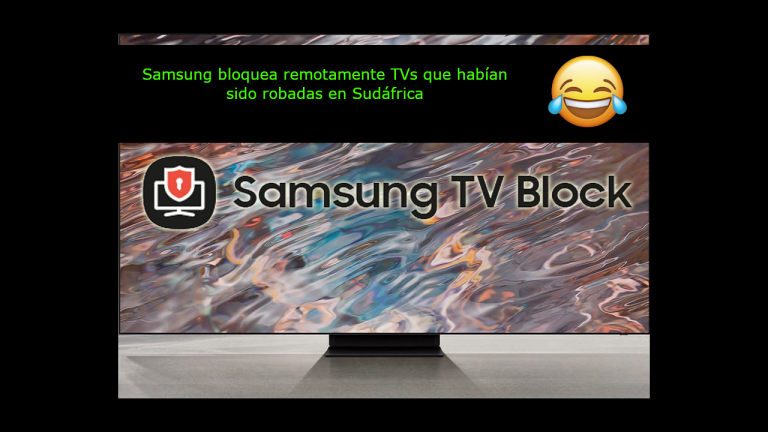

Según relató Samsung South África en un comunicado de prensa, han activado TV Block en todos los televisores saqueados en el centro de distribución. ¿Qué es TV Block? Una funcionalidad que traen los televisores inteligentes de Samsung y le permite a la marca bloquearlos en remoto. Esencialmente, deja a los televisores robados inutilizables.

La compañía indica que TV Block funciona detectando si el televisor ha sido activado ilegalmente. Con ello garantiza que sólo funcionen los televisores utilizados por los propietarios legítimos que tienen un comprobante de compra válido. Dicen que el objetivo es “mitigar la creación de mercados secundarios vinculados a la venta de bienes ilegales”.

En cuanto un televisor de los robados se conecte a Internet (y tiene que hacerlo para poder utilizarse), el sistema detectará el número de serie. Si el número de serie coincide con uno de los televisores robados del almacén, se deshabilitan todas las funciones del televisor. Dicen que en caso de bloquear algún televisor por error, se puede desbloquear enviando el recibo de compra al soporte técnico de la marca.

TVs inteligentes, para lo bueno y para lo malo

Los televisores inteligentes llevan entre nosotros prácticamente más de una década. Al igual que los smartphones, mejoraron añadiendo funcionalidades extra y conexión a Internet. Con el paso del tiempo llegaron las apps de terceros y sobre todo los servicios en streaming. Esto sin duda es una ventaja para el usuario, que ahora tiene más capacidades aparte de una simple pantalla emitiendo vídeos. Por ejemplo, la opción de bloquear los TVs robados.

Sin embargo, también ha permitiendo a los fabricantes sacar más tajada de la venta de los televisores, a posteriori. Esto se consigue por ejemplo con la inclusión de publicidad. Android TV por ejemplo muestra anuncios en la pantalla de inicio, algunos televisores de Xiaomi también desde hace un tiempo. Marcas como Vizio directamente lo han convertido en un pilar de sus ingresos, ganando casi tanto con la publicidad como por vender los TVs.

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s ) :

Créditos Música :

Anywhere by INOSSI | https://soundcloud.com/inossi

Music promoted by https://www.free-stock-music.com

Creative Commons Attribution 3.0 Unported License

https://creativecommons.org/licenses/by/3.0/deed.en_US