Investigadores de ciberseguridad revelaron detalles de lo que dicen que es la “red de bots más grande observada en la naturaleza en los últimos seis años”, infectando a más de 1,6 millones de dispositivos ubicados principalmente en China, con el objetivo de lanzar ataques distribuidos de denegación de servicio (DDoS) y insertar anuncios en sitios web HTTP visitados por usuarios desprevenidos.

Investigadores descubren botnet Pink que infectó más de 1,6 millones de dispositivos

Los investigadores de ciberseguridad revelaron detalles de lo que dicen que es la “botnet más grande” observada en la naturaleza en los últimos seis años, infectando a más de 1.6 millones de dispositivos ubicados principalmente en China, con el objetivo de lanzar ataques distribuidos de denegación de servicio (DDoS) y insertar anuncios en sitios web HTTP visitados por usuarios desprevenidos.

El equipo de seguridad de Netlab de Qihoo 360 apodó a la botnet “Pink” según una muestra obtenida el 21 de noviembre de 2019, debido a una gran cantidad de nombres de funciones que comienzan con “pink”.

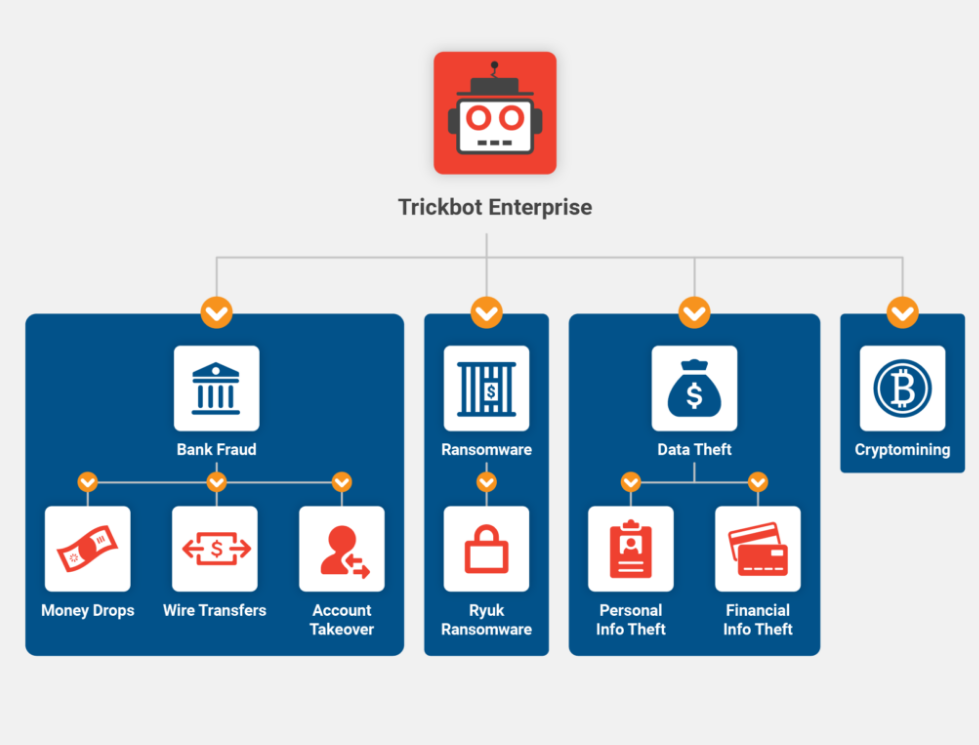

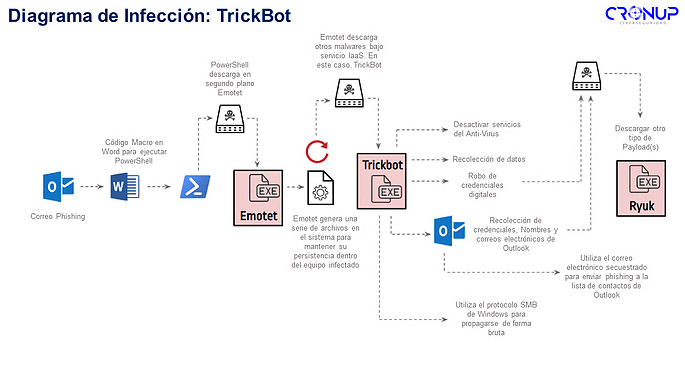

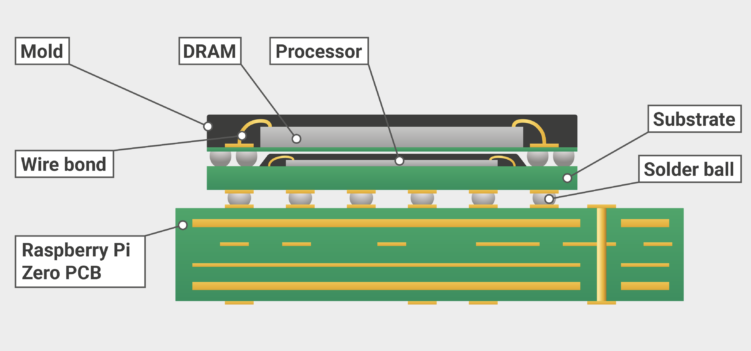

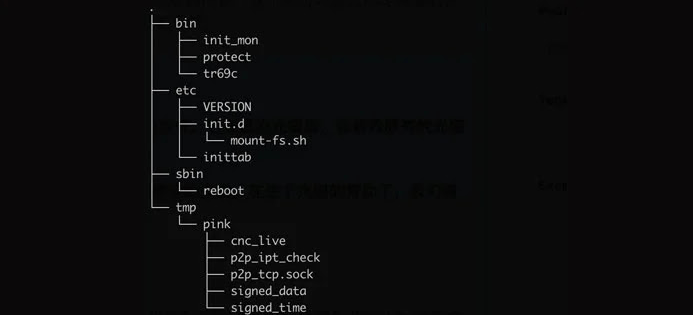

Dirigida principalmente a routers de fibra basados en MIPS, la botnet aprovecha una combinación de servicios de terceros como GitHub, redes peer-to-peer (P2P) y servidores centrales de comando y control (C2) para que sus bots controlen las comunicaciones. sin mencionar el cifrado completo de los canales de transmisión para evitar que los dispositivos victimizados sean tomados.

“Pink corrió con el proveedor para mantener el control sobre los dispositivos infectados, mientras que el proveedor hizo repetidos intentos de solucionar el problema, el maestro del bot notó la acción del proveedor también en tiempo real e hizo múltiples actualizaciones de firmware en los enrutadores de fibra en consecuencia”, los investigadores dijo en un análisis publicado la semana pasada luego de la acción coordinada tomada por el proveedor no especificado y el Centro de Coordinación / Equipo Técnico de Respuesta a Emergencias de la Red de Computadoras de China (CNCERT / CC).

Malware de botnet rosa

Curiosamente, también se ha descubierto que Pink adoptó DNS-Over-HTTPS (DoH), un protocolo utilizado para realizar la resolución remota del sistema de nombres de dominio a través del protocolo HTTPS, para conectarse al controlador especificado en un archivo de configuración que se entrega a través de GitHub o Baidu. Tieba, o mediante un nombre de dominio integrado codificado en algunas de las muestras.

Más del 96% de los nodos zombies que forman parte de la “red de bots a gran escala” estaban ubicados en China, señaló la empresa de ciberseguridad con sede en Beijing NSFOCUS en un informe independiente, y el actor de amenazas irrumpió en los dispositivos para instalar programas maliciosos. aprovechando las vulnerabilidades de día cero en los dispositivos de puerta de enlace de red. Aunque una parte significativa de los dispositivos infectados se ha reparado y restaurado a su estado anterior en julio de 2020, se dice que la botnet todavía está activa, que comprende alrededor de 100.000 nodos.

Con casi 100 ataques DDoS lanzados por la botnet hasta la fecha, los hallazgos son una indicación más de cómo las botnets pueden ofrecer una infraestructura poderosa para que los malos actores monten una variedad de intrusiones. “Los dispositivos de Internet de las cosas se han convertido en un objetivo importante para las organizaciones de producción negras e incluso para las organizaciones de amenazas persistentes avanzadas (APT)”, dijeron los investigadores de NSFOCUS. “Aunque Pink es la botnet más grande jamás descubierta, nunca será la última”.

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s):