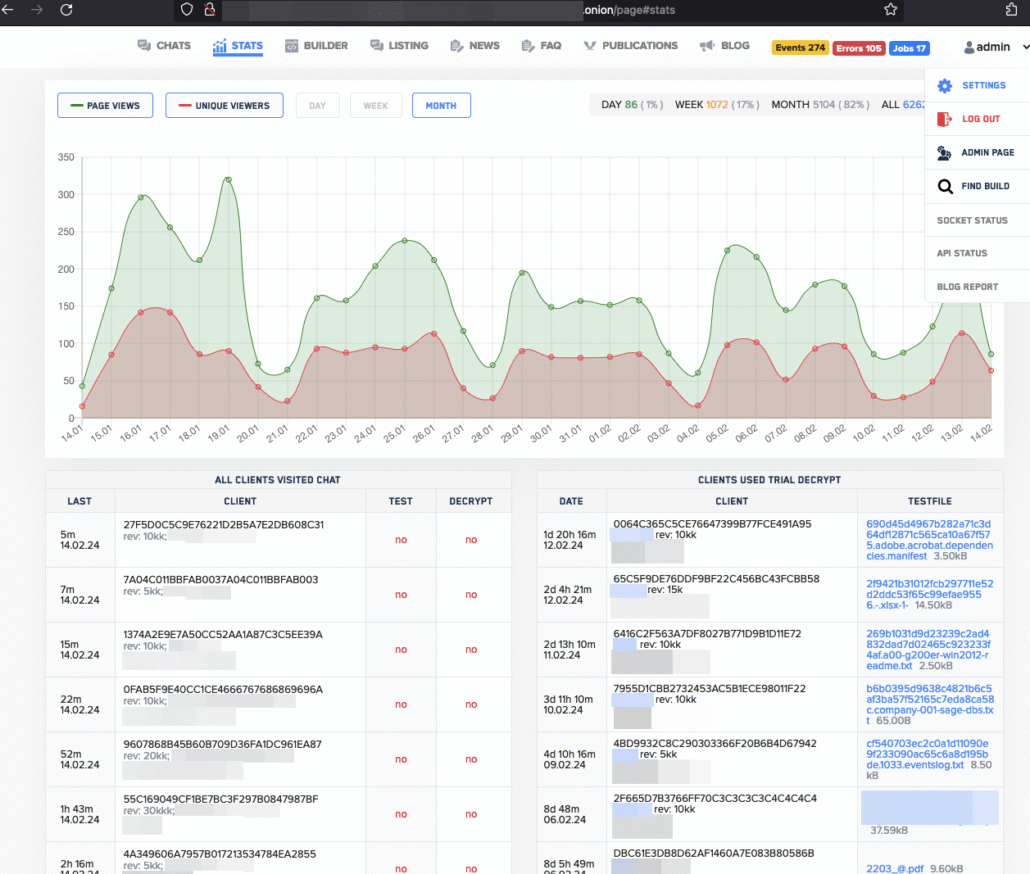

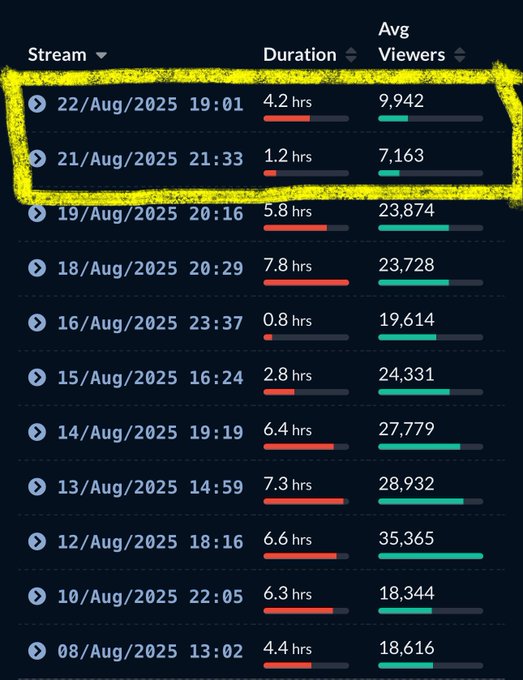

A finales de agosto, Twitch decidió ponerse serio y anunciar una cruzada contra los bots que servían para inflar las métricas de los creadores de contenido. El anuncio cayó como una bomba digital de esas que no se pueden silenciar con “mute”: según cifras internas, unos 40,000 canales estaban más inflados que un globo de cumpleaños número cinco.

Un fantasma recorre internet: el de los seguidores falsos. Y no hablamos de tu ex que todavía te stalkea en Instagram, sino de miles de cuentas fantasma que hacían ver a ciertos streamers más populares de lo que realmente eran. El golpe fue tan duro que, en cuestión de días, el promedio de audiencia bajó un 25%, y algunos gigantes del streaming se despertaron viendo que la mitad de su público… nunca existió. (Sorpresa: los bots no compran suscripciones ni donan bits).

Lo curioso es que los medios tradicionales apenas hicieron eco del tema. Y debería importarles, porque durante años han visto a los streamers como rivales que venían a quitarles audiencia. Ahora resulta que parte de esa “invasión” eran trampas digitales. O sea, un poco como cuando la tele metía risas grabadas para hacerte creer que un chiste era gracioso.

No es solo Twitch, todos sospechosos

La purga no es exclusiva de Twitch. En Kick hay hasta telenovela de acusaciones cruzadas entre creadores por el uso de bots. Y aunque no haya pruebas sólidas, nadie se atrevería a jurar que en YouTube, Instagram o TikTok todo es 100% orgánico. Es más, en Estados Unidos ya hay youtubers detectives jugando a Sherlock con las estadísticas. Si resulta que los números están tan dopados, la “influencia real” de muchos influencers sería bastante menor de lo que nos venden. Vamos, que quizá los reyes del internet estaban en realidad jugando en modo “fácil” con trucos activados.

Twitch has cracked down on bots in the 2-3 days and viewbotters/victims of viewbotting have been exposed. Streamers that are part of groups/orgs are seemingly being botted much more heavily. I don’t want to start witch hunts but the data is interesting. Go see for yourself pic.twitter.com/qoAvMBIhOY

— xQc (@xQc) August 23, 2025

La gran pregunta: ¿quién paga por estos bots?

Existen tres teorías principales dignas de un episodio de La Rosa de Guadalupe digital:

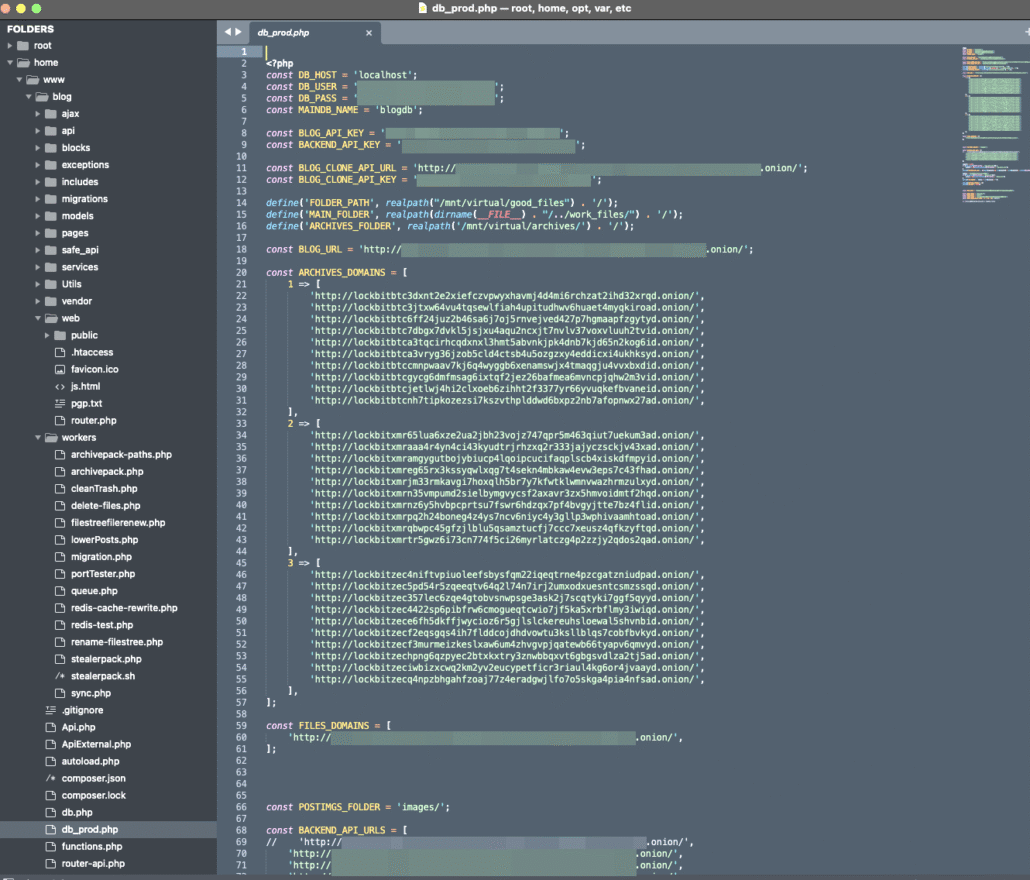

- Los propios streamers, que en páginas baratas pueden comprar seguidores como si fueran tacos al pastor.

- Las agencias que los representan, que saben que más números = más contratos (y más comisiones, claro).

- Los fans ultraentregados, que sin que el streamer lo sepa, meten dinero para que su ídolo luzca más popular. Algo así como pagarle 100 euros al árbitro para que tu equipo gane el clásico… no muy justo, pero ya sabemos que la pasión puede más que la lógica.

¿Se acabó el reinado de los streamers?

Los medios de toda la vida podrían estar tentados a brindar con champaña barata. “¡Lo sabíamos, los streamers eran puro humo!”. Bueno, no tanto: hablamos de un 25% de trampas, no de un 90%. Aunque duela reconocerlo, los creadores digitales han sabido conectar con nuevas generaciones con un estilo y cercanía que la televisión aún no sabe replicar. Para un chaval de 15 años es más entretenido ver a un streamer en pijama despotricando que un programa de tele con 30 guionistas y luces dignas de Broadway. Y sí, puede sonar absurdo… pero es la realidad.

Moraleja: menos fe ciega, más lupa

Este escándalo debería hacernos más críticos con lo que consumimos en internet. No se trata de despreciar a los creadores digitales (que ya son parte del tejido social y cultural), sino de reconocer tanto sus aciertos como sus trucos. El futuro será una convivencia entre viejos y nuevos medios, y si algo nos queda claro es que el carisma no se compra con bots.

Fuente (s) :

- https://elpais.com/opinion/2025-09-19/tus-streamers-favoritos-te-han-estado-mintiendo-a-la-cara.html

Donaciones y Apoyo