En una era en la que los teléfonos inteligentes se han convertido en una parte funcional e indispensable de nuestra vida diaria, la tecnología VPN se está volviendo cada vez más popular entre la población. VPN se usa activamente en todo el mundo, especialmente en Rusia.

Desde el comienzo de la operación especial y la censura masiva de proyectos de Internet en Rusia, la popularidad de las VPN, que le permite eludir dicho bloqueo, ha aumentado drásticamente. Solo en los primeros 10 días después del 24 de febrero, las descargas de la aplicación VPN superaron los 5 millones de instalaciones. Según las encuestas, una cuarta parte de los rusos usan VPN para eludir las restricciones de bloqueo y sanciones, y entre los jóvenes, la popularidad supera el 50%.

Con estos factores en mente, hemos creado una guía detallada sobre cómo usar de manera efectiva una VPN en su teléfono inteligente.

¿Qué es una VPN?

Una VPN es un conjunto de tecnologías para crear una o más conexiones de red (una red lógica) sobre otra red (como Internet).

¿Cómo funciona una VPN?

La tecnología de un VPN (Virtual Private Network) crea un túnel (conexión) virtual encriptada entre dos servidores, presentando los datos enviados desde el dispositivo como una línea de código aleatoria y segura por el filtro de encriptación. La VPN también enmascará la dirección IP y la ubicación en tiempo real del usuario para acceder al contenido sin restricciones.

¿Por qué el dispositivo necesita una VPN?

- Las VPN se está volviendo cada vez más populares tanto para usuarios de PC, smartphones o cualquier dispositivo. Ahora hay un uso creciente de transmisión de contenido y transmisiones en vivo, ya que los dispositivos móviles, estos se han convertido rápidamente en el principal canal para acceder a programas de interés.

- Una VPN le permitirá utilizar Internet en todo el mundo sin restricciones. Puede acceder a contenido, que muchas veces es restringido en algunos países. Estas restricciones varían : desde el bloqueo completo de las redes sociales hasta bibliotecas reducidas de servicios de transmisión, ciertas apps, websites, etc.

- Una buena VPN tiene la capacidad de cifrar (encriptar) los datos enviados a través de la red, lo que hace que sea mucho más difícil para los hackers interceptar la información. Ocultar la dirección IP y la ubicación hace que el usuario sea menos vulnerable al malware y los ataques DDoS.

Al utilizar la banda ó red móvil, la protección de las credenciales se vuelve cada vez más relevante.

Una VPN puede establecer una conexión segura en una red Wi-Fi pública. Los usuarios que tengan acceso a la red no podrán ver sus actividades ni recopilar información de inicio de sesión y contraseñas.

- Una VPN protegerá su privacidad y evitará que los sitios web y los servicios rastreen su actividad.

- Con una VPN, accede a un sitio web en privado y nadie en la red puede ver sus actividades o acceder a la información que envía.

Es importante tener en cuenta que una VPN brinda relativa seguridad y anonimato al usar un navegador web o una aplicación, pero no evita que las cookies rastreen su actividad en Internet. Sin embargo, la capacidad de la VPN para conectarse a una gran cantidad de servidores extranjeros y ocultar la dirección IP puede transmitir información falsa a las cookies, creando una capa adicional de anonimato en Internet.

Cómo elegir un proveedor de VPN

Hay varios criterios para elegir un proveedor de VPN:

- Conexión segura: Es importante asegurarse de que el proveedor de servicios VPN ofrezca un método de encriptación seguro y un protocolo confiable. Una VPN segura debe usar encriptación de 256 bits y el protocolo OpenVPN, que es especialmente efectivo para eludir los firewalls.

- Gran área de cobertura: Si el proveedor tiene un área de cobertura pequeña o una cantidad pequeña de servidores, una VPN puede causar latencia en la red y ralentizar su conexión a Internet. Se debe dar prioridad a los proveedores de servicios VPN con una gran cantidad de servidores en varios países del mundo.

- Costo o Tarifas: No tiene que usar una VPN todo el tiempo, así que considere proveedores de servicios con múltiples planes de pago. Una suscripción VPN cuesta alrededor de $5 por mes en promedio, así que tenlo en cuenta cuando compares los precios del mercado.

- Grabación o registro de actividades: Algunos proveedores de servicios mantienen registros de la actividad de los usuarios. Debe revisar la política de privacidad del proveedor para comprender cómo se rastrea y utiliza. De esta manera, puede determinar el nivel de privacidad que más le convenga.

Configuración de VPN en smartphones

Después de elegir un proveedor de servicios, debe establecer una conexión VPN en su teléfono inteligente. Hay dos formas principales de hacer esto:

La primera opción es comprar una aplicación VPN en Google Play Store o App Store. Los proveedores de VPN más populares tienen aplicaciones nativas para iOS y Android, y facilitan el guardado de la configuración de instalación y el mantenimiento (y actualización) de las aplicaciones a lo largo del tiempo.

La segunda opción es configurar la VPN manualmente en su teléfono inteligente, lo que lleva más tiempo y depende de si tiene ciertos conocimientos. Sin embargo, esto le dará muchas más opciones de control y configuración para su VPN.

Protocolos VPN más seguros y populares :

- VPN abierta: La popular plataforma de código abierto es compatible con el cifrado de 256 bits y es eficaz para eludir los cortafuegos.

- WireGuard: Un protocolo popular y seguro que solo admite el Protocolo de datagramas de usuario (UDP). Con primitivos criptográficos de alta velocidad y una integración profunda con el kernel del sistema operativo subyacente, WireGuard da como resultado una alta velocidad y una sobrecarga baja en comparación con OpenVPN.

- IKEv2: Este protocolo es igual de popular y cuenta con una gran velocidad y seguridad. IKEv2 puede cambiar de un tipo de conexión a otro (por ejemplo, de Internet móvil a Wi-Fi) sin comprometer la seguridad o el rendimiento. Sin embargo, IKEv2 no es tan ampliamente compatible como WireGuard y OpenVPN y no tiene cifrado fuera de línea y también debe instalarse con IPSec.

- IPSec (y L2TP): IPSec se puede implementar como un protocolo independiente en combinación con el Protocolo de Túnel de Capa 2 (L2TP). Juntos, los protocolos crean una opción VPN segura y fácil de instalar. Sin embargo, el uso de un solo puerto (puerto UDP 500) permite que un firewall lo bloquee fácilmente, lo que hace que el protocolo sea menos popular.

- PPTP: Pertenece al protocolo Point-to-Point Tunneling y es uno de los más rápidos, pero el menos seguro. Debido a esto, iOS ya no admite PPTP, por lo que es una mala elección para la seguridad en línea.

Como podemos ver, hay varias opciones y protocolos de VPN para satisfacer las diferentes necesidades de los usuarios: conexión rápida o seguridad mejorada. Ahora, incluso con un conocimiento técnico mínimo, es fácil instalar y usar una VPN en su teléfono inteligente que protegerá sus datos personales y su dispositivo contra piratería y ataques DDoS. Además, una VPN puede ayudarlo a mantenerse privado en línea, especialmente cuando usa redes públicas.

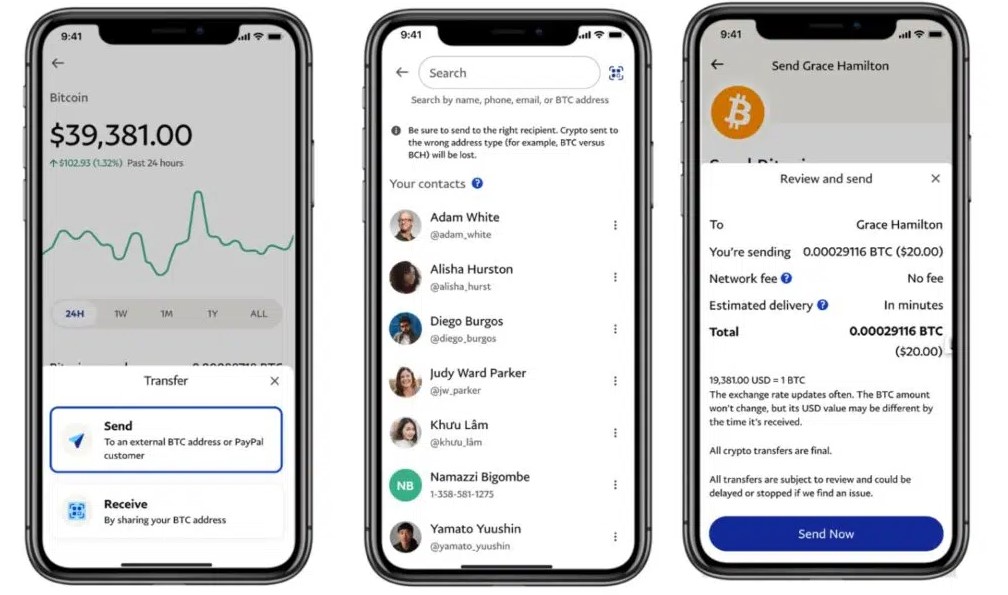

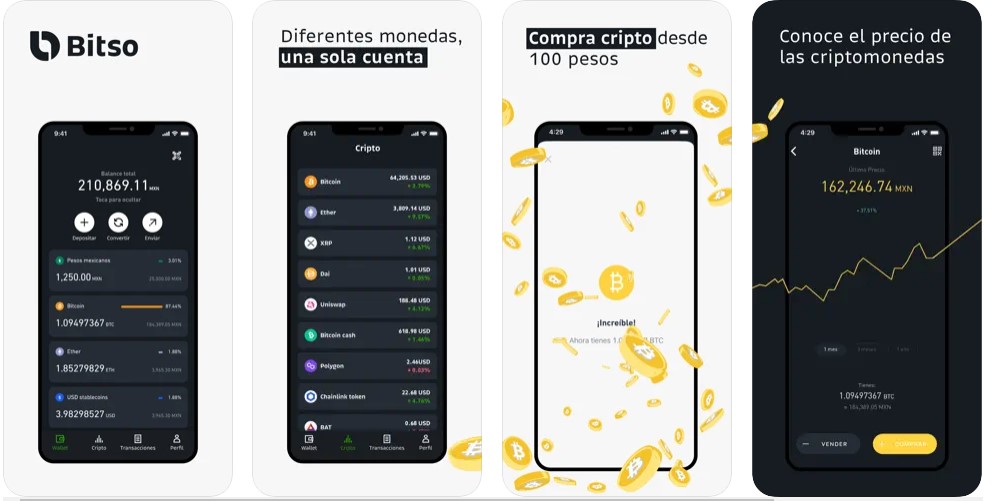

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :