Los informes sugieren que Caroline Ellison está trabajando con los federales y delatando al cofundador de FTX, Bankman-Fried

Tras el arresto del ex CEO de FTX, Sam Bankman-Fried (SBF), los espectadores continúan preguntándose dónde está la exdirectora ejecutiva de Alameda Research, Caroline Ellison, y si esta “balconio” ó “empujo por la borda” a SBF ó no. Algunos informes sugieren que Caroline Ellison “probablemente esté trabajando con federales” y posiblemente esa sea la razón por la que, según los informes, Ellison fue visto en el café Ground Support en Soho.

¿Caroline será lo que se conoce como en Colombia “Sapo” ó “Sapear” . en latino america algunos países la dicen ser “Rata” o “Ratear”… Será que Caroline Ellison está sapeando a Sam Bankman-Fried ? Se sabe poco de esta mujer que fué CEO de Alameda Research.

Caroline (Alameda CEO) is reportedly in NYC right now. She was in Hong Kong when this began.

— Wall Street Silver (@WallStreetSilv) December 4, 2022

The only reason to come back and risk arrest, she already has an immunity deal to testify against SBF.

They give the best deal to the first one who spills the beans. Just my opinion 🔥 pic.twitter.com/kYQOquSssH

Una teoría es que Caroline Ellison cree que Sam Bankman-Fried la iba a poner a ella como chivo expiatorio ó cómo la culpable de todo el caos o colapso, primero Sam Bankman-Fried intentó de alguna forma hecharle la culpa a Chang-peng Zhao alías CZ, CEO de binance del colapso de FTX, cómo que esto no tuvo el resultado que el creía o la gente simplemente no lo cree de esa forma y otra manera de salirse con la suya podía haber sido hecharle la culpa a Caroline Ellison del desvío de fondos de FTX.

Caroline Ellison se adelantó ó tal vez la FBI le propuso una excapatoría a cambio de entregar información y todo lo relacionado a este caso y poner a Sam Bankman-Fried en bandeja de plata a las Autoridades Americanas.

Una gran cantidad de inversionistas, seguidores y medios de comunicación se han estado preguntando dónde se encuentra actualmente Caroline Ellison, la ex directora ejecutiva de Alameda Research. Después de que FTX solicitó la protección por bancarrota del Capítulo 11, Sam Bankman-Fried (SBF), participó en una gira de medios con personas como el evento Dealbook del New York Times y su aparición en Good Morning America. Luego, más de un mes después del colapso de FTX, SBF fue arrestado en las Bahamas y acusado por un gran jurado federal en Manhattan, acusado de fraude por la Comisión de Bolsa y Valores de EE. UU. (SEC) y demandado por la Comisión de Comercio de Futuros de Productos Básicos de EE. UU. (CFTC) .

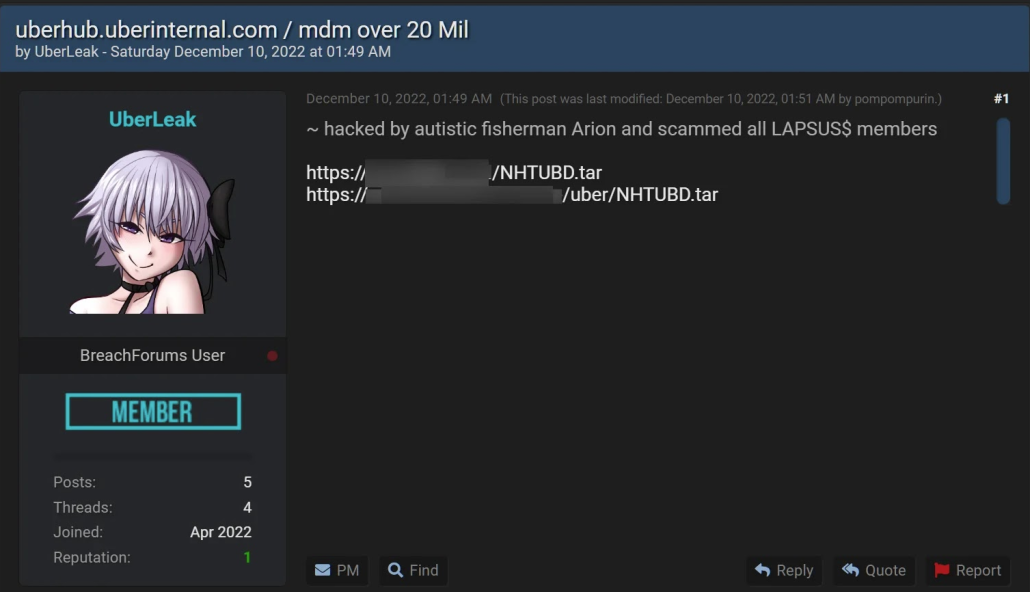

Mientras tanto, no ha habido ni pío de Ellison. El miércoles, se informó al público que el codirector general de FTX, Ryan Salame, presuntamente traicionó a SBF el 9 de noviembre, dos días antes de la declaración de quiebra de FTX. Según se informa, Salame dijo a las autoridades de las Bahamas que SBF envió fondos de clientes a la firma Alameda Research. Lo único que el público sabe sobre Ellison es que supuestamente ahora está representada por la exjefa de la División de Cumplimiento de la SEC, Stephanie Avakian, y el equipo legal de Wilmerhale. Desde el arresto de SBF, algunos informes sugieren que Ellison también ha delatado a SBF.

Por ejemplo, los autores del New York Post, Ben Feuerherd y Bruce Golding, publicaron un artículo el 14 de diciembre que dice: “Es probable que Caroline Ellison trabaje con los federales contra Sam Bankman-Fried”. The New York Post detalla que los expertos dicen que la “prisión infernal de Bahamas” puede hacer que SBF abandone su lucha por la extradición. El informe detalla que la cárcel en la que reside SBF está sucia e “infestada de gusanos” y supuestamente la familia de SBF ha estado tratando de conseguirle alimentos veganos. Con respecto a Ellison, el Post habló con el ex abogado de la SEC, Howard Fischer, quien dijo que Ellison tenía un fuerte incentivo para trabajar con las fuerzas del orden.

“Ella tendría uno de los mayores incentivos para cooperar, ya que parecía probable que en su esfuerzo por exculparse, Bankman-Fried intentaría señalarla con el dedo”, dijo Fischer al Post. “La velocidad de la acusación y la amplitud de los cargos” significó que “alguien relativamente mayor está cooperando con las autoridades federales a cambio de indulgencia por su propia mala conducta potencial”, agregó Fischer. El ex abogado de la SEC continuó:

Es posible que la gira publicitaria de Bankman-Fried, en la que negó repetidamente el conocimiento o la responsabilidad por el mal manejo o el robo de los activos de los clientes, incitó a los altos funcionarios a temer que los culpara específicamente.

El fiscal de SDNY insta a los altos ejecutivos de FTX y Alameda a que se presenten: el vecino de Ellison no ha visto a Caroline “desde alrededor del Día de Acción de Gracias”

The New York Post no es la única publicación que asume que Ellison pudo haber delatado SBF. Gawker.com escribe que “se cree ampliamente que ella está trabajando con las fuerzas del orden estadounidenses en su caso contra Bankman-Fried”. La publicación publicó dos informes sobre el tema y lo discutió extensamente en una publicación llamada “¿Caroline Ellison Snitch?” El autor explica que Ellison podría delatar a Gawker personalmente “de niña a niña” comunicándose con el correo electrónico de la publicación.

Por otra parte, el abogado de la fiscalía del Distrito Sur de Nueva York (SDNY), Damian Williams, mencionó que alguien se adelantó en sus declaraciones a la prensa. “A cualquiera que haya participado en irregularidades en FTX o Alameda Research y que aún no se haya presentado, le recomiendo encarecidamente que venga a vernos antes de que nosotros nos acerquemos a usted”, enfatizó Williams. Williams también reveló que “no estaba en libertad de decir quién entró” hasta el momento.

La llamada atleta matemática Caroline Ellison, que no tuvo problemas para hablar sobre su “uso regular de anfetaminas” en las redes sociales, ha permanecido en silencio desde sus últimos tuits. Reporteros del Post también visitaron la casa de los padres de Ellison y el dúo dijo que estaban “demasiado ocupados” para conversar con la prensa. Sara Fischer Ellison y su esposo, Glenn Ellison, son economistas del Instituto Tecnológico de Massachusetts (MIT). “No he visto a [Caroline] desde el Día de Acción de Gracias”, dijo un vecino de los Ellison al New York Post. Si Ellison está trabajando con la policía estadounidense, es posible que le permitieran visitar a sus padres durante las vacaciones.

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :