¡Bienvenido a nuestro canal de YouTube! En este video, compartiremos con usted los 5 mejores consejos de ciberseguridad que toda empresa debe implementar para proteger sus datos confidenciales y garantizar un entorno en línea seguro.

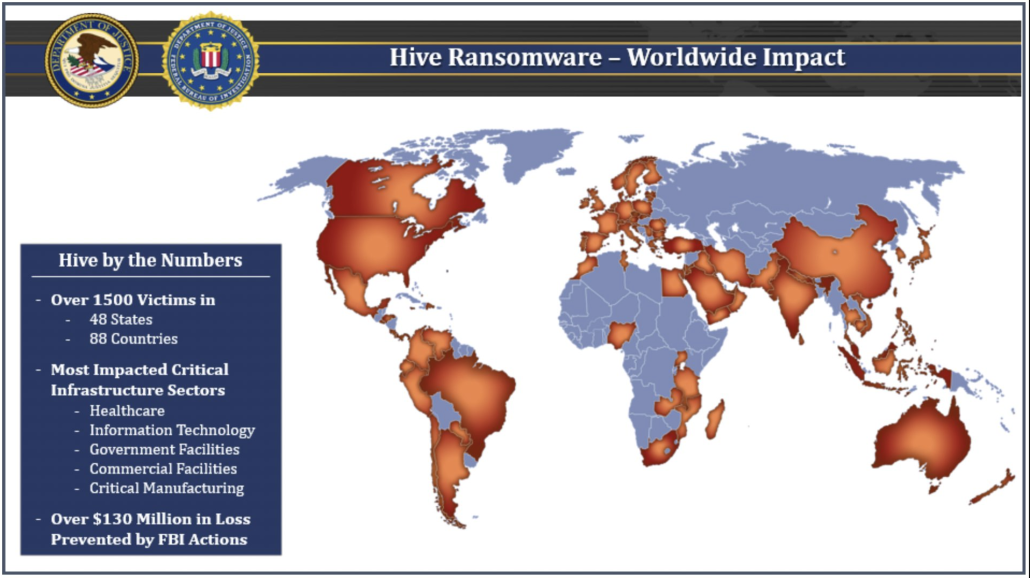

Con la creciente frecuencia de las ciberamenazas, se ha vuelto crucial para las organizaciones priorizar las medidas de ciberseguridad. Nuestros expertos experimentados han brindado valiosos consejos que pueden ayudar a su empresa a mantenerse un paso por delante de posibles ataques cibernéticos.

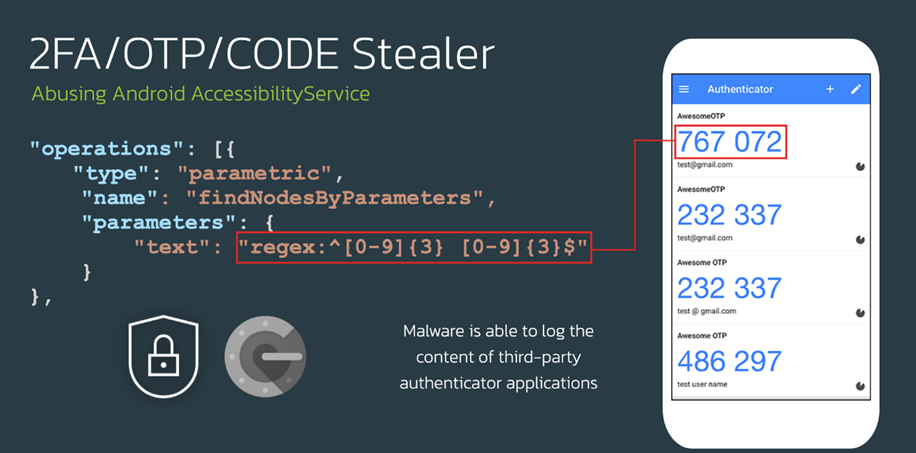

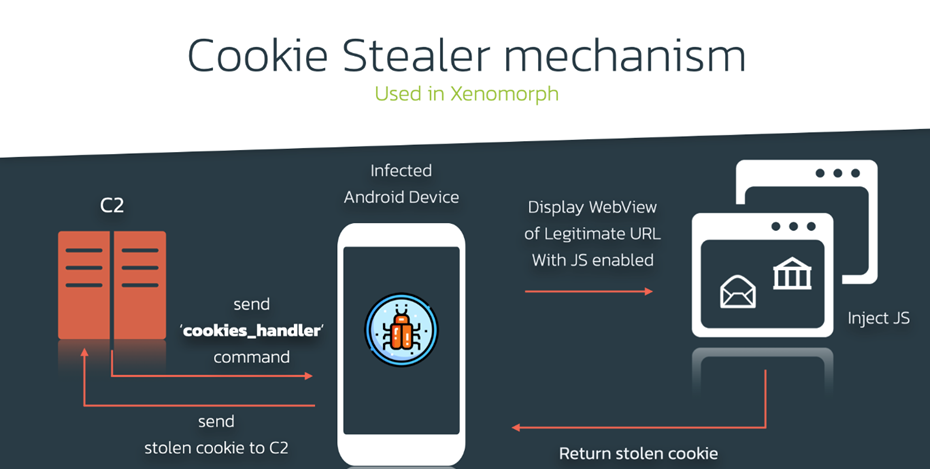

En este vídeo repleto de información, aprenderá sobre la importancia de una administración sólida de contraseñas y la implementación de la autenticación multifactor. También profundizaremos en la importancia de las actualizaciones periódicas de software y la gestión de parches para mantener sus sistemas protegidos frente a vulnerabilidades.

Además, discutiremos la importancia de educar a sus empleados sobre amenazas comunes como el phishing y la ingeniería social. Al crear conciencia, puede desarrollar un enfoque proactivo de la ciberseguridad dentro de su organización.

Entendemos que la ciberseguridad puede ser compleja, por eso hemos simplificado los consejos y las estrategias en pasos fáciles de aplicar. Ya sea propietario de una pequeña empresa o responsable de la toma de decisiones en una gran empresa, estas recomendaciones de seguridad cibernética pueden mejorar significativamente la defensa general de su empresa contra las amenazas cibernéticas.

¡No se pierda esta oportunidad de fortalecer la postura de seguridad de su organización!

Mire el video ahora y capacite a su equipo con el conocimiento y las herramientas que necesitan para navegar en el panorama digital de manera segura.

¡Manténgase protegido, informado y por delante de los ciberdelincuentes con nuestro asesoramiento experto! Recuerde darle me gusta a este video, suscribirse a nuestro canal y presionar la campana de notificación para mantenerse actualizado con nuestras últimas ideas, consejos y tendencias de la industria sobre seguridad cibernética.

Bitcoin

Litecoin

Ethereum

Bitcoin cash

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

¡Su apoyo es muy apreciado!

[ GESTORES DE CONTRASEÑAS ]

DESCARGA 1PASSWORD AQUI: https://1password.com/

DESCARGA LASTPASS AQUI: https://www.lastpass.com/

DESCARGA BITWARDEN AQUI: https://bitwarden.com/

Con tu apoyo, puedo mejorar videos, streams y muchas otras herramientas.

Puedes donar y apoyar por medio de PayPal utilizando este link : https://go.adalparedes.com/apoyar-contenido-paypal

Apoyar via SPEI (México) 💰 – Pesos Mexicanos – 💰 Banco – STP CLABE – 646 731 2586 1049 6217

A nombre de : Adalberto Paredes

Sígueme en TikTok: https://www.tiktok.com/@adalparedes1

Facebook FanPage: https://go.adalparedes.com/FacebookFanPage

Instagram: https://go.adalparedes.com/IG

Twitter: https://twitter.com/AdalParedes1

●▬▬▬▬▬▬▬Recomendaciones▬▬▬▬▬▬▬● 🎰

Casino Crypto ! – https://go.adalparedes.com/Stake-CC

💰 Apuestas Deportivas y más https://go.adalparedes.com/Stake-CC

💵 Invierte en la BMV $ – https://go.adalparedes.com/AccionesMX

💰 Comprar y Vender Cryptomonedas – Binance Exchange : https://go.adalparedes.com/ComprarCrypto-Binance

Descarga la App de Bitso: https://go.adalparedes.com/BitsoAppIOs

Abrir Cuenta en Bitso https://go.adalparedes.com/GetCrypto

₿ – Comprar y Vender ₿itcoin en México : https://go.adalparedes.com/CryptosMX

🔒 La mejor Hardware Wallet para Crypto: https://go.adalparedes.com/LWallet

👍🏻Videos en Odysee https://go.adalparedes.com/odysee

💰Inversiones: https://go.adalparedes.com/ComenzarInvertir

●▬▬▬▬▬▬▬▬▬▬Contacto▬▬▬▬▬▬▬▬▬● Telegram : @adalparedes Signal : @adalparedes contacto , patrocinadores y colaboraciones: adalparedessm@gmail.com

#consejosdeciberseguridad #seguridadempresarial #asesoramientoexperto #seguridadcibernéticaparaempresas #seguridad101 #concientizaciónsobreseguridadcibernética #educaciónsobreseguridadcibernética #seguridaddelared #seguridaddedatos #seguridaddelainformación #amenazascibernéticas #protejasunegocio #medidasdeseguridadcibernética #aseguresusdatos #mejoresprácticasdeseguridadcibernética #solucionesdeseguridadseguridad #seguridadempresarial #privacidadenlínea #privacidaddedatos #consultoríadeseguridadcibernética