El grupo ALPHV, aseguran haber hackeado Ring, la división de timbres, cámaras de seguridad y alarmas de Amazon, mediante un ataque de ransomware. Afirman haber obtenido datos privados y amenaza con publicarlos si la compañía no paga un rescate.

Como amenaza, ALPHV ha compartido en su sitio web una publicación en la que aparece una imagen del logotipo de Ring junto al asunto “Ring: sistemas de seguridad” y la frase “siempre hay una opción para permitirnos filtrar sus datos”. Según informa Vice, los empleados de Amazon han pedido a través de mensajes internos que no compartan información relacionada con este asunto. “No discutas nada sobre esto. Los equipos de seguridad adecuados están comprometidos”, ha escrito uno de los trabajadores.

Se desconoce, eso sí, qué datos han podido obtener ALPHV a través del ataque de ransomware a Ring. Es probable que entre la información se encuentren grabaciones de cámaras de seguridad, timbres y alarmas, así como información interna de la compañía.

Ring no admite si fué hackeado,a pesar de que la crypto pandilla de Ransomware Alphv publica el ataque

El lunes, el grupo de hackers ransomware ALPHV incluyó al fabricante de videoporteros Ring como víctima en su oscuro sitio web. “Siempre hay una opción para permitirnos filtrar sus datos”, escribió el grupo vinculado a Rusia junto con la lista, vista por TechCrunch.

No se sabe a qué datos específicos tiene acceso ALPHV, y la crypto pandilla no ha compartido ninguna evidencia de robo de datos.

En una declaración dada a TechCrunch, la portavoz de Ring, Emma Daniels, dijo que la compañía actualmente “no tiene indicios de que Ring haya experimentado un evento de ransomware”, pero no dijo si la compañía tiene la capacidad técnica, como registros, para detectar si se usó algún dato. accedido o exfiltrado.

Según un comunicado compartido con Vice, Ring dijo que estaba al tanto de que un proveedor externo había sido objeto de un ataque de ransomware y que está trabajando con la empresa, que supuestamente no tiene acceso a los registros de los clientes, para obtener más información. Cuando TechCrunch lo contactó nuevamente, Daniels se negó a confirmar la violación de terceros o nombrar al proveedor involucrado, pero tampoco lo disputó.

Vice informa que el enlace a su informe se compartió en uno de los canales internos de Slack de Amazon junto con una advertencia: “No discuta nada sobre esto. Los equipos de seguridad adecuados están comprometidos”.

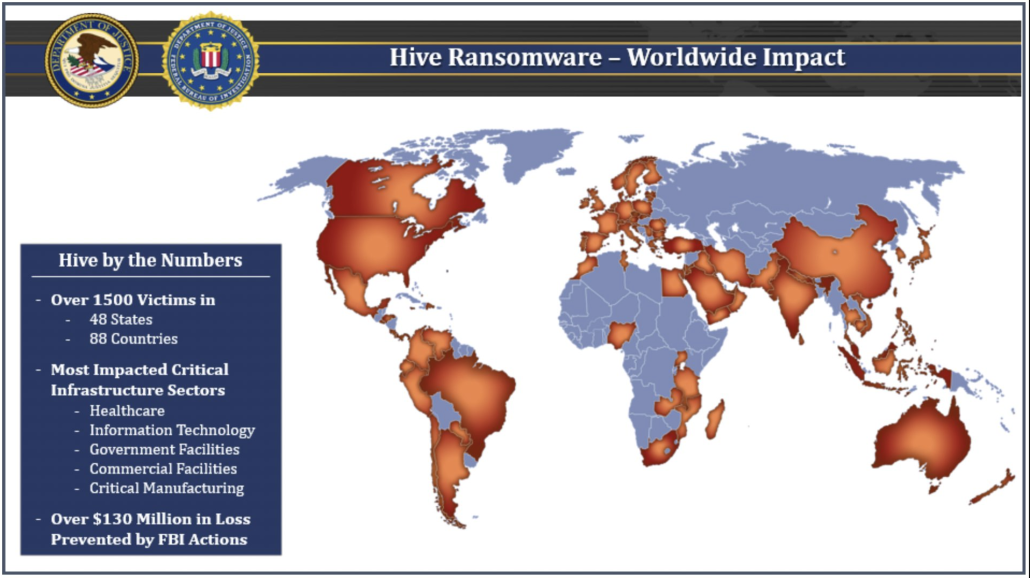

Al igual que otros grupos de ransomware, ALPHV no solo encripta los datos de la víctima, sino que primero los roba, con el objetivo de extorsionar a la víctima amenazándola con liberar los datos robados.

ALPHV, a menudo denominado BlackCat, ganó prominencia por primera vez en 2021 como uno de los primeros grupos de ransomware en utilizar el lenguaje de programación Rust y el primero en crear una búsqueda de datos específicos robados a sus víctimas. Otras víctimas de ALPHV incluyen Bandai Namco, Swissport y la Universidad Tecnológica de Munster (MTU) en Irlanda.

No es la primera vez que Ring sufre un hackeo

No es la primera vez, además, que Ring sufre un hackeo de estas características. En 2019, de hecho, la compañía fue demandada por una serie de ciberataques que afectaron a más de 3.000 clientes. Incluso fueron capaces de conectarse a la cámara de vigilancia del dormitorio de unos niños y hablar a través de ella. El hackeo, organizado a través de un servidor de Discord fue posible gracias al acceso a los sistemas a través de credenciales obsoletas. Amazon alegó que el problema fue el uso de contraseñas débiles por parte de los usuarios.Ring, reiteramos, era una startup especializada en dispositivos de seguridad inteligentes, tales como cámaras, timbres y alarmas. Fue comprada por Amazon en 2018 por 1.000 millones de dólares. Ahora, los productos de la marca pertenecen a la compañía fundada por Jeff Bezzos, y están disponibles en el portal con algunas funciones desarrolladas por la propia Amazon, como la compatibilidad con Alexa

Por su parte, ALPHV es un grupo de ciberdelincuentes aparentemente vinculado a Rusia, y conocido por realizar hackeos a través de ransomwarede una magnitud considerable. Entre ellos, al de una red de atención médica de Estados Unidos. Los atacantes llegaron a publicar en su web fotografías de pacientes con cáncer e información médica como amenaza para exigir un rescate. ALPHV también ha hackeado los sistemas de la Universidad Tecnológica de Munster (MTU), en Irlanda, con 6 GB de datos en los que se incluye información de empleados y sus nóminas.

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :