Según comunicaron desde la agencia de investigación estadounidense, el hardware afectado fue apagado en cuanto se descubrió lo que estaba ocurriendo.

Hackean sistema de correos del FBI para enviar advertencias falsas sobre ciberataques

- Los servidores de correos electrónicos del FBI fueron hackeados para distribuir spam. Las advertencias fraudulentas avisaban al recipiente de una supuesta brecha de datos en su red.

El FBI confirmó que los correos electrónicos enviados este sábado desde su servidor que alertaban de un posible ataque cibernético son falsos.

Horas antes, la organización Spamhause Project, que rastrea actividades de ‘spam’ y ‘malware’, advirtió en su cuenta de Twitter que piratas informáticos habían hackeado el sistema de correos electrónicos del FBI para enviar a través de este múltiples ‘emails’ con alertas.

“Hemos sido notificados de correos electrónicos ‘alarmantes’ enviados en las últimas horas que pretenden parecer haber llegado desde el FBI o el DHS [Departamento de Seguridad Nacional de EE.UU.]”, escribió Spamhause Project, señalando que los mensajes se estaban enviando realmente desde los sistemas de ambos organismos, pero se trataba de notificaciones “falsas”.

Según la organización, las alertas se enviaron a los contactos indicados en la base de datos del Registro Norteamericano de Números de Internet (ARIN, por sus siglas en inglés). “Causan perturbación porque los encabezamientos son reales, de verdad llegan desde la infraestructura del FBI”, agregaron.

We have been made aware of “scary” emails sent in the last few hours that purport to come from the FBI/DHS. While the emails are indeed being sent from infrastructure that is owned by the FBI/DHS (the LEEP portal), our research shows that these emails *are* fake.

— Spamhaus (@spamhaus) November 13, 2021

En un tuit separado, Spamhause indicó que es posible que el alcance del ataque no se limitara al ARIN. La organización publicó asimismo un gráfico que muestra los drásticos aumentos de tráfico provocados por las alertas falsas.

From what other people are reporting, this was not limited to the ARIN database. Other, non-ARIN related harvested emails were included in the spam run.

— Spamhaus (@spamhaus) November 13, 2021

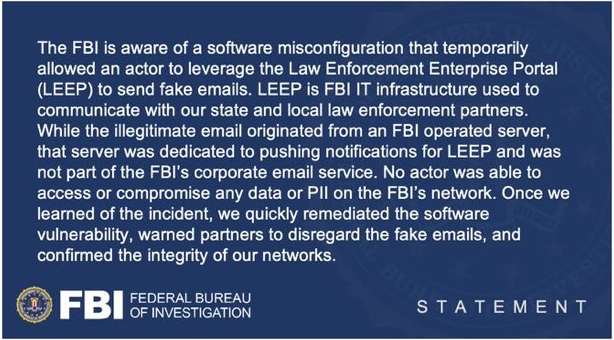

Por su parte, el FBI confirmó que estaba al tanto del envío de correos falsos desde su dirección @ic.fbi.gov.

“Es una situación en curso y de momento no podemos proporcionar ninguna información. El ‘hardware’ afectado fue apagado en cuanto se descubrió el asunto”, señaló en un comunicado la agencia de investigación estadounidense.

La Oficina Federal de Investigaciones (FBI) confirmóque su nombre de dominio fbi.gov y su dirección de Internet se utilizaron para enviar miles de correos electrónicos falsos sobre una investigación de delito cibernético. Según una entrevista con la persona que se atribuyó la responsabilidad del engaño, los mensajes de spam se enviaron abusando de un código inseguro en un portal en línea del FBI diseñado para compartir información con las autoridades policiales estatales y locales.

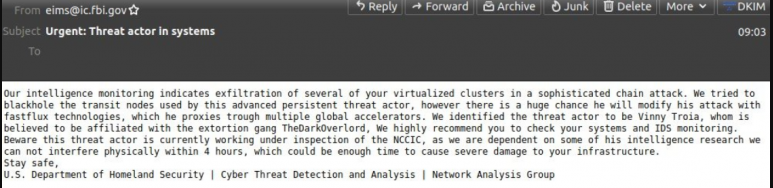

A última hora de la noche del 12 de noviembre ET, decenas de miles de correos electrónicos comenzaron a fluir desde la dirección del FBI eims@ic.fbi.gov, advirtiendo sobre ciberataques falsos.

Según el Departamento de Justicia, “CJIS administra y opera varios sistemas nacionales de información sobre delitos utilizados por la comunidad de seguridad pública con fines tanto penales como civiles. Los sistemas CJIS están disponibles para la comunidad de justicia penal, incluidas las fuerzas del orden, las cárceles, los fiscales, los tribunales, así como los servicios de libertad condicional y antes del juicio “.

“El FBI y CISA [la Agencia de Seguridad de Infraestructura y Ciberseguridad] están al tanto del incidente de esta mañana que involucra correos electrónicos falsos de una cuenta de correo electrónico @ ic.fbi.gov”, se lee en el comunicado del FBI. “Esta es una situación en curso y no podemos proporcionar ninguna información adicional en este momento. El hardware afectado se desconectó rápidamente al descubrir el problema. Continuamos alentando al público a ser cauteloso con los remitentes desconocidos y lo instamos a informar cualquier actividad sospechosa en www.ic3.gov o www.cisa.gov ”.

“Podría haber usado esto al 1000% para enviar correos electrónicos de apariencia más legítima, engañar a las empresas para que entreguen datos, etc.”, dijo Pompompurin. “Y esto nunca lo habría encontrado nadie que lo divulgara responsablemente, debido al aviso que los federales tienen en su sitio web”.

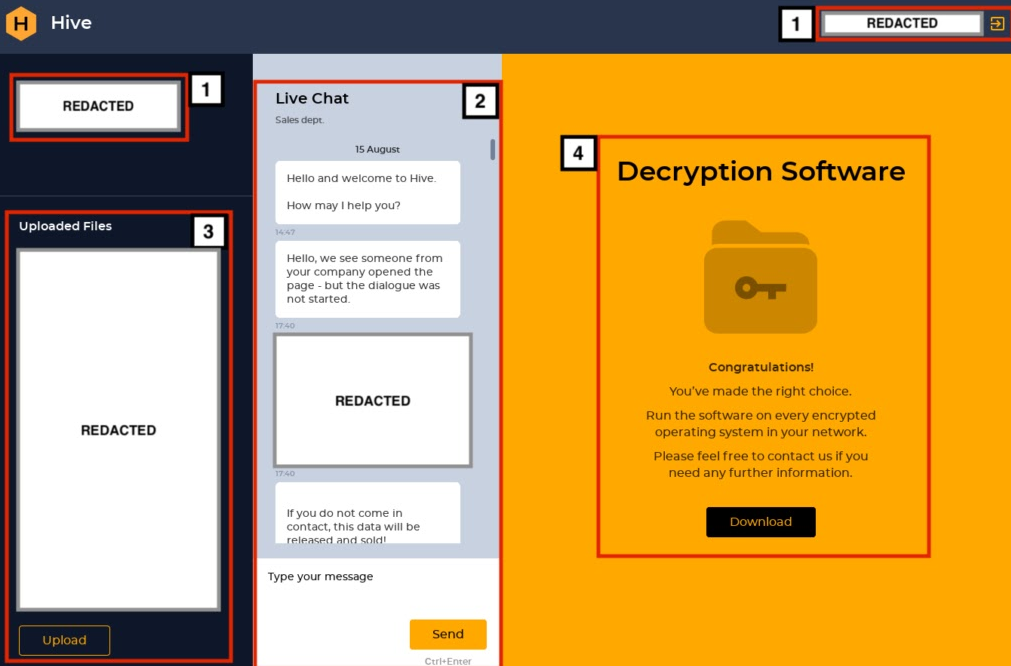

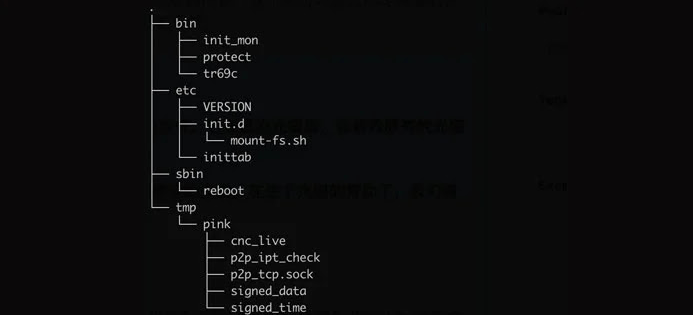

Pompompurin dice que el acceso ilícito al sistema de correo electrónico del FBI comenzó con una exploración de su Portal Empresarial de Aplicación de la Ley (LEEP), que la oficina describe como “una puerta de entrada que proporciona a las agencias de aplicación de la ley, grupos de inteligencia y entidades de justicia penal acceso a recursos beneficiosos”.

Portal empresarial de aplicación de la ley del FBI (LEEP).

“¡Estos recursos fortalecerán el desarrollo de casos para los investigadores, mejorarán el intercambio de información entre agencias y serán accesibles en una ubicación centralizada!”, Dice entusiasmado el sitio del FBI.

Hasta en algún momento de esta mañana, el portal LEEP permitía a cualquier persona solicitar una cuenta. De manera útil, las instrucciones paso a paso para registrar una nueva cuenta en el portal LEEP también están disponibles en el sitio web del DOJ. [Cabe señalar que el “Paso 1” de esas instrucciones es visitar el sitio en Internet Explorer de Microsoft, un navegador web obsoleto que incluso Microsoft ya no anima a las personas a usar por razones de seguridad.]

Gran parte de ese proceso implica completar formularios con la información personal y de contacto del solicitante y la de su organización. Un paso crítico en ese proceso dice que los solicitantes recibirán una confirmación por correo electrónico de eims@ic.fbi.gov con un código de acceso único, aparentemente para validar que el solicitante puede recibir correo electrónico en el dominio en cuestión.

Pero según Pompompurin, el propio sitio web del FBI filtró ese código de acceso único en el código HTML de la página web.

Pompompurin dijo que pudieron enviarse un correo electrónico desde eims@ic.fbi.gov editando la solicitud enviada a su navegador y cambiando el texto en los campos “Asunto” y “Contenido de texto” del mensaje.

“Básicamente, cuando solicitó el código de confirmación, se generó en el lado del cliente y luego se le envió a través de una solicitud POST”, dijo Pompompurin. “Esta solicitud de publicación incluye los parámetros para el asunto del correo electrónico y el contenido del cuerpo”.

Pompompurin dijo que un script simple reemplazó esos parámetros con su propio asunto y cuerpo del mensaje, y automatizó el envío del mensaje falso a miles de direcciones de correo electrónico.

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :

- https://actualidad.rt.com/actualidad/410244-hackear-servidor-correo-electronico-fbi

- https://krebsonsecurity.com/2021/11/hoax-email-blast-abused-poor-coding-in-fbi-website/

- https://blog.elhacker.net/2021/11/hackean-servidor-de-correo-electronico-del-fbi.html