Las autoridades francesas, con el apoyo de Europol, han iniciado el 18 de julio de 2024 una “operación de desinfección” para limpiar los dispositivos infectados con el malware PlugX.

A raíz de un informe de la firma de ciberseguridad Sekoia.io, la Fiscalía de París comenzó una investigación preliminar sobre una botnet que involucraba a millones de víctimas a nivel mundial, incluyendo miles de dispositivos en Francia. Según las autoridades francesas, la botnet se utilizaba con fines de espionaje. La solución de desinfección fue proporcionada a través de Europol a los países socios, beneficiándose de esta operación internacional.

Donaciones y Apoyo

En septiembre de 2023, los investigadores de Sekoia lograron tomar el control de un servidor C2 vinculado al malware PlugX. Identificaron y adquirieron la dirección IP única asociada a una variante de este gusano por 7 dólares.

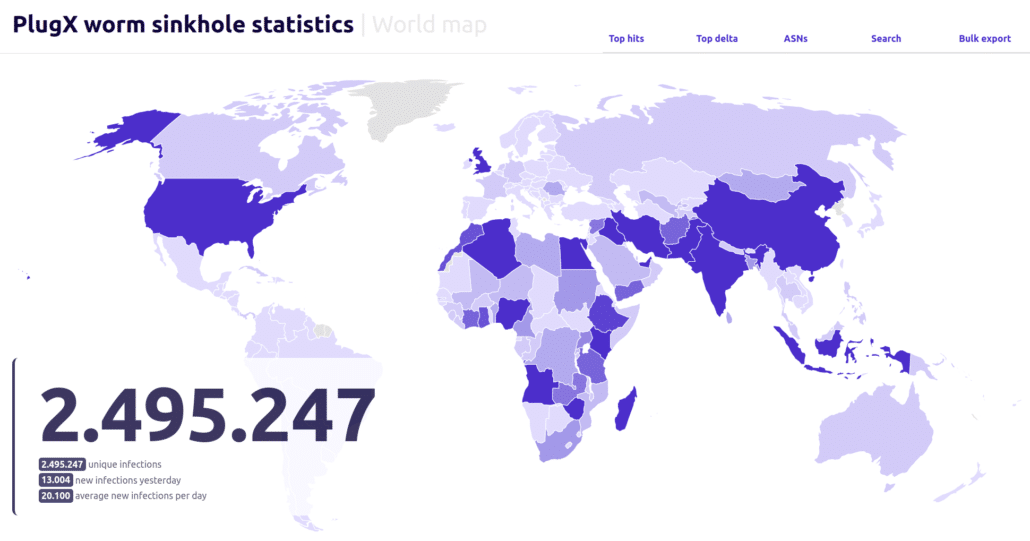

“Casi cuatro años después de su lanzamiento inicial, entre ~90,000 a ~100,000 direcciones IP públicas únicas siguen infectadas, enviando solicitudes distintivas de PlugX diariamente a nuestro servidor. Observamos en 6 meses más de 2,5 millones de IPs únicas conectándose a él”, según el informe publicado por Sekoia.

El malware PlugX es un troyano de acceso remoto (RAT) utilizado desde 2008 por varios grupos APT vinculados a China, incluyendo Mustang Panda, Winnti y APT41. Este RAT utiliza la técnica de carga lateral de DLL para cargar su propia carga maliciosa cuando se ejecuta una aplicación de software firmada digitalmente, como la herramienta de depuración x32dbg (x32dbg.exe).

Los atacantes lograron persistencia modificando entradas del registro y creando tareas programadas para mantener el acceso incluso cuando el sistema se reinicia.

Los investigadores analizaron la criptografía de las comunicaciones de PlugX y descubrieron que podían enviar comandos de desinfección a las estaciones de trabajo comprometidas. Describieron dos enfoques: uno que limpia solo la estación de trabajo y otro que desinfecta las unidades USB. Aunque el gusano no puede ser erradicado por completo, ofrecen a los países afectados un “proceso de desinfección soberano” para mitigar la infección.

En el momento de la publicación del informe, el gusano había sido observado en más de 170 países a nivel mundial con más de 2.495.000 infecciones únicas. Alrededor de 15 países representan más del 80% de las infecciones totales.

Debido a los posibles desafíos legales asociados con la realización de una campaña de desinfección a gran escala, la decisión de lanzar una desinfección masiva se deja en manos de los Equipos de Respuesta a Emergencias Informáticas nacionales (CERTs), las agencias de aplicación de la ley (LEAs) y las autoridades de ciberseguridad. La denominada “desinfección soberana” implica que estos organismos nacionales reciban datos del servidor de Sekoia sobre las infecciones dentro de sus jurisdicciones. Luego pueden decidir si iniciar una desinfección, basándose en su evaluación de la situación. Este proceso permite una respuesta adaptada, considerando las conexiones a internet transfronterizas y otras complejidades.

“Como se mencionó anteriormente, existen limitaciones en los dos métodos discutidos de desinfección remota. En primer lugar, el gusano tiene la capacidad de existir en redes aisladas, lo que hace que estas infecciones estén fuera de nuestro alcance. En segundo lugar, y quizás más importante, el gusano PlugX puede residir en dispositivos USB infectados durante un período prolongado sin estar conectado a una estación de trabajo”, concluye el informe. “Por lo tanto, es imposible eliminar por completo este gusano emitiendo un comando único a todas las estaciones de trabajo infectadas. En consecuencia, también recomendamos encarecidamente que los editores de seguridad creen reglas de detección efectivas contra esta amenaza en las estaciones de trabajo para prevenir el reutilización de esta botnet en el futuro.”

Fuente :

Donar Bitcoin(BTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin(BTC)

Donar Litecoin(LTC) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Litecoin(LTC)

Donar Ethereum(ETH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Ethereum(ETH)

Donar Bitcoin cash(BCH) a esta dirección

Escanee el código QR o copie la dirección a continuación en su billetera para enviar algunos Bitcoin cash(BCH)

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.