El ataque informático en la Universitat Autònoma de Barcelona (UAB) afecta a más de 650.000 carpetas y archivos. La UAB iba a tardar “días” en recuperarse del ciberataque de ransomware… ahora la expectativa es hacerlo a las puertas de 2022

Durante la madrugada del día 11 de octubre, los sistemas informáticos de la Universidad Autónoma de Barcelona cayeron: de un día para otro, una de las mayores universidades españolas se quedó sin página web, sin conexiones WiFi, sin bases de datos ni servicio interno de e-mail.

El ataque afectó “al sistema de virtualización que aloja gran parte de los servicios corporativos”, lo que provoca que no se puedan usar estos servicios y aplicativos.

Q: What to tell my boss?

A: Protect Your System Amigo.

Fuentes de la UAB aseguran que han comunicado el incidente a la Autoridad Catalana de Protección de Datos. Según la Autoridad, siempre que hay una violación de seguridad se la tiene que avisar y, “si es probable que la violación de seguridad de los datos conlleve un riesgo alto para los derechos y libertades de las personas físicas”, también se les tiene que comunicar “sin dilaciones indebidas y en un lenguaje claro y sencillo”. Hernández explica que “por precaución” no se atreven a descartar del todo ninguna posible filtración, pero hoy por hoy la ven improbable. Asegura, además, que siguen “al dedillo” el protocolo para estos casos y las recomendaciones de la Agencia de Ciberseguridad y la Autoridad de Protección de Datos.

El comisionado del rector para las Tecnologías de la Información y la Comunicación, Jordi Hernández, ha explicado al ARA que no tienen ninguna constancia de que toda esta documentación haya salido de sus servidores. “Tenemos una red informática que mantiene un registro de todo lo que pasa, si toda esta gran cantidad de datos hubiera salido habría quedado constancia en el registro, y no tenemos ninguna constancia”, ha insistido Hernández.

Al día siguiente, los medios hablaban únicamente de la suspensión de las clases virtuales, pero ya se recogían declaraciones de los técnicos informáticos de la UAB reconociendo que la normalidad podría tardar “horas, días o semanas” en restablecerse.

La ‘nueva normalidad’ podría extenderse hasta 2022

Pues bien: días después, la normalidad sigue sin restablecerse. Y ya no se habla de “días o semanas”, sino de meses, concretamente de diciembre o enero. Por ahora, la red eduroam sigue sin funcionar, pero se ha habilitado una WiFi abierta provisional.

Siguiendo las instrucciones difundidas por la UAB, se permite el uso de ordenadores en las aulas convencionales (las informatizadas siguen cerradas), pero siempre y cuando permanezcan desconectados en todo momento. En los primeros días muchos estudiantes tuvieron que volver al lápiz y al papel para tomar apuntes, y ahora su mayor problema radica en cómo pueden hacerles llegar los profesores los apuntes y documentos de clase.

Con ese fin, algunos profesores han puesto en marcha sistemas basados en Google Drive, a la espera de que el próximo 2 de noviembre se ponga en marcha un entorno online completo que Microsoft está poniendo en marcha, basado en OneDrive, Outlook y Teams (con este último sustituyendo al anterior Campus Virtual).

Entre los trabajos a realizar por el Servei d’Informàtica Distribuïda (SID) de la universidad destaca que tendrán que chequear unos 10.000 ordenadores portátiles para comprobar si han sido afectados.

El sistema de detección de los ordenadores infectados es un kit que consiste en un lápiz de memoria con un software que chequea el dispositivo. Se examinarán los aparatos del profesorado, investigadores, administrativos y personal de servicios. Se descarta que los ordenadores de los estudiantes, por el tipo de acceso externo al sistema que tienen, puedan haberse visto afectados por la infección.

Ransomware PYSA – Mespinoza

PYSA, el ransomware que ataca a las escuelas

El ransomware PYSA es una variante del ransomware Mespinoza.

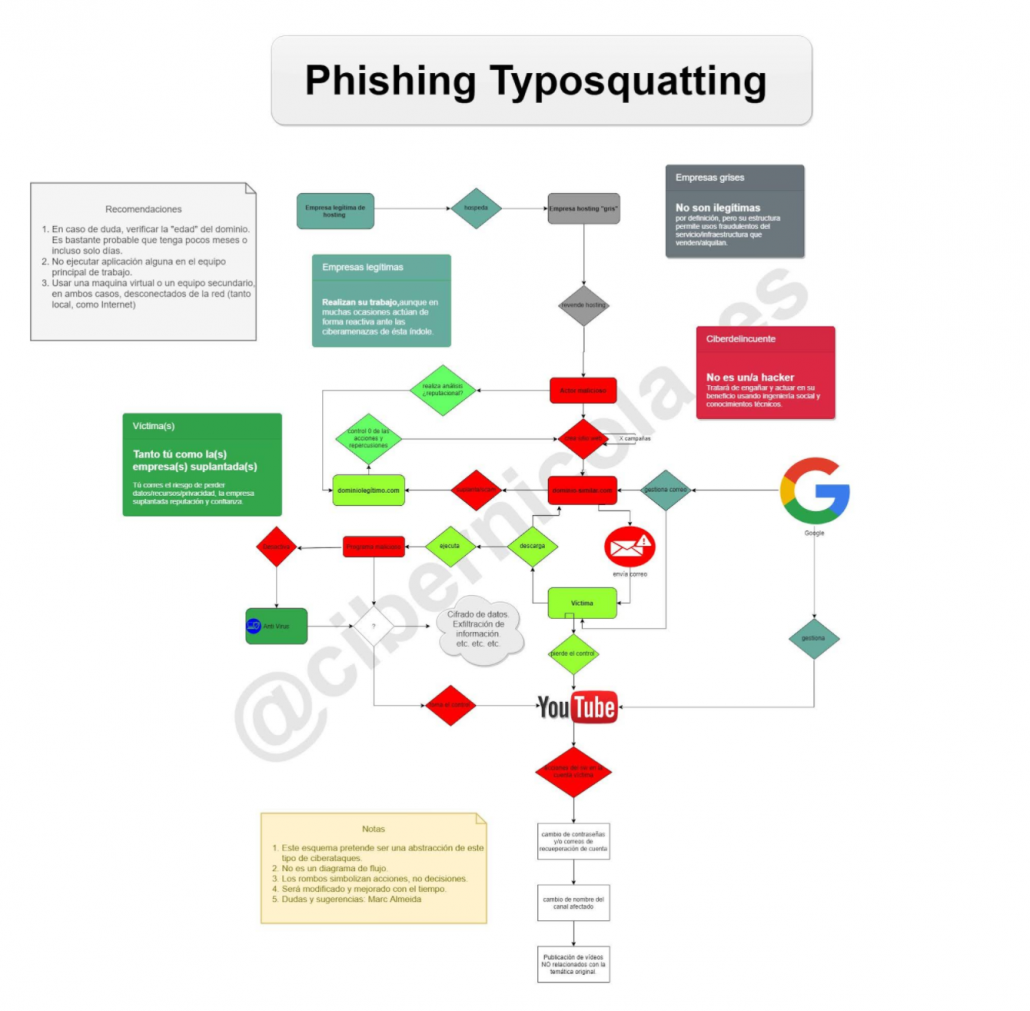

PYSA, que significa “Protect Your System Amigo”, fue nombrada por primera vez en documentos de código abierto en diciembre de 2019, dos meses después de que Mespinoza fuera descubierto en estado salvaje . Mespinoza usó originalmente la .locked extensión en archivos cifrados y luego pasó a usar .pysa. Debido a esto, muchos usan los nombres PYSA y Mespinoza indistintamente.

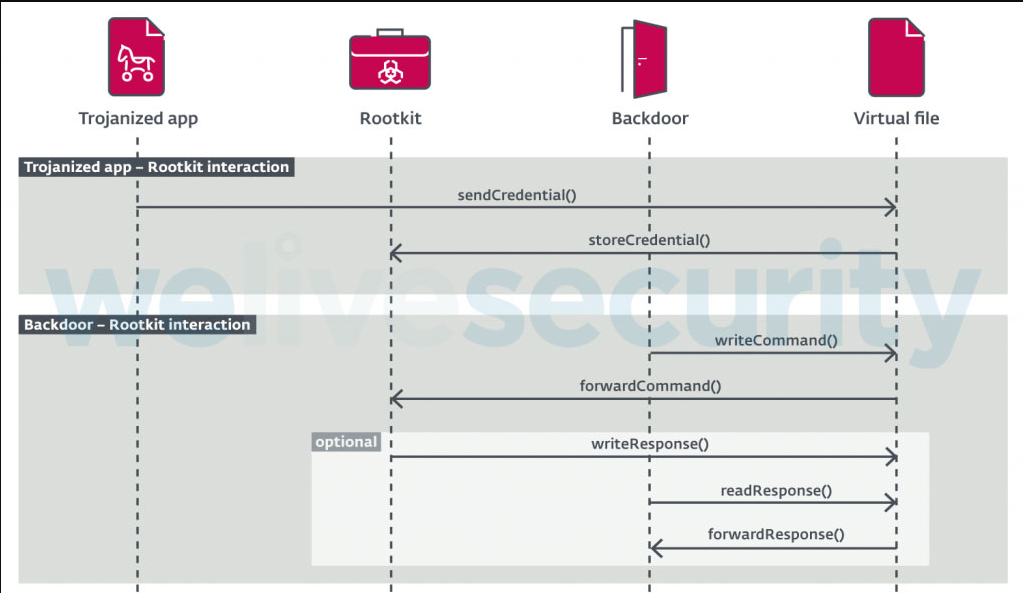

PYSA, como muchas familias de ransomware conocidas, se clasifica como una herramienta de ransomware como servicio (RaaS) . Esto significa que sus desarrolladores han alquilado este ransomware listo para usar a organizaciones criminales, que pueden no ser lo suficientemente hábiles técnicamente para producir el suyo propio. Los clientes de PYSA pueden personalizarlo en función de las opciones proporcionadas por los grupos RaaS e implementarlo a su gusto. PYSA es capaz de extraer datos de sus víctimas antes de cifrar los archivos que se van a rescatar.

El ransomware PYSA tiene al menos tres vectores de infección conocidos: ataques de fuerza bruta contra consolas de administración y cuentas de Active Directory (AD) , correos electrónicos de phishing y conexiones no autorizadas de Protocolo de escritorio remoto ( RDP ) a controladores de dominio. Una vez dentro de una red, los actores de amenazas se toman su tiempo para escanear archivos usando Advanced Port Scanner y Advanced IP Scanner, ambos son software gratuito y se mueven lateralmente dentro de la red usando PsExec .

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :