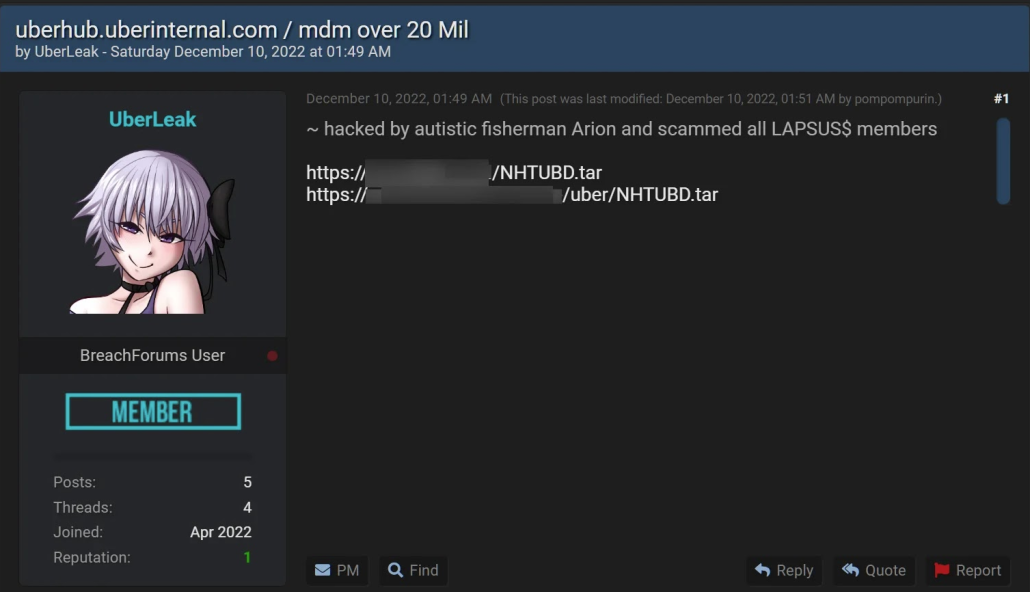

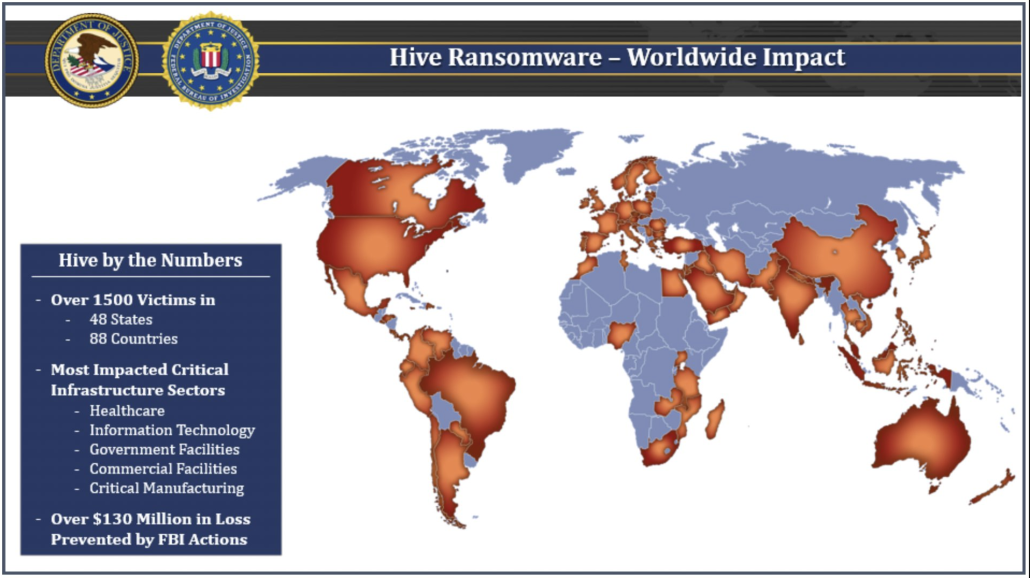

Europol informa que tomó el control de la infraestructura del grupo de Ransomware Hive en una operación internacional en la que participaron autoridades de 13 países. La acción fue coordinada por Europol junto a fuerzas de seguridad de Estados Unidos (Departamento de Justicia, FBI y el Servicio Secreto), Alemania (Policía Federal y la Policía de Reutlingen) y Países Bajos (Unidad nacional del crimen tecnológico).

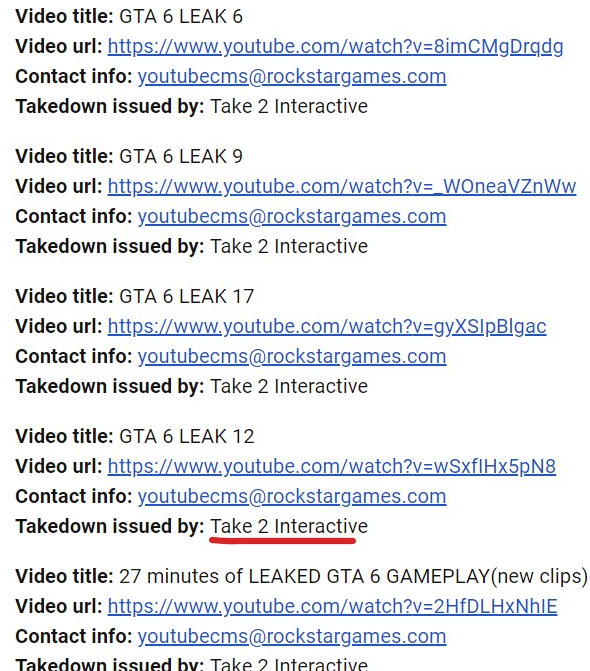

- La operación tomó el control de varios servidores y el sitio web utilizado por el grupo de ransomware para la comunicación entre sus miembros y para publicar el nombre y los datos robados de la s víctimas, lo que impide al grupo llevar adelante sus ataques extorsivos.

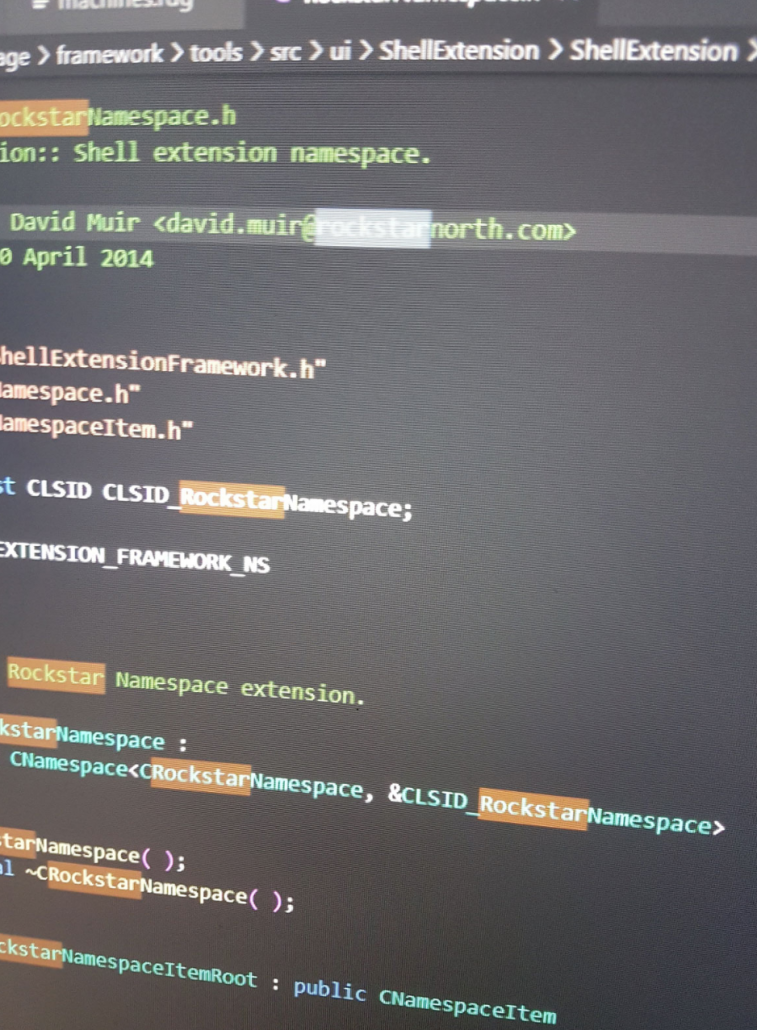

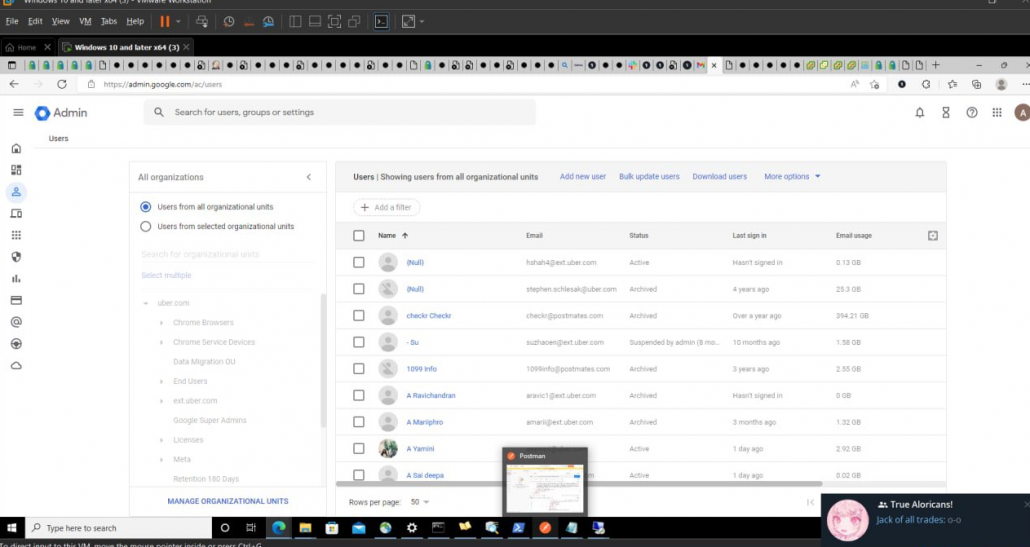

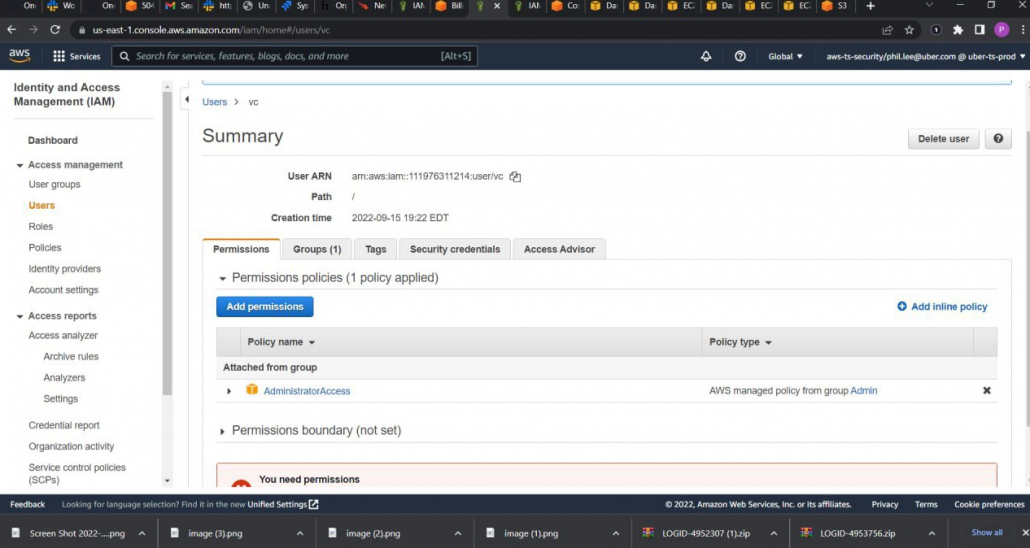

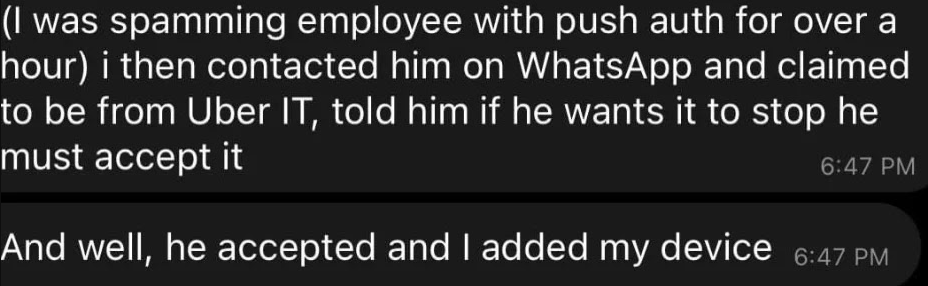

- Todo comenzó en julio de 2022, cuando el FBI se infiltró en la red informática de Hive, robó las claves de descifrado y las utilizó para ayudar a víctimas en distintas partes del mundo para que puedan recuperar sus archivos, evitando el pago de 130 millones de dólares en rescates, informó el Departamento de Justicia de Estados Unidos.

- Durante los seis meses posteriores al acceso a los servidores de Hive las fuerzas de seguridad comenzaron a monitorear sus operaciones para conocer cómo operaban. Así el FBI proporcionó las claves de descifrado a unas 300 víctimas de Hive y a más de 1000 compañías que habían sido víctimas de este ransomware previamente.

Operación policial internacional

El anuncio conjunto por parte de Europol y el Departamento de Justicia de los Estados Unidos donde se anunciaba que el sitio de Tor del ransomware Hive relacionado con los pagos de los rescates y la publicación de la información robada de sus víctimas. Esto concluía una operación de varios meses en los cuales el FBI consiguió infiltrarse en la infraestructura usada por este grupo criminal y que terminó colocando un aviso en la web de los delincuentes dentro de la red Tor.

Esta infiltración dentro da la infraestructura permitió a las fuerzas policiales, entre las que se incluye la Policía Nacional española, aprender como se preparaban los ataques y avisar a las posibles víctimas. Así mismo, también ha permitido obtener las claves de cifrado de los sistemas atacados y proporcionárselas a las víctimas sin necesidad de que estas realicen un pago a los delincuentes, lo que ha permitido ahorrar hasta 130 millones de dólares en rescates.

La coordinación de las agencias policiales ha permitido avisar a posibles víctimas de este grupo criminal en varios países, con Europol facilitando el intercambio de información, coordinando las operaciones y proporcionando soporte analítico que relacionaba los datos encontrados con varios casos criminales en todo el mundo. Además, ha apoyado a los diferentes grupos policiales con las investigaciones relacionadas con el rastreo de las criptomonedas usadas en el pago de los rescates, el descifrado de los archivos afectados y en los análisis forenses.

Por su parte, el Departamento de Estado de los Estados Unidos ha ofrecido una recompensa de hasta 10 millones de dólares para cualquiera que aporte información que pueda ayudar a relacionar las acciones del grupo de ransomware Hive (o cualquier otro grupo similar) con gobiernos extranjeros.

Este golpe representa un importante avance en la lucha contra los grupos de ransomware que ofrecen sus amenazas como un servicio. Recordemos que Hive fue lanzado en Junio de 2021 y, desde entonces ha protagonizado algunos ataques importantes a empresas de todos los tamaños e incluso a algún estado.

Como queda la situación del ransomware tras el desmantelamiento de Hive

Entre los ataques reconocidos de Hive encontramos algunos destacados como los que afectaron a Mediamarkt, la empresa energética Tata o la ONG Memorial Health System, sin olvidar que también estuvo involucrado en los ataques a Costa Rica. Según un informe del FBI publicado el pasado mes de noviembre, se calcula que los delincuentes habrían obtenido hasta esa fecha alrededor de 100 millones de dólares.

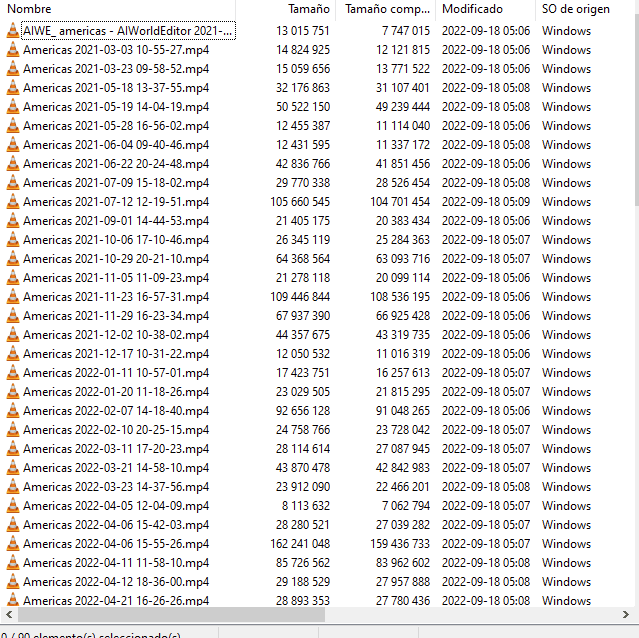

También debemos recordar la operación realizada a principios de verano del 2022 que permitió a la policía de Corea del Sur publicar un descifrador gratuito para las versiones 1 a 4 de este ransomware. Desde entonces, la actividad del grupo descendió considerablemente, tal y como podemos observar en el siguiente gráfico elaborado por Darkfeed, donde otras familias como BlackCat, Royal y, sobre todo, Lockbit, han cobrado mucho más protagonismo durante los últimos meses.

Donar a través de Wallets

Seleccione una billetera para aceptar donaciones en ETH BNB BUSD, etc.

Fuente (s) :

- https://www.welivesecurity.com/la-es/2023/01/27/operacion-internacional-secuestra-infraestructura-ransomware-hive/

- https://blogs.protegerse.com/2023/01/27/operacion-policial-internacional-desmantela-las-operaciones-del-grupo-de-ransomware-hive/

- https://blog.elhacker.net/2023/01/operacion-policial-internaciona-secuestra-desmantela-ransomware-hive.html